Rawpixel.com - Fotolia

MDM vs. MAM: ¿Cuáles son las diferencias clave?

Los trabajadores móviles son productivos e incluso esenciales para el éxito empresarial. Pero TI tiene que proteger las aplicaciones y los datos corporativos, así como la privacidad de los trabajadores, a través de MDM, MAM o ambos.

BYOD establece una enorme mejora de la productividad para los trabajadores y un gran desafío para el personal de TI. Los departamentos de TI necesitan proteger los datos y las aplicaciones comerciales en los dispositivos móviles personales sin afectar los datos personales. También deben implementar dispositivos, parches y actualizaciones y dar cuenta de los dispositivos perdidos.

La introducción del iPhone por parte de Apple en 2007 provocó un cambio de paradigma en la forma en que los departamentos de TI administran los dispositivos de los usuarios en un entorno corporativo. El personal de TI controlaba totalmente las PC, portátiles y tabletas, haciendo cumplir las políticas de seguridad, hardware y software. Los teléfonos inteligentes, los dispositivos móviles sofisticados y las aplicaciones relacionadas crearon el esquema de “traiga su propio dispositivo (BYOD)”, donde los empleados usan sus dispositivos móviles personales para trabajar.

Los productos de gestión de la movilidad han evolucionado a lo largo de los años para proteger los dispositivos móviles, las aplicaciones y el software, así como el contenido, y abordar otros problemas de seguridad. Los productos de administración unificada de terminales (UEM) combinan la capacidad de administrar computadoras de escritorio, portátiles y tabletas junto con dispositivos móviles y software. Las categorías de productos de gestión de dispositivos móviles incluyen las siguientes:

- gestión de dispositivos móviles (MDM) para gestionar dispositivos propiedad de la empresa;

- gestión de aplicaciones móviles (MAM) para controlar el software propiedad de la empresa;

- gestión de correo electrónico móvil (MEM) para hacer cumplir la seguridad y las políticas para el correo electrónico corporativo en dispositivos móviles;

- gestión de movilidad empresarial (EMM) para toda la gestión móvil, incluidos MDM y MAM;

- administración unificada de terminales (UEM) para la gestión de movilidad empresarial (EMM) más equipos de escritorio, portátiles y tabletas bajo la supervisión de TI;

- gestión de información móvil (MIM) para seguridad de datos móviles independiente del dispositivo; y

- gestión de identidades y accesos (IAM) para gestionar la configuración y la gestión de inicio de sesión y seguridad.

MDM y MAM son el núcleo de las herramientas de gestión de la movilidad. La administración de TI debe determinar qué productos necesitan en función de las características, fortalezas y debilidades de MDM frente a MAM.

Este artículo les ayudará a comprender en qué se diferencian estas estrategias móviles y cómo pueden complementarse entre sí.

¿Qué es MDM?

Los productos MDM evolucionaron como un medio para controlar de forma centralizada los terminales móviles. Durante años, TI tuvo herramientas maduras, como el Objeto de Política de Grupo de Microsoft para PC con Windows, pero carecía de aplicación de políticas de manera integral en dispositivos móviles.

Los productos MDM se implementan para hacer cumplir las políticas en los dispositivos móviles corporativos, pero también funcionan en entornos BYOD. Los productos MDM se están volviendo más flexibles como opciones para proteger los datos personales en los dispositivos. MDM puede garantizar el cifrado del dispositivo, un código PIN fuerte y que la pantalla del dispositivo se bloquee después de un cierto período de inactividad. Las organizaciones de TI pueden utilizar una herramienta MDM para borrar de forma remota un dispositivo móvil en caso de pérdida o robo. Con una estrategia BYOD, este podría ser el límite de lo que el personal de TI puede hacer con MDM.

La gama completa de funciones MDM incluye rastreo GPS, así como un inventario de aplicaciones instaladas y otros elementos. Los empleados se resisten a este tipo de supervisión corporativa en sus dispositivos personales. Por el contrario, con los dispositivos propiedad de la empresa, una estrategia de MDM podría incorporar estas funciones superiores. Las plataformas móviles en la educación son otro buen ejemplo de dónde tiene sentido una administración de dispositivos más pesada.

Muchas empresas tienen alguna forma de MDM en el entorno empresarial. Una industria de $1,69 mil millones de dólares en 2017, MDM ha crecido a $4,3 mil millones de dólares en 2020 y se espera que alcance los $15,7 mil millones para 2025, según una investigación de MarketsandMarkets. Este crecimiento es impulsado, en parte, por el aumento exponencial de la fuerza laboral móvil durante la pandemia global de COVID-19.

Se espera que las versiones tipo SaaS basadas en la nube de los productos MDM crezcan en los próximos cinco años. Se accede a las herramientas MDM basadas en la nube a través de internet, en lugar de instalarse y mantenerse en el centro de datos corporativo.

¿Qué es MAM?

Las organizaciones de TI pueden establecer políticas a un nivel más granular con MAM que con MDM. Los productos MAM abordan las deficiencias de MDM en BYOD porque MAM resta importancia al dispositivo y se centra en el nivel de aplicación.

Las herramientas MAM protegen los navegadores web, los clientes de correo electrónico y otras aplicaciones para que los empleados puedan realizar tareas en sus dispositivos personales. También pueden proporcionar una tienda de aplicaciones interna de aplicaciones públicas privadas, aprobadas y con licencia, como Evernote y Salesforce.

Otras características de MAM incluyen:

- configuración de la aplicación;

- catálogo de aplicaciones;

- soporte de licencias por volumen;

- actualización de la aplicación;

- seguimiento del rendimiento de la aplicación;

- políticas predeterminadas y personalizadas; y

- seguridad de la aplicación al mantener separados los datos corporativos y personales.

Los usuarios móviles que necesitan acceso a la intranet corporativa u otro sitio web interno pueden hacerlo a través de un navegador web encapsulado de forma segura que no requiere un cliente de red privada virtual (VPN). Pueden trabajar en un cliente de correo electrónico en contenedores que administra la organización, independientemente de dónde se esté ejecutando el cliente y de quién sea el propietario del dispositivo.

Los proveedores pueden ofrecer un producto MAM que se centre en el correo electrónico como herramienta MEM. Los productos MEM pueden ofrecer un cliente de correo electrónico proporcionado por el proveedor o proporcionar un marco de gestión en torno a los clientes de correo electrónico nativos integrados en iOS y Android. Las tecnologías MEM establecen políticas sobre el reenvío y el cifrado de correo electrónico y protegen la información corporativa.

MDM vs.MAM: diferencias y similitudes

La línea entre MDM y MAM se ha difuminado a medida que madura el mercado de la movilidad empresarial. Si bien estas dos tecnologías se comercializaron originalmente como productos separados, generalmente ambas se incluyen en las suites de productos EMM o UEM. Si bien MDM se incluye comúnmente como una característica en los productos EMM y UEM, es posible que MAM solo se identifique por características.

Las principales diferencias y similitudes entre MDM y MAM incluyen las siguientes:

Caso de uso. MDM tiene sentido si la organización de TI corporativa tiene un control total sobre el dispositivo. Un teléfono inteligente o una tableta proporcionada por la empresa, por ejemplo, es simplemente una versión móvil de la computadora portátil emitida por la empresa. Por lo general, esto no es cierto para los dispositivos BYOD. MAM es común para los dispositivos BYOD y controla solo ciertas aplicaciones, como las aplicaciones empresariales y las que se usan únicamente con fines comerciales.

Gestión de aplicaciones. MDM controla las aplicaciones controlando el dispositivo. MAM controla las aplicaciones con características específicas, como un catálogo de aplicaciones proporcionado por el proveedor, que los clientes normalmente pueden modificar.

MAM y MDM proporcionan funciones de empaquetado y contenedorización de aplicaciones. A través de estas tecnologías, el personal de TI puede controlar, proteger y actualizar aplicaciones en dispositivos administrados.

Autenticación y autorización de usuarios y grupos. La gestión de acceso, incluso para las integraciones de productos de terceros, normalmente se incluye en las suites de productos de movilidad empresarial. Estas capacidades son parte de MAM y MDM.

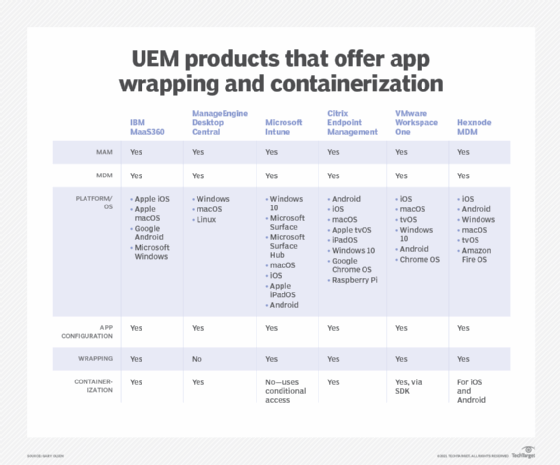

En los productos UEM y EMM, las soluciones MAM y MDM normalmente no se compran por separado. Tanto MDM como MAM, junto con la seguridad y otros paquetes, se incluyen en estas líneas de productos, como en el caso de:

- IBM MaaS360;

- ManageEngine Desktop Central;

- Microsoft Intune;

- Citrix Endpoint Management;

- VMware Workspace One; y

- MDM Hexnode.

Jamf para dispositivos Apple también tiene ofertas específicas de MDM y MAM.

Uno de los supuestos beneficios de MDM y MAM es la seguridad mejorada. Sin embargo, los CISOs y otros profesionales de la seguridad de la información se están dando cuenta de que MDM y MAM no son una panacea para la compleja cuestión de la seguridad móvil. Los datos son el premio por piratear cualquier dispositivo, y la movilidad cambia poco en esa ecuación. MDM y MAM abordan la seguridad de los datos cifrando el dispositivo o el documento específico en reposo. Sin embargo, una vez que el dispositivo está desbloqueado y los datos están en uso, pocas cosas previenen las fugas de datos. Las empresas deben promover el consumo seguro de datos, independientemente de dónde se encuentren o se consuman.

Seguridad de aplicaciones para BYOD y COPE

BYOD desafía al personal de TI corporativo a proteger las aplicaciones comerciales en dispositivos potencialmente inseguros. Permitir que el empleado instale el correo electrónico personal y otro software en dispositivos propiedad de la empresa, ya sea que estén habilitados personalmente o no, es igualmente desafiante. ¿Cómo se supone que TI debe proteger los datos corporativos tanto en escenarios BYOD como en los de Propiedad Corporativa, Habilitados Personalmente (corporate owned, personally enabled o COPE)?

Los equipos de TI pueden estar confundidos sobre el enfoque, así como de cuál es la respuesta, MDM o MAM. Los mitos incluyen lo siguiente:

- MDM no permite a los usuarios poner aplicaciones y datos personales en el dispositivo.

- MAM solo se aplica a dispositivos BYOD.

- Los contenedores y envoltorios de aplicaciones solo existen en configuraciones de MAM.

Parte de esta confusión se debe a la rápida evolución de la tecnología móvil. No hace mucho, las declaraciones anteriores eran ciertas.

Actualmente, las siguientes declaraciones son hechos:

- Los dispositivos COPE pueden usar MDM u otra estrategia y herramientas de administración centradas en el dispositivo y aún permitir que los usuarios ejecuten aplicaciones personales.

- Los dispositivos de propiedad personal, principalmente llenos de aplicaciones y datos personales, pueden alojar de forma segura aplicaciones y datos corporativos.

- Los administradores de TI pueden actualizar, controlar y borrar aplicaciones y datos de un dispositivo móvil de forma remota sin afectar las aplicaciones personales del usuario. Esto es cierto en las configuraciones COPE y BYOD.

- El empaquetado de aplicaciones y la contenedorización de aplicaciones están disponibles para MDM y MAM.

- MAM proporciona herramientas para la aplicación y los controles regulatorios.

Envoltorios de aplicaciones y contenedores de aplicaciones

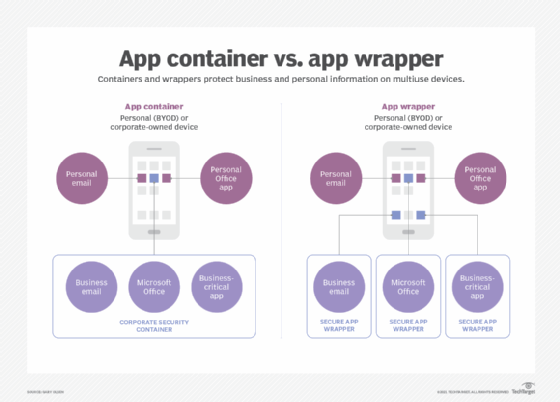

El empaquetado de aplicaciones y la contenedorización de aplicaciones permiten la flexibilidad en MAM y MDM para que las aplicaciones y los datos personales y corporativos coexistan. Si bien los envoltorios y los contenedores son similares, existen diferencias entre estos enfoques.

Contenedores de aplicaciones. Algunos productos de UEM proporcionan un kit de desarrollo de software (SDK) para que los clientes desarrollen contenedores basados en código directamente en las aplicaciones. Los proveedores de herramientas también pueden suministrar los contenedores.

Estos contenedores permiten que la herramienta de gestión de la movilidad funcione con las aplicaciones. Separan la aplicación de forma segura de los datos personales del usuario del dispositivo.

Envoltorio de aplicaciones. Los contenedores funcionan a través de bibliotecas dinámicas en capas sobre el código compilado de la aplicación. Los clientes pueden definir un cifrado de seguridad personalizado para una aplicación. Algunas herramientas de gestión de la movilidad ofrecen un SDK para que los clientes creen contenedores.

La contenedorización funciona en un grupo de aplicaciones, mientras que los envoltorios funcionan en una sola aplicación. Los contenedores no requieren acceso al código fuente a través de la consola de administración. Si bien el empaquetado es una forma fácil de reforzar la seguridad de las aplicaciones, carece de características y capacidades de contenedorización.

La siguiente tabla muestra productos UEM completos que ofrecen empaquetado y contenedorización de aplicaciones.

La comparación de estos productos demuestra que tanto MDM como MAM, mediante el empaquetado de aplicaciones y la contenedorización, pueden resolver los problemas de gestión de la movilidad de una empresa. La elección depende de si TI quiere controlar los dispositivos, entre otros factores.

Acceso móvil virtualizado

Otro enfoque de la gestión móvil es un espacio de trabajo corporativo al que se accede a través de un escritorio remoto virtualizado o una aplicación de Windows. Los productos de virtualización de escritorio, como Citrix Virtual Apps and Desktops o VMware Horizon, funcionan en dispositivos móviles. Con estos productos, nunca se accede directamente a los datos ni se dejan en el propio dispositivo. El atractivo de la virtualización de escritorio es esta seguridad.

Un inconveniente del acceso móvil virtualizado es que muchas de las plataformas de consumo no brindan una experiencia óptima en dispositivos portátiles. Las aplicaciones o los escritorios remotos suelen necesitar un teclado, un ratón y una pantalla grande para un uso eficaz. La aplicación o el escritorio que se presenta virtualmente no está disponible sin conexión, pero los trabajadores en movimiento comúnmente se encuentran sin acceso a internet. Además, aunque los datos pueden comenzar en el espacio de trabajo remoto, no hay garantía de que permanezcan allí. Un usuario puede simplemente copiar un archivo a Dropbox o reenviar un documento confidencial a Gmail, por ejemplo, y omitir los controles de TI.

MIM para información y política de usuario

La gestión de información móvil gestiona la información y cómo la utilizan los dispositivos móviles. La información, en forma de datos, puede ser casi cualquier cosa: correo electrónico, documentos, fotos o video. Las organizaciones que se rigen por las regulaciones locales, federales e internacionales tienen mucho de qué preocuparse si esos datos son violados o filtrados.

Una combinación de funcionalidad MDM, MAM y MIM se agrupa como gestión de movilidad empresarial o gestión de movilidad unificada. Muchos productos difuminan las líneas entre la gestión de dispositivos, aplicaciones e información, lo que los hace efectivos para diversos casos de uso. Revisen cuidadosamente los productos UEM para que se ajusten a las necesidades corporativas.