grandeduc - Fotolia

10 tipos de incidentes de seguridad y cómo manejarlos

Los ciberataques son más variados que nunca. Conozca los síntomas clave que indican un problema y cómo responder para mantener seguros los sistemas y los datos.

Los incidentes de seguridad son eventos que pueden indicar que los sistemas o los datos de una organización han sido comprometidos o que las medidas implementadas para protegerlos han fallado.

En TI, un evento de seguridad es algo que tiene importancia para el hardware o software del sistema, y un incidente es un evento que interrumpe las operaciones normales. Los eventos de seguridad generalmente se distinguen de los incidentes de seguridad por el grado de gravedad y el riesgo potencial asociado para la organización.

Si a un solo usuario se le niega el acceso a un servicio solicitado, por ejemplo, puede ser un evento de seguridad porque podría indicar un sistema comprometido. Sin embargo, la falla de acceso también puede ser causada por varias cosas. Normalmente, ese evento no tiene un impacto severo en la organización.

Sin embargo, si a un gran número de usuarios se les niega el acceso, es probable que haya un problema más grave, como un ataque de denegación de servicio, por lo que ese evento puede clasificarse como un incidente de seguridad.

Una brecha de seguridad es un incidente confirmado en el que se ha accedido o divulgado de forma no autorizada información confidencial, sensible o de otro modo protegida.

A diferencia de una violación de seguridad, un incidente de seguridad no significa necesariamente que la información haya sido comprometida, solo que la información fue amenazada. Por ejemplo, una organización que frustra con éxito un ataque cibernético ha experimentado un incidente de seguridad, pero no una violación.

Cómo detectar incidentes de seguridad

Casi todos los días hay un nuevo titular sobre una brecha de datos de alto perfil u otro tipo de ataques. Pero hay muchos más incidentes que pasan desapercibidos porque las organizaciones no saben cómo detectarlos.

Aquí hay algunas formas en que las empresas pueden detectar incidentes de seguridad:

- Comportamiento inusual de cuentas de usuario privilegiadas. Cualquier anomalía en el comportamiento de una cuenta de usuario privilegiado puede indicar que alguien la está utilizando para ingresar a la red de una empresa.

- Empleados no autorizados que intentan acceder a servidores y datos. Muchos empleados probarán las aguas para determinar exactamente a qué sistemas y datos pueden acceder. Las señales de advertencia incluyen a usuarios no autorizados que intentan acceder a servidores y datos, solicitar acceso a datos que no están relacionados con sus trabajos, iniciar sesión en momentos anormales desde ubicaciones inusuales o iniciar sesión desde múltiples ubicaciones en un período de tiempo breve.

- Anomalías en el tráfico de la red de salida. No es solo el tráfico que entra en una red lo que debería preocupar a las organizaciones. Las organizaciones también deben monitorear el tráfico que deja sus perímetros. Esto podría incluir empleados que cargan archivos grandes a aplicaciones de nube personales; descargan archivos grandes a dispositivos de almacenamiento externos, como unidades flash USB; o enviando grandes cantidades de mensajes de correo electrónico con archivos adjuntos fuera de la empresa.

- Tráfico enviado hacia o desde lugares desconocidos. Para una empresa que solo opera en un país, cualquier tráfico enviado a otros países podría indicar actividad maliciosa. Los administradores deben investigar cualquier tráfico a redes desconocidas para asegurarse de que es legítimo.

- Consumo excesivo. Un aumento en el rendimiento de la memoria del servidor o los discos duros puede significar que un atacante los esté accediendo ilegalmente.

- Cambios en la configuración. Los cambios que no se han aprobado, como la reconfiguración de servicios, la instalación de programas de inicio o los cambios en el firewall son una señal de posible actividad maliciosa. Lo mismo ocurre con las tareas programadas que se han agregado.

- Archivos ocultos. Estos pueden considerarse sospechosos debido a sus nombres de archivos, tamaños o ubicaciones, que indican que los datos o registros pueden haberse filtrado.

- Cambios inesperados. Estos incluyen bloqueos de cuentas de usuario, cambios de contraseña o cambios repentinos en las membresías de grupos.

- Comportamiento anormal de navegación. Esto podría ser redirecciones inesperadas, cambios en la configuración del navegador o ventanas emergentes repetidas.

- Entradas de registro sospechosas. Esto sucede principalmente cuando el malware infecta los sistemas de Windows. Es una de las principales formas en que el malware garantiza que permanece en el sistema infectado.

Vectores de ataque comunes

Un vector de ataque es una ruta o medio por el cual un hacker puede obtener acceso a una computadora o servidor de red para entregar una carga útil o un resultado malicioso. Los vectores de ataque permiten a los hackers explotar las vulnerabilidades del sistema, incluidos los operadores humanos.

Los vectores de ataque incluyen virus, archivos adjuntos de correo electrónico, páginas web, ventanas emergentes, mensajes instantáneos, salas de chat y engaños. Todos estos métodos implican programación o, en algunos casos, hardware. La excepción es el engaño, que es cuando un operador humano es engañado para que elimine o debilite las defensas del sistema.

Aunque las organizaciones deberían poder manejar cualquier incidente, deberían enfocarse en el manejo de incidentes que usan vectores de ataque comunes. Estos incluyen los siguientes:

- Medios externos/extraíbles. El ataque se ejecuta desde medios extraíbles, por ejemplo, un CD, una unidad flash o un dispositivo periférico.

- Desgaste. Este tipo de ataque utiliza métodos de fuerza bruta para comprometer, degradar o destruir redes, sistemas o servicios.

- Web. El ataque se ejecuta desde un sitio web o una aplicación basada en web.

- Email. El ataque se ejecuta a través de un mensaje de correo electrónico o un archivo adjunto a un correo electrónico. Un hacker induce al receptor a que haga clic en un enlace que lo lleve a un sitio web infectado o que abra un archivo adjunto infectado.

- Uso inadecuado. Este tipo de incidente se debe a la violación de las políticas de uso aceptable de una organización por parte de un usuario autorizado.

- Descargas al paso. Un usuario ve un sitio web que activa una descarga de malware; esto puede suceder sin el conocimiento del usuario. Las descargas al paso, que aprovechan las vulnerabilidades de los navegadores web, inyectan códigos maliciosos mediante JavaScript y otras funciones de navegación.

- Malware basado en publicidad (malvertising). El ataque se ejecuta a través de malware incrustado en anuncios en sitios web. El simple hecho de ver un anuncio malicioso puede inyectar código malicioso en un dispositivo no seguro. Además, los anuncios maliciosos también se pueden incrustar directamente en las aplicaciones de confianza y ser servidos a través de ellos.

- Desplazamiento del mouse. Esto aprovecha las vulnerabilidades del software conocido, como PowerPoint. Cuando un usuario se desplaza sobre un enlace, en lugar de hacer clic en él, para ver a dónde va, los shell scripts se pueden iniciar automáticamente. El desplazamiento del mouse aprovecha los fallos del sistema que permiten lanzar programas basados en acciones inocentes del usuario.

- Scareware. Esto persuade a un usuario a comprar y descargar software no deseado y potencialmente peligroso al asustarlo. Scareware engaña a un usuario para que piense que su computadora tiene un virus, luego recomienda que descargue y pague por un software antivirus falso para eliminar el virus. Sin embargo, si el usuario descarga el software y permite que el programa se ejecute, sus sistemas se infectarán con malware.

Entendiendo la metodología y objetivos de los atacantes

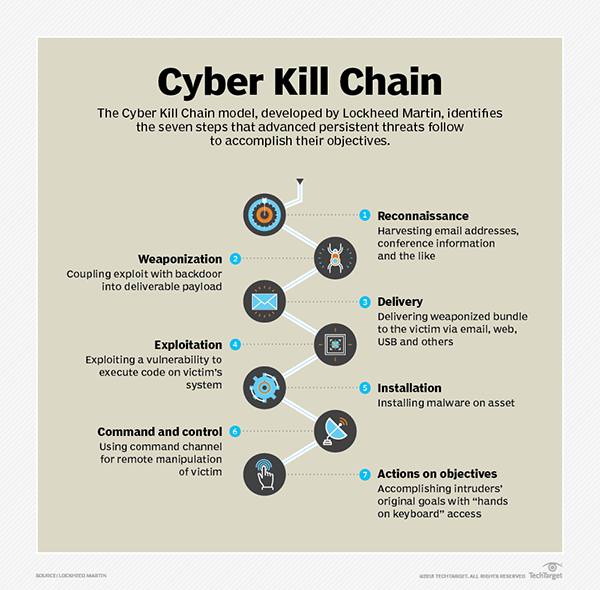

Aunque una organización nunca puede estar segura de qué camino tomará un atacante a través de su red, los hackers suelen emplear una metodología determinada, es decir, una secuencia de etapas para infiltrarse en una red y robar datos. Cada etapa indica un objetivo determinado a lo largo del camino del atacante. Esta metodología aceptada por la industria de la seguridad, apodada Cyber Kill Chain, fue desarrollada por Lockheed Martin Corp.

Según Lockheed Martin, estas son las etapas de un ataque:

- Reconocimiento (identificar los objetivos). El actor de amenazas evalúa los objetivos desde fuera de la organización para identificar los objetivos que le permitirán cumplir sus objetivos. El objetivo del atacante es encontrar sistemas de información con pocas protecciones o con vulnerabilidades que pueda explotar para acceder al sistema de destino.

- Emplazamiento de armas (preparar la operación). Durante esta etapa, el atacante crea malware diseñado específicamente para las vulnerabilidades descubiertas durante la fase de reconocimiento. Sobre la base de la inteligencia reunida en esa fase, el atacante personaliza su conjunto de herramientas para satisfacer los requisitos específicos de la red objetivo.

- Entrega (lanzamiento de la operación). El atacante envía el malware al objetivo mediante cualquier método de intrusión, como un correo electrónico de suplantación de identidad, un ataque de hombre en el medio o un ataque de un pozo de agua.

- Explotación (ganar acceso a la víctima). El actor de amenazas explota una vulnerabilidad para obtener acceso a la red del objetivo.

- Instalación (establecer un punto de partida en la víctima). Una vez que el hacker se ha infiltrado en la red, instala una puerta trasera o implante persistente para mantener el acceso durante un período prolongado de tiempo.

- Comando y control (control remoto de los implantes). El malware abre un canal de comando, lo que permite al atacante manipular remotamente los sistemas y dispositivos del objetivo a través de la red. El hacker puede hacerse cargo del control de todos los sistemas afectados desde su administrador.

- Acciones sobre objetivos (lograr los objetivos de la misión). Lo que sucede a continuación, ahora que el atacante tiene el comando y el control del sistema del objetivo, depende completamente del atacante, que puede corromper o robar datos, destruir sistemas o exigir un rescate, entre otras cosas.

Mitigar el riesgo de los 10 tipos de incidentes de seguridad comunes

Hay muchos tipos de incidentes de ciberseguridad que podrían provocar intrusiones en la red de una organización:

- Intentos no autorizados de acceso a sistemas o datos

Para evitar que un actor de amenazas obtenga acceso a los sistemas o datos utilizando una cuenta de usuario autorizado, implemente la autenticación de dos factores. Esto requiere que un usuario proporcione una segunda información de identificación además de una contraseña. Además, encripte los datos corporativos confidenciales en reposo o mientras viajan a través de una red utilizando software o tecnología de hardware adecuados. De esa manera, los atacantes no podrán acceder a datos confidenciales.

- Ataque de escalada de privilegios

Un atacante que intenta obtener acceso no autorizado a la red de una organización puede intentar obtener privilegios de nivel superior utilizando lo que se conoce como una explotación de escalada de privilegios. Los ataques exitosos de escalada de privilegios otorgan a los actores de amenazas los privilegios que los usuarios normales no tienen.

Normalmente, la escalada de privilegios se produce cuando el actor de amenazas aprovecha un error, la supervisión de la configuración y los errores de programación, o cualquier vulnerabilidad en una aplicación o sistema para obtener un acceso elevado a los datos protegidos.

Esto ocurre generalmente después de que un hacker ya ha comprometido una red al obtener acceso a una cuenta de usuario de bajo nivel y busca obtener privilegios de mayor nivel, es decir, acceso completo al sistema de TI de una empresa, ya sea para estudiar el sistema más a fondo o realizar un ataque.

Para reducir el riesgo de una escalada de privilegios, las organizaciones deben buscar y remediar los puntos débiles de seguridad en sus entornos de TI de forma regular. También deben seguir el principio de privilegio mínimo, es decir, limitar los derechos de acceso para los usuarios a los permisos mínimos que necesitan para realizar su trabajo, e implementar el monitoreo de seguridad. Las organizaciones también deben evaluar los riesgos para sus datos confidenciales y tomar las medidas necesarias para protegerlos.

- Amenaza interna

Esta es una amenaza maliciosa o accidental a la seguridad de una organización o los datos que generalmente se atribuyen a empleados, antiguos empleados o terceros, incluidos contratistas, trabajadores temporales o clientes.

Para detectar y prevenir amenazas internas, implemente programas de escaneo de programas espía, programas antivirus, firewalls y una rigurosa rutina de archivado y copia de seguridad de datos. Además, capacite a los empleados y contratistas en temas de seguridad antes de permitirles acceder a la red corporativa. Implemente software de monitoreo de empleados para reducir el riesgo de violaciones de datos y el robo de propiedad intelectual mediante la identificación de empleados descuidados, descontentos o maliciosos.

- Ataque de phishing

En un ataque de phishing, un atacante se hace pasar por una persona o entidad de buena reputación en un correo electrónico u otro canal de comunicación. El atacante utiliza correos electrónicos de suplantación de identidad (phishing) para distribuir enlaces o archivos adjuntos maliciosos que pueden realizar una variedad de funciones, incluida la extracción de credenciales de inicio de sesión o información de la cuenta de las víctimas. Un tipo más específico de ataque de phishing conocido como spear phishing ocurre cuando el atacante invierte tiempo investigando a la víctima para lograr un ataque aún más exitoso.

La defensa efectiva contra los ataques de phishing comienza con educar a los usuarios para que identifiquen los mensajes de phishing. Además, un filtro de correo electrónico de puerta de enlace puede atrapar muchos correos electrónicos de phishing dirigidos en masa y reducir la cantidad de correos electrónicos de phishing que llegan a las bandejas de entrada de los usuarios.

- Ataque de malware

Este es un término amplio para los diferentes tipos de software malicioso (malware) que se instalan en el sistema de una empresa. El malware incluye troyanos, gusanos, ransomware, adware, spyware y varios tipos de virus. Algunos programas maliciosos se instalan inadvertidamente cuando un empleado hace clic en un anuncio, visita un sitio web infectado o instala software gratuito u otro software.

Los signos de malware incluyen una actividad inusual del sistema, como una pérdida repentina de espacio en el disco; velocidades inusualmente lentas; caídas repetidas o congelamientos; un aumento en la actividad de internet no deseada; y publicidades pop-up. Instalar una herramienta antivirus puede detectar y eliminar malware. Estas herramientas pueden proporcionar protección en tiempo real o detectar y eliminar malware mediante la ejecución de análisis de rutina del sistema.

- Ataque de denegación de servicio (DoS)

Un actor de amenazas lanza un ataque DoS para apagar una máquina individual o una red completa para que no pueda responder a las solicitudes de servicio. Los ataques DoS hacen esto inundando el objetivo con tráfico o enviándole información que provoca un bloqueo.

Una organización normalmente puede lidiar con un ataque DoS que bloquea un servidor simplemente reiniciando el sistema. Además, la reconfiguración de firewalls, enrutadores y servidores puede bloquear cualquier tráfico falso. Mantenga los enrutadores y los firewalls actualizados con los últimos parches de seguridad.

Además, el hardware de aplicaciones frontales que está integrado en la red puede ayudar a analizar y filtrar paquetes de datos (es decir, clasificar los datos como prioritarios, regulares o peligrosos) a medida que ingresan al sistema. El hardware también puede ayudar a bloquear datos amenazantes.

- Ataque de hombre en el medio (MitM)

Un ataque de hombre en el medio es uno en el que el atacante intercepta y altera en secreto los mensajes entre dos partes que creen que se están comunicando directamente entre sí. En este ataque, el atacante manipula a ambas víctimas para obtener acceso a los datos. Los ejemplos de ataques MitM incluyen el secuestro de sesiones, el secuestro de correos electrónicos y la intercepción de Wi-Fi.

Aunque es difícil detectar los ataques MitM, hay formas de prevenirlos. Una forma es implementar un protocolo de cifrado, como TLS (seguridad de la capa de transporte), que proporciona autenticación, privacidad e integridad de los datos entre dos aplicaciones informáticas que se comunican. Otro protocolo de cifrado es SSH, un protocolo de red que brinda a los usuarios, especialmente a los administradores de sistemas, una forma segura de acceder a una computadora a través de una red no segura.

Las empresas también deben educar a los empleados sobre los peligros de usar Wi-Fi público abierto, ya que es más fácil para los delincuentes hackear estas conexiones. Las organizaciones también deben decirles a sus trabajadores que no presten atención a las advertencias de los navegadores de que los sitios o las conexiones pueden no ser legítimos. Las empresas también deben usar VPN para garantizar conexiones seguras.

- Ataque de contraseña

Este tipo de ataque está dirigido específicamente a obtener la contraseña de un usuario o la contraseña de una cuenta. Para hacer esto, los hackers utilizan una variedad de métodos, que incluyen programas de descifrado de contraseñas, ataques de diccionarios, rastreadores de contraseñas o contraseñas de adivinación mediante fuerza bruta (prueba y error).

Un cracker de contraseñas es una aplicación que se utiliza para identificar una contraseña desconocida u olvidada en una computadora o recursos de red. Esto ayuda a un atacante a obtener acceso no autorizado a los recursos. Un ataque de diccionario es un método para ingresar a una computadora o servidor protegido por contraseña ingresando sistemáticamente cada palabra en un diccionario como contraseña.

Para manejar los ataques de contraseña, las organizaciones deben adoptar la autenticación multifactor para la validación del usuario. Además, los usuarios deben usar contraseñas seguras que incluyan al menos siete caracteres, así como una combinación de mayúsculas y minúsculas, números y símbolos. Los usuarios deben cambiar sus contraseñas regularmente y usar diferentes contraseñas para diferentes cuentas. Además, las organizaciones deben usar el cifrado en cualquier contraseña almacenada en repositorios seguros.

- Ataque de aplicaciones web

Este es cualquier incidente en el que una aplicación web es el vector del ataque, incluidos los exploits de las vulnerabilidades a nivel de código en la aplicación, así como también frustrar los mecanismos de autenticación. Un ejemplo de un ataque de aplicación web es un ataque de secuencias de comandos entre sitios. Este es un tipo de ataque de seguridad de inyección en el que un atacante inyecta datos, como un script malicioso, en contenido de sitios web de confianza.

Las empresas deben revisar el código al inicio de la fase de desarrollo para detectar vulnerabilidades; los escáneres de códigos estáticos y dinámicos pueden verificarlos automáticamente. Además, implemente la funcionalidad de detección de bot para evitar que los bots accedan a los datos de la aplicación. Y un firewall de aplicación web puede monitorear una red y bloquear posibles ataques.

- Amenaza persistente avanzada (APT)

Un APT es un ataque cibernético prolongado y dirigido que es ejecutado típicamente por ciberdelincuentes o estados-nación. En este ataque, el intruso obtiene acceso a una red y permanece sin ser detectado durante un período prolongado de tiempo. El objetivo de la APT generalmente es monitorear la actividad de la red y robar datos en lugar de causar daños a la red u organización.

La supervisión del tráfico entrante y saliente puede ayudar a las organizaciones a evitar que los hackers instalen puertas traseras y extraigan datos confidenciales. Las empresas también deben instalar firewalls de aplicaciones web en el borde de sus redes para filtrar el tráfico que ingresa a sus servidores de aplicaciones web. Esto puede ayudar a filtrar los ataques de la capa de aplicación, como los ataques de inyección de SQL, que se utilizan a menudo durante la fase de infiltración de APT. Además, un firewall de red puede monitorear el tráfico interno.

Ejemplos de incidentes de seguridad

Aquí hay varios ejemplos de incidentes de seguridad conocidos.

Los investigadores de seguridad cibernética detectaron por primera vez el gusano Stuxnet, utilizado para atacar el programa nuclear de Irán, en 2010. Todavía se considera una de las piezas de malware más sofisticadas jamás detectadas. El malware estaba dirigido a los sistemas de control de supervisión y adquisición de datos y se propagó con dispositivos USB infectados. Tanto los EE.UU. como Israel han sido vinculados al desarrollo de Stuxnet, y aunque ninguna nación ha reconocido oficialmente su papel en su desarrollo, ha habido confirmaciones no oficiales de que fueron responsables de ello.

En octubre de 2016, otro incidente de seguridad importante ocurrió cuando los ciberdelincuentes lanzaron un ataque DoS distribuido contra el proveedor del sistema de nombres de dominio Dyn, que interrumpió los servicios en línea en todo el mundo. El ataque afectó a varios sitios web, incluidos Netflix, Twitter, PayPal, Pinterest y la PlayStation Network.

En julio de 2017, se descubrió una infracción masiva que involucró a 14 millones de registros de clientes de Verizon Communications Inc., incluidos números de teléfono y PIN de cuentas que, según informes, estuvieron expuestos a internet, aunque Verizon afirmó que no se robaron datos. Un mes antes, un investigador de la firma de seguridad UpGuard encontró los datos en un servidor en la nube mantenido por la firma de análisis de datos Nice Systems. La información no estaba protegida por contraseña y, por ello, los ciberdelincuentes podrían haberla descargado y explotado fácilmente, según la firma de seguridad.

Tendencias en las causas de los incidentes

Según el "Informe de respuesta a incidentes de seguridad de datos" de 2019 por BakerHostetler LLP, un bufete de abogados de EE.UU., ciertos tipos de incidentes de seguridad están aumentando.

El phishing sigue siendo la principal causa de incidentes de seguridad. Casi una cuarta parte de todos los incidentes a los que BakerHostetler respondió en 2018 se debió a dispositivos perdidos, revelaciones involuntarias o configuraciones erróneas del sistema. Los empleados fueron responsables del 55% de los 750 incidentes a los que la empresa respondió en 2018, en parte debido a errores simples y caer en estafas de phishing. El informe señala que la mayor conciencia de los empleados y la implementación de la autenticación multifactor son dos de las mejores defensas para abordar el factor de riesgo de los empleados.

En el lado positivo, las organizaciones continúan mejorando sus capacidades de detección internas. En 2018, el 74% de los incidentes se detectaron internamente, un aumento del 52% en 2015. Sin embargo, aunque más compañías han invertido en herramientas de seguridad para ayudar a investigar incidentes de seguridad, pocas organizaciones tienen la experiencia y la capacidad para investigar incidentes de seguridad sin la ayuda de terceros.

Los ataques de los estados-nación están aumentando. Los estados-nación continúan participando en ciberoperaciones para apoyar el espionaje, el desarrollo económico (a través de los robos de propiedad intelectual y secretos comerciales) o el sabotaje. Y se ha vuelto más difícil diferenciar entre los métodos y procedimientos utilizados por los actores del estado-nación y los actores criminales. La razón: es difícil encontrar buenos datos sobre la frecuencia con la que ocurren estos ataques, en parte porque no se detectan o no se denuncian.

Creación de un plan de respuesta a incidentes

El panorama de amenazas en expansión pone a las organizaciones en mayor riesgo de ser atacadas que nunca antes. Como resultado, las empresas deben monitorear constantemente el panorama de amenazas y estar preparadas para responder a incidentes de seguridad, violaciones de datos y amenazas cibernéticas cuando ocurran. Poner en marcha un plan de respuesta a incidentes bien definido y tomar en consideración algunos de los consejos proporcionados en este informe permitirá a las organizaciones identificar efectivamente estos incidentes, minimizar los daños y reducir el costo de un ataque cibernético. Dicho plan también ayudará a las empresas a prevenir futuros ataques.