natali_mis - stock.adobe.com

Cómo enviar archivos adjuntos de correo de forma segura

Enviar información confidencial en archivos adjuntos es intrínsecamente inseguro y la principal forma de protegerlos, el cifrado, puede implementarse de manera inconsistente, anulando los beneficios de seguridad.

Es posible enviar información confidencial de forma segura en un correo electrónico o como archivo adjunto, pero habilitar el cifrado para hacerlo puede tener problemas que podrían anular cualquier beneficio de seguridad.

Enviar un correo electrónico es como enviar una postal: todos o cada uno de los sistemas que lo manejan pueden ver y registrar lo que se escribió. Obviamente, esto no es un problema si los contenidos no son de interés o importancia. Sin embargo, es un gran problema si los contenidos incluyen datos sensibles, como datos bancarios, contraseñas de red o datos de clientes.

Muchas empresas optan por utilizar una puerta de enlace de correo electrónico segura, que no solo ayuda a proteger los archivos adjuntos de correo electrónico, sino que también proporciona una gran cantidad de otros beneficios de seguridad del correo electrónico, desde escanear correos electrónicos entrantes y salientes en busca de malware, hasta escanear mensajes en busca de datos confidenciales y bloquear el envío del correo electrónico.

Sin embargo, debido a que muchos empleados necesitan enviar correos electrónicos con datos confidenciales, bloquearlos por completo suele ser ineficaz. Por lo tanto, si un empleado debe enviar datos sensibles por correo electrónico, la mejor opción es utilizar el cifrado.

Cómo cifrar archivos adjuntos de correo electrónico

La forma más básica de cifrado es TLS, que cifra los datos en tránsito. Los servicios de correo electrónico basados en web, como Outlook.com y Gmail, utilizan TLS para cifrar los mensajes de correo electrónico en tránsito que se envían al mismo servicio. Sin embargo, si el servidor receptor no tiene TLS habilitado, el mensaje no se cifrará y, a menudo, no hay ninguna advertencia de que un mensaje no se cifró. Además, debido a que TLS solo cifra los datos en tránsito y no el mensaje en sí, no protege contra la interceptación y lectura de correos electrónicos una vez entregados.

Para proteger aún más los archivos adjuntos de correo electrónico, las empresas y los usuarios deben utilizar Extensiones de correo de internet seguras/multipropósito (S/MIME) o Pretty Good Privacy (PGP). Sin embargo, tenga en cuenta que el destinatario y la línea de asunto del correo electrónico no se cifrarán. Las opciones son similares aparte de dos puntos: PGP usa una red de confianza, mientras que S/MIME depende de las autoridades de certificación para la confianza. Además, S/MIME suele ser más compatible con los clientes de correo electrónico empresarial, incluidos Outlook o G Suite.

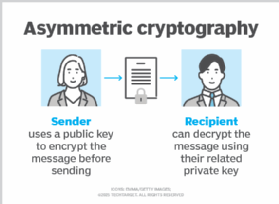

Ambas formas de cifrado requieren el uso de un par de claves pública-privada, donde la clave pública se utiliza para cifrar el correo electrónico y solo los destinatarios pueden descifrarlo con su clave privada. Con PGP, el remitente debe obtener la clave pública del destinatario directamente o de un servicio descentralizado, como un servidor de claves.

Con S/MIME, el proceso se simplifica un poco porque los clientes de correo electrónico o el Active Directory de una empresa pueden almacenar certificados (claves especialmente envueltas) e intercambiarlos automáticamente. El certificado S/MIME se puede intercambiar a través de un correo electrónico no cifrado para usarlo en correos electrónicos posteriores.

Varios proveedores de correo electrónico empresarial han agregado opciones de cifrado de correo electrónico. Estos a menudo funcionan a través de S/MIME y requieren la compra de una identificación digital o un certificado de una autoridad de certificación, como GlobalSign o IdenTrust, antes de habilitar el cifrado de correo electrónico. Luego, el proveedor de correo electrónico puede almacenar los certificados e intercambiarlos automáticamente.

Hay algunas consideraciones especiales para determinados proveedores de correo electrónico. Para los clientes de G Suite, por ejemplo, se debe establecer reglas que regulen cómo y cuándo ocurre el cifrado de correo electrónico. Gmail intentará obtener la clave pública para el destinatario, pero si eso falla, el correo electrónico puede enviarse sin cifrar si las reglas no se establecen correctamente. Los usuarios de Outlook pueden habilitar los certificados de cifrado S/MIME y los certificados de identificación digital de forma manual, pero para un control más preciso y un cifrado automatizado, los suscriptores de Microsoft 365 pueden usar Microsoft 365 Message Encryption para enviar correos electrónicos cifrados a direcciones de Outlook y que no son de Outlook. Los usuarios de Outlook podrán leer el correo electrónico cifrado sin problemas, pero los usuarios que no sean de Outlook, por ejemplo, alguien con una dirección de Gmail, obtendrán un enlace de Microsoft 365 para leer el correo electrónico.

Los riesgos del cifrado de correo electrónico

El proceso de cifrado de un correo electrónico puede ser complejo. Requiere que los remitentes y destinatarios comprendan y naveguen por pares de claves públicas y privadas y, a menudo, requiere el uso de un tercero, que, en PGP, implica un navegador o una extensión de cliente de correo electrónico y, para S/MIME, una autoridad de certificación.

Más allá de los problemas potenciales en el manejo de claves públicas, los usuarios deben preocuparse por perder su clave privada o que se la roben. Las claves privadas están cifradas con una contraseña secreta, lo que abre la puerta a todos los problemas de seguridad relacionados con prácticas deficientes de contraseñas. Si una clave privada se pierde o es robada, debe ser revocada, haciendo ilegibles todos los correos electrónicos cifrados con ese par de claves.

Incluso si todo se hace bien y las claves se mantienen seguras, el cifrado del correo electrónico aún deja el encabezado del correo electrónico, con la información del destinatario y el asunto, sin cifrar, por lo que los datos confidenciales pueden filtrarse accidentalmente de esa manera. Y PGP y S/MIME han tenido vulnerabilidades en el pasado, como Efail, que podrían permitir a un atacante descifrar correos electrónicos usándolos.

En determinadas industrias, como la sanidad o las finanzas, donde los requisitos reglamentarios exigen, es posible que se requiera correo electrónico cifrado para garantizar el cumplimiento. Fuera de los requisitos reglamentarios, el uso del cifrado de correo electrónico lo decide la política de la empresa de cada organización.

Si no está seguro sobre el estado del cifrado en su proveedor de correo electrónico o sobre la capacidad del destinatario para manejar correctamente un correo electrónico cifrado, la mejor opción puede ser utilizar un servicio de mensajería cifrada de extremo a extremo, como Signal o Wickr, o un producto de transferencia de archivos segura para enviar datos confidenciales.