Seguridad de la información

Asesoramiento, recursos, noticias, tendencias y resolución de problemas de seguridad de la información.

-

Noticia

06 feb 2026

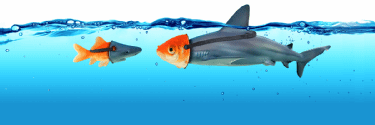

Ciberdelincuentes convierten fraudes a largo plazo en una economía de servicios

Redes criminales han industrializado las estafas de largo plazo conocidas como “sha zhu pan” o “pig butchering” en un ecosistema estandarizado que impulsa fraudes a escala global bajo el modelo “como servicio”, expone reporte de Infoblox Threat Intelligence. Continúe Leyendo

-

Noticia

06 feb 2026

Hackean a la Sociedad Hipotecaria Federal de México y filtran 277 GB de información

Filtración masiva de millones de datos sacude al sistema hipotecario mexicano y expone millones de datos sensibles almacenados por la organización relacionada con créditos hipotecarios. La brecha se suma a otros eventos sufridos por organismos públicos mexicanos. Continúe Leyendo

-

Opinión

19 may 2021

Trabajo remoto y la integridad de los recursos

Después de un 2020 lleno de retos, el aumento de nuevos métodos de ataque forzó a las organizaciones a evaluar y modificar su enfoque de seguridad, y adaptarse a una situación en constante cambio que está apostando por el trabajo híbrido. Continúe Leyendo

por- Víctor Pichardo, Excelerate Systems

-

Definición

14 may 2021

Indicador de riesgos clave (KRI)

Un indicador de riesgos clave (KRI) es una métrica para determinar si la probabilidad de un evento, y sus consecuencias, superará el apetito de riesgo de la empresa. Continúe Leyendo

-

Opinión

13 may 2021

Darkside, el ransomware que tiene al mundo en alerta

El ransomware Darkside, que funciona bajo la modalidad de ransomware como servicio (RaaS), es una de las principales amenazas para las organizaciones actualmente. Continúe Leyendo

por- Víctor Ruiz, SILIKN

-

Noticia

10 may 2021

Falta de colaboración entre equipos de seguridad y redes frena la transformación digital

Pese a compartir objetivos, las relaciones combativas y disfuncionales entre los equipos de redes y seguridad comprometen los proyectos de transformación digital en América Latina, encontró un estudio de Netskope. Continúe Leyendo

-

Opinión

07 may 2021

¿Cuál es el mejor modelo de ciberseguridad para el home office?

Consideren una solución que no dé por sentada la existencia de puntos seguros dentro de las empresas, con estricto control de acceso a los recursos de la empresa, ya sean estos las bases de datos, sistemas o documentos. Continúe Leyendo

por- Antonio Galindo, BEDU

-

Opinión

06 may 2021

Cuidar las contraseñas va más allá de 12 caracteres alfanuméricos

Si bien los usuarios tienden a ser descuidados, las contraseñas también pueden ser vencidas por los ciberdelincuentes; pero las empresas no deben resignarse a tal situación. Continúe Leyendo

por- Juan Carlos Vázquez, Attivo Networks

-

Consejo

06 may 2021

Consejos para proteger las contraseñas… y los datos empresariales

Con motivo del Día Internacional de la contraseña, SWIFT, Avast y Check Point ofrecen algunas recomendaciones para la protección de información, tanto de los dispositivos individuales como de los equipos corporativos. Continúe Leyendo

-

Noticia

06 may 2021

Nuevo portal de Juniper Networks facilita la implementación de SASE

Juniper Security Director Cloud ayuda a los clientes a realizar la transición a una arquitectura SASE desde la nube. Continúe Leyendo

-

Noticia

06 may 2021

IBM simplifica la adopción de confianza cero desde la nube

La nueva versión de IBM Cloud Pak for Security suma capacidades de confianza cero, con modelos para facilitar su aplicación; IBM anuncia alianzas expandidas para impulsar este enfoque. Continúe Leyendo

-

Noticia

06 may 2021

La mitad de las empresas sufrieron una brecha a través de terceros el año pasado

Un nuevo informe destaca los riesgos de subcontratar procesos empresariales clave sin prestar la debida atención a la seguridad de su proveedor de servicios. Continúe Leyendo

-

Consejo

05 may 2021

Cómo evaluar la seguridad del terminal de video para los trabajadores remotos

Con relación a los trabajadores remotos, la seguridad de los terminales de video es una cuestión importante para el personal informático de las empresas. Pero los peligros podrían no ser tan grandes como se teme. Continúe Leyendo

-

Consejo

03 may 2021

Cómo detectar y evitar instaladores engañosos

Los instaladores engañosos, en lugar de descargar un programa legítimo, instalan malware u otro software que los usuarios no querían o esperaban. Continúe Leyendo

-

Podcast

30 abr 2021

Seguridad para los terminales, básica en tiempos de trabajo remoto

La generalización del trabajo remoto ha obligado a las empresas a poner atención a los peligros que rodean a los terminales como parte fundamental de la red laboral, dice ESET. Continúe Leyendo

-

Noticia

30 abr 2021

Attivo Networks y SentinelOne ofrecen protección contra ataques basados en credenciales

La integración de las soluciones de ambos proveedores combina seguridad de endpoints con la protección de Active Directory, detección de robo de credenciales y prevención de exposición de credenciales. Continúe Leyendo

-

Noticia

26 abr 2021

PyMEs se mantienen al día con su negocio mejor que las corporaciones

Prácticas como la resiliencia de la respuesta a incidentes y la recuperación ante desastres proporcionan un enorme papel para mantenerse al día con el negocio en términos de ciberseguridad, revela estudio de Cisco. Continúe Leyendo

por- Ghassan Dreibi, Cisco

-

Reportaje

22 abr 2021

Gestionar la ciberseguridad durante la pandemia y en la nueva era digital

Roota Almeida, CISO de Delta Dental en New Jersey y Delta Dental en Connecticut, habla de las amenazas a la ciberseguridad que ha visto en el último año y de cómo está gestionando eficazmente su equipo de seguridad. Continúe Leyendo

-

Reportaje

22 abr 2021

Monitoreo en video es clave para la recuperación de especies en vías de extinción

Una fundación argentina utilizó tecnología de Dahua Technology para vigilar la reincorporación del yaguareté en su hábitat natural, después de salvar la especie de extinción al criar varios ejemplares en corrales. Continúe Leyendo

-

Consejo

21 abr 2021

Seis señales que indican presencia de intrusos en la red empresarial

El esquema de trabajo remoto está abriendo brechas de seguridad que permiten a los atacantes acceder a los sistemas empresariales sin ser detectados. ¿Cómo pueden protegerse las organizaciones? Continúe Leyendo

-

Noticia

21 abr 2021

Crimen como servicio: El secuestro de datos al alcance del bolsillo

Una estrategia de seguridad basada en la colaboración entre el gobierno y la industria puede ayudar a enfrentar este panorama, aprovechando los avances en ciberseguridad y tecnología, señala Netskope. Continúe Leyendo

-

Reportaje

19 abr 2021

Proteger el endpoint, estrategia clave en tiempos de pandemia

Con el auge del trabajo remoto aumentó el uso de equipos personales poco protegido entre los empleados, y con ello la necesidad de aumentar la protección de terminales para disminuir el riesgo de ataques cibernéticos. Continúe Leyendo

-

Noticia

16 abr 2021

Es vital facilitar la experiencia de compra, pero previniendo fraudes

Especialistas de México y de otros países de Latinoamérica hablaron sobre cómo detectar y reconocer las prácticas de fraude en el comercio electrónico, así como las mejores prácticas para disminuirlo, durante un evento de ECSE. Continúe Leyendo

-

Reportaje

16 abr 2021

Seis formas de prevenir amenazas internas que todo CISO debe conocer

Con demasiada frecuencia, las organizaciones se centran exclusivamente en los riesgos externos para la seguridad. El experto en ciberseguridad Nabil Hannan explica qué pueden hacer los CISO para evaluar y prevenir eficazmente las amenazas internas. Continúe Leyendo

por- Nabil Hannan

-

Noticia

15 abr 2021

Delincuentes abusan de Slack y Discord para esconder malware

Cisco Talos publicó un nuevo informe sobre cómo los actores de amenazas están abusando cada vez más de aplicaciones de colaboración populares como Slack y Discord durante la pandemia. Continúe Leyendo

-

Reportaje

12 abr 2021

Para Castellan Solutions el COVID-19 forzó un replanteamiento de la estrategia BCDR

El COVID-19 sorprendió a las organizaciones en términos de continuidad comercial y el proceso de recuperación ante desastres, y surgirán nuevos desafíos a medida que se distribuyan las vacunas, según el CEO y el COO de Castellan Solutions. Continúe Leyendo

-

Opinión

12 abr 2021

La importancia de la ciberseguridad en la gestión del proceso de vacunación

No resulta extraño que los ciberdelincuentes se enfoquen en las vacunas contra COVID-19 para potenciar sus ataques. Las empresas de logística, colaboradores, gobiernos y organizaciones involucradas en el proceso de vacunación fortalezcan sus estrategias de ciberseguridad, dice Fortinet. Continúe Leyendo

por- Eduardo Zamora, Fortinet México

-

Reportaje

08 abr 2021

El trabajo remoto aumenta la necesidad de seguridad de confianza cero

Un año después de que los bloqueos y cierres de oficinas provocaron un cambio masivo y apresurado al trabajo remoto, muchas empresas están reexaminando su postura de seguridad. Continúe Leyendo

-

Noticia

07 abr 2021

FlixOnline para Android es una app maliciosa que se disfraza de Netflix

Check Point Research notificó sobre esta aplicación maliciosa y los detalles de su investigación a Google. Aunque ya se eliminó de la Play Store, la app se descargó aproximadamente 500 veces en dos meses. Continúe Leyendo

-

Noticia

01 abr 2021

Cisco Live Digital 2021: Nueva arquitectura SASE y Webex People Insights

Cisco presentó una arquitectura ampliada de Secure Access Service Edge (SASE) e innovaciones en la plataforma nativa de la nube, SecureX; también la nueva función Webex People Insights para crear experiencias de colaboración atractivas, inclusivas y de confianza. Continúe Leyendo

-

Noticia

31 mar 2021

Ataques de malware sin archivos aumentan en 900% y reaparecen criptomineros

Informe de WatchGuard revela un aumento exponencial de los ataques a terminales, el aumento del malware cifrado, nuevos exploits dirigidos a dispositivos IoT y más. Continúe Leyendo

-

Noticia

29 mar 2021

México sufre 98 millones de ataques de acceso remoto en 2020

El número total de ataques de acceso remoto a nivel global fue de más de 3 mil millones el año pasado, impulsados por el efecto de la pandemia en el modelo de trabajo remoto. Continúe Leyendo

-

Reportaje

29 mar 2021

Terminales, el nuevo reto de seguridad tras la pandemia en Brasil

El crecimiento del trabajo remoto aumentó el uso de terminales no seguras para acceder a las redes empresariales durante la pandemia. ¿La respuesta? Un modelo de confianza cero. Continúe Leyendo

-

Noticia

26 mar 2021

Reportan incremento de 300% en sitios fraudulentos relativos a las vacunas de COVID-19

Check Point Research indica que el aumento en el registro de dominios el número de páginas consideradas peligrosas por su estudio, ha aumentado en un 29% en los últimos 8 meses. ¿Qué deben tener en cuenta los usuarios para evitar estafas? Continúe Leyendo

-

Noticia

25 mar 2021

Ciberdelincuentes falsifican pruebas y certificados de COVID-19 en la darknet

En menos de 24 horas, los viajeros pueden comprar una prueba COVID-19 negativa. Además, los anuncios que venden supuestas vacunas contra el coronavirus se han disparado un 300% en los últimos 3 meses y se han ampliado para ofrecer Johnson & Johnson, AstraZeneca, Sputnik y SinoPharm, advierte Check Point. Continúe Leyendo

-

Noticia

24 mar 2021

Netskope mejora sus soluciones de seguridad en la nube y DLP

La empresa dio a conocer cómo está trabajando con Mimecast y Microsoft para proteger los ambientes de nube y el correo electrónico con soluciones de prevención de fuga de datos e intercambio de inteligencia, así como ayudar a asegurar los entornos Microsoft 365. Continúe Leyendo

-

Noticia

24 mar 2021

Acer pudo haber sufrido un ataque del grupo de ransomware REvil

Acer dijo a SearchSecurity en un comunicado que ha ‹informado de situaciones anormales recientes observadas a las autoridades competentes›. Sin embargo, no confirmó un ataque de ransomware. Continúe Leyendo

-

Reportaje

19 mar 2021

¿La prioridad en ciberseguridad para 2021? Capacitar al personal

Además de fortalecer la seguridad frente al escenario del trabajo remoto, las empresas se enfocarán en automatizar procesos empresariales y flujos de trabajo, y en aprovechar la arquitectura de microservicios en sus proyectos de desarrollo, encontró la Encuesta de Prioridades de TI para América Latina 2021 de TechTarget. Continúe Leyendo

-

Reportaje

19 mar 2021

Sí hay consciencia sobre proteger la información, faltan mejores ofertas

Proteger la información es un tema que las empresas ya entienden, por temas de negocio o de cumplimiento, afirma Dell Technologies, y hay una gran oportunidad de negocio en esa área que se puede aprovechar, especialmente con el movimiento hacia la nube. Continúe Leyendo

-

Consejo

18 mar 2021

Ocho consideraciones para adoptar un SOC híbrido

Muchas empresas están adoptando modelos híbridos en los que subcontratan a proveedores de servicios ya sea algunas o todas las funciones de seguridad de TI. Continúe Leyendo

-

Noticia

18 mar 2021

Microsoft libera herramientas a medida que aumentan los ataques a Exchange Server

Microsoft dijo que ha visto un aumento de los ataques a Exchange Server, así como más actores de amenazas más allá del grupo atacante Hafnium patrocinado por el estado chino. Continúe Leyendo

-

Noticia

18 mar 2021

Los ‘días cero’ de Microsoft Exchange Server son explotados libremente

Tanto la Agencia de Seguridad de Infraestructura y Ciberseguridad como la Agencia de Seguridad Nacional recomiendan parchear los días cero de Exchange Server de inmediato. Continúe Leyendo

-

Reportaje

18 mar 2021

Ataques a Microsoft Exchange Server, ¿qué es lo que sabemos?

Siguen surgiendo más detalles desde la divulgación de las vulnerabilidades y ataques de día cero en Microsoft Exchange Server, incluida la amplia gama de víctimas potenciales. Continúe Leyendo

-

Reportaje

12 mar 2021

Colocación en la recuperación ante desastres: todo lo que necesita saber

La coubicación es una estrategia importante de recuperación ante desastres y es un recurso vital para garantizar que los archivos de datos y los sistemas de misión crítica puedan protegerse de forma segura y estar disponibles cuando sea necesario. Continúe Leyendo

-

Reportaje

11 mar 2021

La brecha de género en ciberseguridad se reduce lentamente

Algunas organizaciones, como ESET, apuestan por la capacitación como la herramienta principal para preparar a más mujeres para asumir roles en la industria de seguridad TI. Continúe Leyendo

-

Opinión

03 mar 2021

Ortodoxias tecnológicas que obstaculizan la recuperación

Es probable que la innovación pueda estar fundamentada en ortodoxias poco o nada válidas. La pandemia obligó a descartar algunas, pero aún faltan más para liberar el camino hacia la recuperación de una organización y así convertirse en una Kinetic Enterprise. Continúe Leyendo

por- Francisco Ibarra, Deloitte México

-

Noticia

03 mar 2021

Advierte Netskope sobre riesgos de adquirir malware en aplicaciones de nube

El más reciente informe de amenazas en la nube de Netskope revela que los ciberdelincuentes siguen apuntando a las aplicaciones en la nube de confianza para realizar ataques de phishing y malware a medida que el trabajo remoto ha llevado a un aumento del uso de la nube. Continúe Leyendo

-

Noticia

01 mar 2021

APT china utilizó un exploit robado de la NSA durante años

El informe de Check Point detalla cómo un exploit de día cero acreditado a un grupo de amenazas de un estado-nación chino "es de hecho una réplica de un exploit de Equation Group con el nombre en código EpMe". Continúe Leyendo

-

Noticia

26 feb 2021

Ataques se enfocaron en organizaciones de respuesta ante COVID-19 en 2020

El ransomware sigue siendo el principal modo de ataque de los cibercriminales, pero en 2020 se enfocó en industrias relacionadas con la respuesta a la pandemia; además, creció el malware de código abierto que amenaza a la nube, según el Índice de Inteligencia de Amenazas X-Force 2021 de IBM Security X-Force. Continúe Leyendo

-

Reportaje

24 feb 2021

Las amenazas que acechan a las nuevas tecnologías

Tendencias como IA, IoT, 5G o la realidad virtual traen consigo una serie de beneficios para mejorar la forma de hacer negocios, pero también conllevan riesgos que se deben abordar. Continúe Leyendo

-

Consejo

23 feb 2021

Cómo asegurar la ciberseguridad cuando los empleados trabajan de forma remota

La migración masiva al trabajo en el hogar provocada por COVID-19 plantea nuevos riesgos de ciberseguridad y amplifica los antiguos. Esto es lo que deben hacer las organizaciones. Continúe Leyendo

-

Consejo

23 feb 2021

Seis estrategias de ciberseguridad para la fuerza de trabajo remota en 2021

La seguridad de los datos de los trabajadores remotos se ha convertido rápidamente en una de las principales preocupaciones de la seguridad de TI. Aquí hay seis estrategias para garantizar la ciberseguridad de la fuerza laboral remota en 2021. Continúe Leyendo

-

Consejo

22 feb 2021

Cómo se integra la arquitectura SASE con la infraestructura de red

La arquitectura SASE ofrece una propuesta de valor convincente, ya que converge los servicios de redes y seguridad en una única plataforma en la nube. Explore cómo funciona con la infraestructura existente. Continúe Leyendo

por- Steve Garson, experto en SD-WAN

-

Consejo

22 feb 2021

Los 5 principales beneficios de SASE y algunos inconvenientes

Una arquitectura distribuida basada en la nube, administración centralizada y políticas de seguridad específicas de los puntos finales son solo algunos de los beneficios de Secure Access Service Edge. Continúe Leyendo

-

Noticia

22 feb 2021

El programa de ciberseguridad debe alinearse con los objetivos del negocio: Tenable

Tenable y Forrester identificaron tres niveles de etapas de madurez para medir el progreso hacia una alineación más sólida entre los líderes de seguridad y las contrapartes del negocio. Continúe Leyendo

-

Opinión

22 feb 2021

El modelo SASE impulsa la seguridad mejorada en la nube y el trabajo desde casa

Descubra cómo el modelo Secure Access Service Edge proporciona mayor seguridad en el trabajo desde el hogar y acceso a la nube fuera del modelo tradicional del acceso al centro de datos empresarial. Continúe Leyendo

-

Quiz

18 feb 2021

Pruebe su conocimiento sobre la seguridad en terminales

Ponga a prueba su conocimiento de SASE, túneles divididos y las capacidades y mejores prácticas de las herramientas de detección de dispositivos en este cuestionario de seguridad de terminales para profesionales de TI. Continúe Leyendo

-

Reportaje

18 feb 2021

Biometría del comportamiento e IA contra los fraudes bancarios

La alta demanda de canales bancarios digitales en América Latina a raíz de la pandemia hizo que usuarios con poca o ninguna experiencia se vieran expuestos a ciberataques y cada vez más intentos de fraudes, advierte buguroo. Continúe Leyendo

-

Noticia

17 feb 2021

Sophos advierte sobre nueva variedad de ransomware Conti

Se trata de un tipo de ransomware de ‘doble extorsión’ operado por humanos, que se ha presentado sobre todo en Estados Unidos y que ya llegó a México. Continúe Leyendo

-

Noticia

17 feb 2021

Seis prioridades para los nuevos CISO en sus primeros 30 días

Estas son seis decisiones urgentes que el nuevo director de seguridad en una empresa debería tomar, según Lumu Technologies. Continúe Leyendo

-

Tutorial

15 feb 2021

Guía definitiva para la planificación de la ciberseguridad empresarial

Esta guía de planificación de ciberseguridad a profundidad proporciona información y consejos para ayudar a las organizaciones a desarrollar una estrategia exitosa para proteger sus sistemas de TI de los ataques. Continúe Leyendo

-

Noticia

12 feb 2021

Entorno Office 365 de SolarWinds fue comprometido

El director ejecutivo de SolarWinds, Sudhakar Ramakrishna, dijo que los actores de amenazas de estado-nación primero comprometieron una sola cuenta de correo electrónico y luego obtuvieron acceso al entorno de la plataforma Orion de la compañía. Continúe Leyendo

-

Noticia

12 feb 2021

Qué es el ransomware of things y qué riesgos conlleva

Este ciberataque toma el control y «secuestra» todos los dispositivos que nos rodean, incluyendo electrodomésticos inteligentes o incluso un automóvil conectado a internet. Continúe Leyendo

-

Reportaje

11 feb 2021

90 por ciento de las publicaciones en foros de piratería de la dark web provienen de compradores

Positive Technologies creó una imagen de los foros de piratería de la web oscura a través de datos de los 10 foros activos y más de 8 millones de usuarios, aunque la veracidad de tales publicaciones sigue sin estar clara. Continúe Leyendo

-

Reportaje

11 feb 2021

5 lecciones de ciberseguridad de la brecha de SolarWinds

Las simulaciones de ataques de ransomware, el acceso a los registros empresariales y el código del software de pruebas de penetración se encuentran entre las mejores prácticas que sugieren los profesionales de la ciberseguridad tras la violación de SolarWinds. Continúe Leyendo

por- Sandra Gittlen

-

Noticia

11 feb 2021

Advierten a usuarios de apps de citas que se cuiden de estafadores

Una gran cantidad de dinero se perdió ante los estafadores románticos el año pasado, y con millones de personas aisladas en el encierro el problema está empeorando, según un informe. Continúe Leyendo

-

Consejo

11 feb 2021

Cuándo usar, y cuándo no, herramientas de seguridad nativas de nube

Las herramientas de seguridad de los proveedores de la nube son convenientes, pero eso no significa que siempre sean la opción correcta. Aprenda a decidir cuándo debe optar por utilizar herramientas de seguridad de terceros. Continúe Leyendo

-

Noticia

10 feb 2021

Microsoft y SolarWinds en disputa sobre ataques de estados-nación

Las últimas actualizaciones de investigación de SolarWinds y Microsoft ofrecen diferentes puntos de vista sobre cómo los actores de amenazas de los estados-nación comprometieron el entorno de SolarWinds. Continúe Leyendo

-

Reportaje

10 feb 2021

En Brasil, la pandemia de coronavirus incrementó los riegos en línea

Tanto en casos de acoso como en términos de ataques maliciosos, los riesgos en línea aumentaron durante el año pasado como consecuencia de una mayor “vida online” por el confinamiento en Brasil. Continúe Leyendo

-

Noticia

09 feb 2021

Presupuesto para ciberseguridad aumenta, pese a recortes por COVID-19

El 59 % de las compañías de América Latina tiene previsto incrementar el gasto en seguridad de TI en los próximos tres años, señala informe de Kaspersky. Continúe Leyendo

-

Opinión

09 feb 2021

Seguridad en la nube e internet de las cosas son prioridades de ciberseguridad para 2021

Las organizaciones deben ajustar sus estrategias de seguridad para adaptarse a las amenazas modernas y centrarse en la identidad y las credenciales, recomienda SILIKN. Continúe Leyendo

por- Víctor Ruiz, fundador de SILIKN

-

Noticia

08 feb 2021

Tener sistemas de privacidad no adecuados tiene un alto costo

La legislación sobre protección de datos que está surgiendo a nivel global ofrece un marco regulatorio que muchas empresas aún no están preparadas para cumplir, especialmente en la industria de seguridad física, señala Genetec. Continúe Leyendo

-

Opinión

08 feb 2021

Incorporación de tecnología y desafíos de ciberseguridad en el comercio minorista

El auge del teletrabajo, la expansión del comercio electrónico y la incorporación de las transacciones sin contacto, así como los nuevos retos de ciberseguridad que trajeron estos cambios al retail son algunos hallazgos de una encuesta de Fortinet. Continúe Leyendo

por- Eduardo Zamora, Fortinet México

-

Reportaje

05 feb 2021

La dark web en 2021: ¿deberían preocuparse las empresas?

SearchSecurity habló con varios expertos para averiguar cómo ha cambiado la web oscura, cuáles son los riesgos de seguridad para las empresas y el valor de los servicios de monitoreo de la web oscura. Continúe Leyendo

-

Reportaje

05 feb 2021

Aprender el patrón de vida de una organización permite identificar y neutralizar ataques

La IA de autoaprendizaje puede fortalecer el enfoque proactivo y completo de ciberseguridad empresarial, permitiendo actuar en tiempo real frente a amenazas actuales y futuras. Continúe Leyendo

-

Consejo

05 feb 2021

Diseñe un programa de entrenamiento de firewall humano en cinco pasos

Siga estos cinco pasos para desarrollar una capacitación de firewall humano que no solo sea eficaz para prevenir ataques de ingeniería social, sino que también sea relevante y accesible para los empleados. Continúe Leyendo

-

Reportaje

04 feb 2021

Cómo una campaña de ingeniería social engañó a investigadores de seguridad informática

Las tácticas de suplantación de identidad en los ataques de ingeniería social se han vuelto tan elaboradas que incluso algunos miembros muy conscientes de la comunidad de seguridad informática pueden ser víctimas de ellas. Continúe Leyendo

-

Definición

04 feb 2021

Defensa activa

Una defensa activa es el uso de acciones ofensivas para superar a un adversario y hacer que un ataque sea más difícil de llevar a cabo. Continúe Leyendo

-

Definición

04 feb 2021

Tecnología de engaño

La tecnología de engaño o Deception Technology, comúnmente conocida como engaño cibernético, es una categoría de herramientas y técnicas de seguridad diseñadas para detectar y desviar el movimiento lateral de un atacante una vez que está dentro de la red. Continúe Leyendo

-

Definición

04 feb 2021

Respuesta, automatización y orquestación de seguridad o SOAR

El término SOAR (del inglés Security Orchestration, Automation and Response, o respuesta, automatización y orquestación de la seguridad) se puede aplicar a productos y servicios compatibles que ayudan a definir, priorizar, estandarizar y automatizar las funciones de respuesta a incidentes. Continúe Leyendo

-

Noticia

04 feb 2021

Aprendizaje de una fuerza laboral remota y su continuidad en 2021

El cambio a una fuerza de trabajo remota y distribuida se convirtió en el objetivo principal para los actores de amenazas, y es más importante que nunca la gestión de identidad, señala Tenable. Continúe Leyendo

-

Noticia

03 feb 2021

Netskope habla sobre los pilares de su estrategia de seguridad avanzada

Cooperación, visibilidad y gestión de riesgos, las tres claves de Netskope para el despliegue de una completa estrategia de seguridad empresarial. Continúe Leyendo

-

Reportaje

03 feb 2021

Biometría, factor de apoyo para la inclusión financiera

Además de reforzar el esquema de ciberseguridad, las soluciones de biometría e identidad digital pueden facilitar el acceso seguro de los usuarios a instituciones financieras. Continúe Leyendo

-

Noticia

03 feb 2021

La privacidad tiene un papel fundamental a partir de la pandemia, revela Cisco

Un estudio global destaca inquietudes importantes sobre la privacidad durante la pandemia, debido al rápido cambio al trabajo a distancia masivo y la necesidad de utilizar la información sobre la salud de los individuos. Continúe Leyendo

-

Noticia

02 feb 2021

Nuevo blog de Lumen Black Lotus Labs detalla investigación de ataques RDDoS

Ante el aumento de ataques de DDoS del tipo «rescate», Black Lotus Lab de Lumen pone a disposición de empresas y usuarios sus investigaciones sobre estas amenazas. Continúe Leyendo

-

Opinión

29 ene 2021

SolarWinds, las consecuencias de una alarma que no sonó a tiempo

Durante 16 meses, la organización no detectó la presencia de adversarios en sus sistemas. Con una ventaja de semejante magnitud, los agresores, actuando silenciosa y eficazmente, no tuvieron dificultades para organizar un golpe poderoso. Continúe Leyendo

por- Juan Carlos Vázquez, Attivo Networks

-

Noticia

27 ene 2021

Internet y e-mail son las principales fuentes de robo de información personal

El 68% de los usuarios en México considera inofensivo compartir información personal en línea, revela estudio de Kaspersky; la empresa ofrece consejos dentro del marco del Día Internacional de la Protección de Datos Personales, que se celebra el 28 de enero. Continúe Leyendo

-

Reportaje

26 ene 2021

El CEO de Commvault dice que no volveremos a los esquemas anteriores al COVID-19

El CEO de Commvault, Sanjay Mirchandani, dice que la adopción de la nube y la colaboración remota se mantendrán después de la pandemia, mientras que los eventos en persona y los centros de datos físicos se reducirán. Continúe Leyendo

-

Noticia

26 ene 2021

Información falsa sobre vacunas, el anzuelo que lanzará la ciberdelicuencia en el 2021

La ciber resiliencia es el nuevo concepto que ayudará a las empresas a mejorar sus estrategias de ciberseguridad, con un enfoque en una forma diferente de pensar y un manejo ágil de los ataques, afirmó Trend Micro en un webinar de Infosecurity Mexico Continúe Leyendo

-

Reportaje

26 ene 2021

Lo que nos depara el 2021 en ciberseguridad empresarial

La seguridad informática será un tema fundamental durante 2021. En este artículo, varios expertos chilenos ofrecen su perspectiva sobre las tendencias que observar y consejos para mejorar la ciberseguridad empresarial. Continúe Leyendo

-

Noticia

25 ene 2021

La mayoría de CISOs tienen como prioridad asegurar el trabajo remoto en 2021

Asegurar la fuerza de trabajo remoto, fortalecer la detección y respuesta extendida ante amenazas, gestionar las vulnerabilidades según los niveles de riesgo y gestionar la seguridad de la nube serán prioridades importantes para los CISO este año, dice Lumu. Continúe Leyendo

-

Consejo

25 ene 2021

El rol del firewall humano en una estrategia de ciberseguridad

El firewall humano es un elemento crucial de una iniciativa de seguridad integral a largo plazo. Explore cómo los firewalls humanos pueden proteger su empresa contra ataques. Continúe Leyendo

-

Reportaje

21 ene 2021

Desafíos de ciberseguridad en 2021 y cómo abordarlos

Los equipos de seguridad se enfrentaron a retos sin precedentes en 2020. El año que viene no parece menos abrumador. Aquí están las tendencias de ciberseguridad y las salvaguardas que se deben tener en cuenta en 2021. Continúe Leyendo

-

Noticia

20 ene 2021

Agencias de ciberseguridad de EE.UU. tendrán USD $9 mil millones en plan de Biden

Surgen nuevas propuestas de financiamiento mientras el gobierno de EE. UU. se tambalea por el impacto del ataque a SolarWinds de diciembre de 2020. Continúe Leyendo

-

Guide

19 ene 2021

Guía Esencial: Evolución de la seguridad de la información

La seguridad de TI se está transformando para seguirle el paso a la industria. Conozca estos cambios y cómo suman a su estrategia de negocios. Continúe Leyendo

-

Definición

19 ene 2021

BYOE (traiga su propia encriptación)

El concepto BYOE (traer su propio cifrado) es un modelo de seguridad del cómputo en la nube que permite a los clientes usar su propio software de encriptación. Continúe Leyendo

-

Noticia

18 ene 2021

SolarWinds confirma que el ataque a la cadena de suministro comenzó en 2019

SolarWinds y CrowdStrike publicaron actualizaciones el lunes que agregaron nueva información para la línea de tiempo del ataque a la cadena de suministro y cómo los actores de amenazas obtuvieron acceso por primera vez. Continúe Leyendo

-

Definición

18 ene 2021

Gestión Integrada de Riesgos o IRM

La a gestión integrada de riesgos (IRM) es un conjunto de prácticas proactivas para toda la empresa que contribuyen a la seguridad, el perfil de tolerancia al riesgo y las decisiones estratégicas de una organización. Continúe Leyendo

-

Opinión

14 ene 2021

¿Por qué es importante revisar el Directorio Activo en los ataques de ransomware?

Según casos reportados, los criminales sólo necesitan 26 horas pasando inadvertidos para causar un daño de hasta $6 millones de dólares. Continúe Leyendo

por- Juan Carlos Vázquez, Attivo Networks

-

Noticia

13 ene 2021

Red Hat busca comprar al proveedor de seguridad de Kubernetes, StackRox

Con esta adquisición, Red Hat reforzará la capacidad de los clientes de crear, implementar y ejecutar aplicaciones de manera más segura en toda la nube híbrida. Continúe Leyendo

-

Noticia

08 ene 2021

Fortinet extiende la disponibilidad gratuita de sus cursos de ciberseguridad NSE

En respuesta a la creciente brecha de habilidades y demanda en ciberseguridad, Fortinet seguirá ofreciendo su catálogo completo de cursos Network Security Expert de manera gratuita. Continúe Leyendo

-

Opinión

04 ene 2021

Una perspectiva de 2020 y la ciberseguridad

Este año, la ciberseguridad debe seguir siendo una prioridad para las empresas porque los cibercriminales siguen perfeccionando y evolucionando sus métodos de ataque, dice Trustwave. Continúe Leyendo

por- Ziv Mador, Trustwave