SolarWinds, las consecuencias de una alarma que no sonó a tiempo

Durante 16 meses, la organización no detectó la presencia de adversarios en sus sistemas. Con una ventaja de semejante magnitud, los agresores, actuando silenciosa y eficazmente, no tuvieron dificultades para organizar un golpe poderoso.

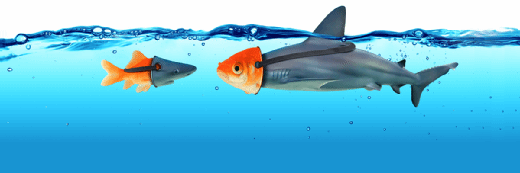

En la naturaleza, el ataque exitoso de un depredador se puede describir con tres conceptos: silencio, paciencia y precisión para decidir el momento exacto de la embestida. Al aplicar estas capacidades, la presa pierde sus oportunidades de escapar; cuando descubre el peligro en que se encuentra, ya no puede hacer nada para esquivar la agresión. Si se considera lo anterior, llamar “depredador” a un ciberdelincuente está lejos de parecer una exageración.

Para comprobarlo, basta con revisar algunos detalles del expediente SolarWinds. A la fecha, el incidente ha generado infinidad de reportes y su trascendencia ha rebasado el ámbito tecnológico. Sin embargo, para ubicar el ángulo depredador del ataque hay que fijarse en un aspecto particular.

El rastro del ataque a la compañía nos llevaría hasta septiembre de 2019 (según uno de los informes más recientes), momento en el que los cibercriminales logran ingresar a la red de SolarWinds. Entre octubre de dicho año y febrero de 2020, los agresores realizaron pruebas para medir la efectividad de su código malicioso (que se instalaría en el software Orion del proveedor) y evaluar mecanismos de infección. En marzo del año pasado, la infección empezó a distribuirse entre los clientes de SolarWinds (generando un ataque de “cadena de suministro”, es decir, un ataque que se distribuye a todas las entidades asociadas –clientes, socios, proveedores, etc.– a la organización afectada). Las alarmas sonaron hasta mediados de diciembre de 2020 – y el impacto de la agresión es un tema que todavía no se logra determinar con absoluta precisión, y aun así, hay quien considera que este ciberataque será recordado como uno de los más complejos y sofisticados de la historia.

Si se toman en cuenta los datos de estas investigaciones iniciales, pronto surge una conclusión inquietante. Durante 16 meses (septiembre de 2019 a diciembre de 2020), la organización no detectó la presencia de adversarios en sus sistemas. Con una ventaja de semejante magnitud, los agresores, actuando silenciosa y eficazmente (como verdaderos depredadores), no tuvieron dificultades para organizar un golpe poderoso.

Imaginar el peor escenario puede ser una ventaja

¿Cómo es posible que un grupo criminal, durante más de un año, logre esconderse en la red de una organización? Aunque la pregunta se podría responder de distintas maneras, en la raíz del incidente se podría encontrar un factor principal (que también es una lección para cualquier compañía que sintió un escalofrío con el caso de SolarWinds): un error de visión estratégica que, probablemente, influyó en el tipo de tecnologías que la organización eligió para construir sus defensas digitales.

En buena medida, la empresa nunca vio al depredador en su terreno, y peor todavía, quizás no contaba con las herramientas necesarias para detectarlo oportunamente.

En materia de ciberseguridad, las empresas deben olvidarse de posturas defensivas pasivas, es decir, sólo concentrarse en evitar incursiones de agentes maliciosos y en mecanismos que reparen velozmente los daños. De hecho, hay que ir mucho más allá: reconocer que la organización –sin importar su tamaño, industria o país de origen – está bajo permanente ataque, e incluso, asumir que un cibercriminal ya logró penetrar la red y está explorando los sistemas corporativos.

Por supuesto, adoptar esta nueva visión es un paso muy necesario. Se debe entender que los agresores más peligrosos hoy no se conforman con ataques rápidos y furiosos; por el contrario, con mayor frecuencia, prefieren tomarse su tiempo (con el fin de explorar la infraestructura tecnológica y encontrar los activos realmente valiosos) para crear un caos gigantesco y obtener mejores recompensas económicas o políticas.

Al aceptar esta perspectiva, las organizaciones también deben reconsiderar sus criterios en materia de tecnología de protección digital. Y en tal contexto, la tecnología de engaño (Deception Technology) es una alternativa que no se puede dejar de considerar, ya que se basa en un principio de enfrentamiento directo con los adversarios (defensa activa) y en una efectiva detección de movimiento lateral. A partir de diversas capacidades innovadoras, esta posición de defensa activa se concentra en detectar rápidamente la presencia de cibercriminales, a quienes engaña y confunde para alejarlos de los activos empresariales valiosos, y así evitar un ataque de gran escala –y en el proceso, aprender sobre las tácticas, herramientas y comportamientos de los agresores.

En ese sentido, la tecnología de engaño, al asumir que en la infraestructura existen agentes maliciosos actuando, despliega distintas capacidades para la detección temprana de un ataque, impidiendo que los criminales pasen desapercibidos mientras exploren la red para descubrir vulnerabilidades y activos valiosos (tales como servidores, bases de datos, repositorios de información, servicios, equipos, sitios remotos, etc.).

Para lograr dicho objetivo, las innovaciones de Deception Technology cuentan múltiples recursos, sin embargo, hay tres factores que sustentan la solidez de su defensa –y que, en un caso como el de SolarWinds, habrían ayudado a contar una historia muy diferente.

- Con tecnología de engaño, una organización puede colocar componentes falsos (Endpoints, servidores, datos, aplicaciones, directorios, etc.) en su red, los cuales funcionan como señuelos para los criminales. Al ser engañados por dichos elementos, los adversarios revelan su presencia en actividades de reconocimiento de la red o de un movimiento lateral y son dirigidos a entornos diseñados para engancharlos, alejarlos de los activos valiosos y frenar su ataque.

- Habilidad para detectar actividades maliciosas, especialmente en actividades tempranas. Esta innovación puede identificar cuando un criminal está realizando acciones tales como consultar al Directorio Activo, robar y explotar credenciales, escalar privilegios, etc., con el fin de encontrar los elementos críticos de la organización. Esta capacidad resulta vital para una detección temprana de una agresión, lo que habilita una defensa oportuna. En ese sentido, no hay que olvidar que, en el incidente de SolarWinds, el atacante usó la herramienta AdFind, que ejecuta consultas contra controladores de dominio como parte de la etapa de reconocimiento del ataque.

- Estas funciones de engaño y detección temprana también implican una contención eficiente. Aunque logren comprometer un componente de la red, los atacantes estarán visibles para los defensores y no lograrán aumentar la escala del ataque. Una prueba de ello es la aplicación de Deception Technology en Endpoints, que con recursos de engaño e identificación acelerada de amenazas confina al agresor en el sistema comprometido; anulando su capacidad para moverse lateralmente e incursionar con mayor profundidad en la red.

El caso de SolarWinds aún es un expediente abierto. Sin duda, muchas lecciones se obtendrán de él. No obstante, incluso en esta fase de investigaciones preliminares, sería un error ignorar los hechos más evidentes, por ejemplo: que un grupo criminal, durante más de un año, logró esconder las actividades maliciosas que realizaba en una red empresarial. Si una organización no entiende las implicaciones de esto, tendrá muchos problemas para esquivar a los depredadores digitales.

Sobre el autor: Juan Carlos Vázquez es Gerente de Attivo Networks para Latinoamérica.