denisismagilov - stock.adobe.com

Revolucionando la respuesta a amenazas de identidad mediante el engaño cibernético

Al abordar las debilidades inherentes de los métodos de detección convencionales, el engaño cibernético crea una postura de seguridad más resistente y adaptable frente al panorama de amenazas cada vez más complejo.

En el mundo de la ciberseguridad, que evoluciona rápidamente, los sistemas tradicionales de detección y respuesta ante amenazas de identidad (ITDR) son fundamentales para proteger los activos de la organización. Sin embargo, estos sistemas suelen presentar deficiencias críticas, especialmente cuando se enfrentan a amenazas sofisticadas basadas en la identidad y a la explotación de vulnerabilidades del sistema. Estos sistemas tradicionales dependen en gran medida de la detección basada en firmas, el análisis de comportamiento anómalo y las bitácoras, que pueden no distinguir de manera eficaz entre actividades legítimas y tácticas maliciosas sofisticadas.

A medida que los atacantes continúan desarrollando sus técnicas, especialmente en la explotación de componentes de terceros y el uso de credenciales robadas, las limitaciones de los sistemas tradicionales de detección y respuesta ante amenazas de identidad se vuelven evidentes.

¿Por qué tienen éxito los ataques? A pesar de la implementación de enfoques de monitoreo tradicionales sobre el Active Directory (AD) y repositorios de identidad en la nube, los ataques basados en identidad continúan aumentando a un ritmo alarmante.

Los atacantes han evolucionado con técnicas sigilosas que explotan las brechas de los sistemas tradicionales ITDR para el uso indebido de credenciales y la escalada de privilegios, como:

- Credenciales en caché: son copias de los datos de autenticación de usuarios almacenados localmente para acelerar los procesos de re-autenticación, incluidas las contraseñas, los tokens de sesión y los tickets de Kerberos. Si bien mejoran el rendimiento del sistema y la comodidad del usuario, también brindan a los atacantes una mina de oro potencial. Los cibercriminales aprovechan herramientas como Mimikatz, LaZagne, Seatbelt y otras utilidades de extracción de credenciales para extraer estas credenciales de varios cachés (como el Administrador de cuentas de seguridad de Windows [SAM], el caché del Servicio de subsistema de autoridad de seguridad local [LSASS] y los cachés del navegador), lo que les permite persistir dentro de las redes, moverse lateralmente entre sistemas y escalar privilegios. La sutileza de estos ataques a menudo les permite eludir las medidas de seguridad tradicionales, que tienen dificultades para diferenciar entre el uso legítimo y malicioso de estas credenciales.

- Agentes de sincronización de terceros y repositorios de identidad más allá de AD: las organizaciones están adoptando cada vez más una arquitectura de identidad híbrida con proveedores de identidad en la nube (IdP) para la federación de identidades. Para mantener el AD sincronizado con el IdP en la nube, se implementan agentes de sincronización. Además, las organizaciones tienen servidores como los Servicios de federación de Active Directory (ADFS) y los Servicios de certificados de Active Directory (ADCS) que tienen acceso confiable al AD. Los atacantes atacan a los agentes de sincronización de terceros para obtener acceso a las credenciales de dominio, aprovechando la falta de supervisión de estos agentes para obtener acceso a credenciales privilegiadas.

- Ataques ocultos que evaden los mecanismos de detección tradicionales: los atacantes han evolucionado con ataques ocultos como ataques fuera de línea, ataques del lado del cliente (client-side) que evaden los enfoques de detección tradicionales basados en la supervisión del tráfico de la red y las bitácoras del AD. Los atacantes utilizan cada vez con más frecuencia ataques fuera de línea como Kerberoasting y ataques del lado del cliente como los ataques Silver Ticket. Estas técnicas de ataque no dan como resultado tráfico de red anómalo ni rastros de registros de eventos, lo que genera brechas de detección a través de los enfoques tradicionales de ITDR.

- Ataques de adversario en el medio (AITM): los atacantes obtienen acceso a las credenciales de dominio a través de técnicas AITM como el envenenamiento de LLMNR y usan estas credenciales para el movimiento lateral. El ITDR tradicional no puede detectar el uso malicioso de las credenciales válidas.

El engaño cibernético o “Cyber Deception” surge como una solución crítica para estos desafíos. Introduce elementos engañosos, como cuentas honey y honeytokens, colocados estratégicamente dentro de las bóvedas de identidades y los puntos finales para atraer y detectar a los atacantes activando indicadores innegables de una incursión maliciosa. Este mecanismo de defensa proactivo no solo mejora las capacidades de detección, sino que también proporciona información procesable, lo que permite una respuesta más eficaz y rápida. Al abordar las debilidades inherentes de los métodos de detección convencionales, especialmente en el contexto de las credenciales almacenadas en caché y las técnicas de ataque de identidad sigiloso, el engaño cibernético crea una postura de seguridad más resistente y adaptable frente al panorama de amenazas cada vez más complejo.

La creciente necesidad de engaño cibernético en la disciplina de ITDR

Las amenazas modernas de ransomware y APTs siguen aumentando en frecuencia e impacto a pesar de que se implementan las herramientas tradicionales de ITDR. Los atacantes están explotando las áreas de oportunidad en los esquemas tradicionales de ITDR para vulnerar las defensas. Los ataques basados en la identidad han seguido creciendo a un ritmo alarmante en 2024, lo que destaca la necesidad de fortalecer las ciberdefensas.

Los sistemas de detección basados en anomalías dan como resultado falsos positivos asociados, lo que dificulta que los equipos de SOC investiguen las alertas que se han generado. Esto da como resultado una brecha de detección cada vez mayor, lo que hace posible que los atacantes menos capacitados completen su objetivo debido a la acumulación de alertas para los equipos de SOC.

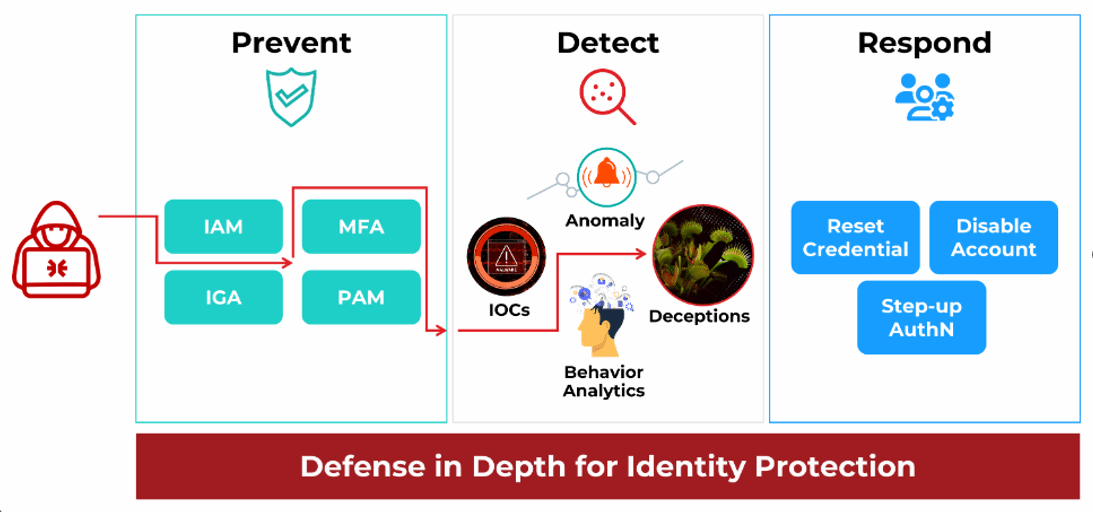

A medida que los ataques han adoptado cada vez más el compromiso de la identidad, la ciberseguridad ha tenido que evolucionar más allá de las defensas centradas en los puntos finales y la red hacia un enfoque de defensa centrado en la identidad. ITDR, con su enfoque en las amenazas a la identidad, es un marco y una estrategia sólidos para defenderse de las ciber amenazas modernas. Para aprovechar el valor de la ITDR, es esencial un enfoque de defensa en profundidad que combine enfoques de detección (detección basada en anomalías y bitácoras combinada con el engaño cibernético).

ITDR funciona como segunda y tercera capa de defensa después de la prevención (Fuente: Gartner/Acalvio).

ITDR funciona como segunda y tercera capa de defensa después de la prevención (Fuente: Gartner/Acalvio).

Cómo el engaño cibernético marca la diferencia

- Detección temprana de amenazas: los atacantes obtienen acceso inicial a un punto final e intentan explotar la arquitectura de identidad. Los honeytokens implementados en los puntos finales permiten a los equipos de defensa detectar el ataque en el punto inicial del compromiso, lo que permite disparar acciones de respuesta para aislar la amenaza y proteger la arquitectura de identidad.

- Protección integral de la identidad: el engaño cibernético elimina las áreas de oportunidad asociadas con los esquemas ITDR tradicionales, detectando ataques que explotan esas debilidades. La detección basada en el engaño es independiente de las tácticas y procedimientos de los atacantes, lo que permite una cobertura continua a medida que los atacantes desarrollan nuevos vectores de ataque.

- Ingeniería y respuesta de detección precisas: ITDR puede proporcionar alertas procesables al incorporar el engaño. La detección tradicional puede etiquetar muchas actividades a nivel de alerta como "sospechosas", lo que complica la tarea de distinguir entre acciones dañinas y benignas. El engaño garantiza que las interacciones con honeytokens sean indicadores definitivos de actividad maliciosa, lo que agiliza los procesos de detección y respuesta.

- Engañe y retrase al atacante: la implementación de cuentas “honeytoken” que se hacen vulnerables intencionalmente para atraer a los atacantes no solo detecta cuándo ocurre un ataque, sino que también engaña al atacante, desperdiciando sus recursos y dando a los equipos de TI más tiempo para responder.

Por qué es esencial

Los ataques basados en la identidad están dando lugar a brechas de seguridad a gran escala, a pesar de la inversión en enfoques tradicionales para la detección de amenazas. Con el rápido aumento de la IA como adversario, el panorama de amenazas seguirá evolucionando y aumentando, por lo que es esencial adoptar estrategias de defensa que puedan detectar amenazas en evolución con precisión. El engaño cibernético elimina los huecos en los marcos de ITDR tradicionales aportando precisión y una postura proactiva/defensa activa que es necesaria para proteger la arquitectura de identidad y detener las intrusiones.

Sobre el autor: Suril Desai ha dirigido la ingeniería de ofertas de ciberseguridad líderes en la industria, tiene una gran experiencia en el campo de la ciberseguridad y posee múltiples patentes. Actualmente es vicepresidente de Ingeniería de Detección en Acalvio Technologies. Acalvio se posiciona como líder en el suministro de soluciones de engaño escalables impulsadas por IA que se integran perfectamente con plataformas ITDR existentes como CrowdStrike Identity Protection y Microsoft Defender for Identity, mejorando la postura de seguridad general y la eficiencia operativa.