lolloj - Fotolia

Ciberamenazas del conflicto Rusia-Ucrania: Qué aprender para estar preparado

Sophos revisa lo que está que está sucediendo en el ámbito cibernético entre Ucrania y Rusia para evaluar qué tipos de actividades esperar y cómo se pueden preparar las organizaciones frente a esto.

Las tropas rusas están en Ucrania y los ataques distribuidos de denegación de servicio (DDoS) que interrumpen esporádicamente los sitios web del gobierno ucraniano y los proveedores de servicios financieros, indican que el mundo debe estar preparado para un conflicto cibernético.

Si bien todas las organizaciones siempre deben estar preparadas para un ciberataque, es importante revisar lo que está sucediendo en el ámbito cibernético durante la tensión entre esos países para evaluar qué tipos de actividades esperar y cómo se pueden preparar las organizaciones.

El ciberconflicto ruso - ucraniano

El 13 y 14 de enero de 2022 se desfiguraron numerosos sitios web del gobierno ucraniano y los sistemas se infectaron con malware disfrazado de ataque de ransomware.

Múltiples componentes de estos ataques hacen eco del pasado. El malware no era en realidad ransomware, era simplemente un ‹wiper sofisticado›, como se vio en los ataques de NotPetya. Además, se dejaron muchas ‹pistas falsas›, lo que implica que podría ser obra de disidentes ucranianos o partisanos polacos.

Distraer, confundir, negar e intentar dividir parece ser el libro de jugadas estándar actuales.

El martes 15 de febrero de 2022, se desató una serie de DDoS contra sitios web del gobierno y militares de Ucrania, así como contra tres de los bancos más grandes de ese país. En un movimiento sin precedentes, la Casa Blanca ya ha desclasificado parte de la investigación y atribuyó los ataques al GRU ruso.

El 23 de febrero, alrededor de las 16:00 hora local en Ucrania, se desató otra ola de ataques DDoS contra el Ministerio de Relaciones Exteriores, el Ministerio de Defensa, el Ministerio del Interior, el Gabinete de Ministros y el Servicio de Seguridad de Ucrania. Los apagones duraron unas dos horas y hasta ahora no se ha atribuido un responsable. ESET y Symantec informaron que se implementó un nuevo wiper de sector de arranque aproximadamente a las 17:00 hora local, que fue precisamente en medio de este ataque de DDoS. Parece haber afectado a un pequeño número de organizaciones relacionadas con las finanzas y los contratistas del gobierno ucraniano. Symantec informó que hubo un desbordamiento en las PC en Letonia y Lituania, probablemente en oficinas remotas de empresas ucranianas.

En la madrugada del 24 de febrero, los sitios web del Gabinete de Ministros de Ucrania y los de los Ministerios de Relaciones Exteriores, Infraestructura, Educación y otros no estaban accesibles, pero a las 6 am parecían ya estar funcionando con normalidad, según CNN.

Para el 25 de febrero, el conflicto pasó de ser puramente ataques cibernéticos a una guerra terrestre, y se está viendo actividad de actores no estatales que podrían causar una interrupción e impacto adicionales fuera de la zona de conflicto. Primero, una cuenta de Twitter que representa al grupo de hacktivistas Anonymous declaró una «guerra cibernética» contra el gobierno ruso.

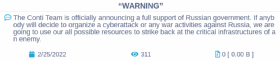

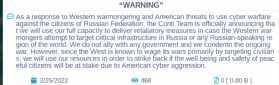

Unas horas más tarde, el prolífico grupo de ransomware Conti publicó un mensaje en su sitio web oscuro declarando su «total apoyo al gobierno ruso».

A las 20:00 UTC del 25 de febrero, Conti eliminó su declaración anterior, que parece haber sido demasiado antagónica con el gobierno de los EE. UU. La nueva declaración bajó un poco el tono, sugiriendo que solo van a «contraatacar» en respuesta a la agresión cibernética estadounidense.

Ambas declaraciones aumentan el riesgo para todos, estén o no involucrados en este conflicto. Los ataques de los vigilantes en cualquier dirección aumentan la niebla de la guerra y generan confusión e incertidumbre para todos. La probabilidad de que otros grupos criminales basados en el teatro ruso intensifiquen los ataques contra los aliados de Ucrania parece alta.

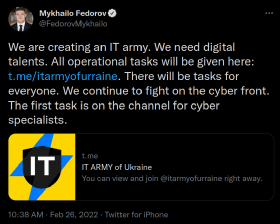

Durante el fin de semana del 26 y 27 de febrero sucedieron varias cosas. El sábado 26 de febrero, Mykhallo Federov, viceprimer ministro de Ucrania y su ministro de transformación digital, envió un tuit implorando a las personas con habilidades cibernéticas que se unan a un ejército virtual para ayudar a Ucrania a atacar los activos rusos en represalia por los ataques de piratería que Rusia ha perpetrado contra Ucrania.

Una publicación de «IT Army» en una plataforma de mensajería incluía una lista de 31 objetivos para atacar.

Mucha gente quiere apoyar a Ucrania, pero no es aconsejable hacer algo como esto para mostrar apoyo. A menos que alguien esté trabajando directamente en nombre de un estado-nación, es probable que esté cometiendo un delito grave. Además, un investigador de seguridad cibernética en la frontera entre Ucrania y Rumania informó que los sistemas de control fronterizo de Ucrania habían sido atacados con un wiper para interrumpir la salida de los refugiados.

El grupo de ransomware Lockbit 2.0 publicó un mensaje en su sitio de la web oscura diciendo que nunca atacará la infraestructura crítica de ningún país y que no tomará partido.

El lunes 28 de febrero fue otro día movido en ciberataques. Hubo más supuestas filtraciones y las facciones eligieron bandos. Partidarios hacktivistas de Ucrania hackearon las estaciones de carga de automóviles eléctricos en Rusia para mostrar mensajes ofensivos a Putin.

Un investigador ucraniano filtró las comunicaciones internas del grupo de ransomware Conti. Nos enteramos de que la principal billetera de Bitcoin del grupo ha tenido más de $ 2.000.000.000 USD depositados en los últimos dos años y que la lealtad es mucho menos frecuente en la clandestinidad que entre el resto de nosotros. El 1 de marzo, el mismo investigador publicó casi todas las comunicaciones internas, código fuente y planes operativos de Conti. Esta es la mejor mirada que hemos tenido sobre cómo funciona una operación de ransomware criminal a gran escala.

¿Las buenas noticias hasta ahora? Los rusos no han utilizado ataques cibernéticos para destruir o interrumpir los servicios básicos en Ucrania. El malware y la afectación han sido mínimos. Sin embargo, no debemos relajarnos. Es poco probable que esta situación se resuelva por sí sola de una manera que reduzca el riesgo de ataques.

Un equipo de ransomware ruso conocido como TheRedBanditsRU tuiteó una declaración distanciándose de la guerra diciendo: «No respetamos a Putin como #líder de #Rusia». El equipo afirma que no está atacando objetivos civiles ucranianos, lo que sugiere que puede estar apuntando al gobierno.

Un grupo de hackers pro-ucraniano que se hace llamar NB65 supuestamente afectó los servidores que controlan los satélites militares rusos. Esto sigue sin confirmarse, pero, de ser cierto, también podría estar interfiriendo con la capacidad de los espías de occidente para monitorear los planes de Putin.

Pravda recibió una lista hackeada de 120.000 registros de identidad con supuesta información detallada sobre la mayoría de las fuerzas militares rusas involucradas en la guerra. Esta información parece ser verdadera, pero no está claro qué tan antigua es y si representa a las personas que están activamente involucradas en el conflicto.

Además, Proofpoint publicó una investigación que muestra un aumento en phishing dirigido a funcionarios de la OTAN. Este es un recordatorio de que todos debemos esperar un aumento en este tipo de intentos de compromiso, especialmente durante el conflicto.

El playbook ruso de guerra cibernética

Las operaciones cibernéticas seguramente continuarán. Ucrania ha estado bajo una constante oleada de ataques de distintos niveles desde que Viktor Yanukovych fue depuesto en 2014.

El documento oficial de Rusia «La Doctrina Militar de la Federación Rusa» de 2010 establece: «Contamos con la implementación de medidas de guerra informática para lograr objetivos políticos sin la utilización de la fuerza militar y, posteriormente, dar forma a una respuesta favorable de la comunidad mundial a la utilización de la fuerza militar».

Esto sugiere una continuación de los comportamientos anteriores y hace que los ataques DDoS sean un signo potencial de una respuesta inminente.

La guerra informática es el método con el que el Kremlin puede tratar de controlar la respuesta del resto del mundo a las acciones en Ucrania o cualquier otro objetivo de ataque.

Las ‹pistas falsas›, la atribución errónea, las comunicaciones interrumpidas y la manipulación de las redes sociales son componentes clave del manual de guerra cibernética de Rusia. No necesitan crear una cobertura permanente para las actividades en el terreno y en otros lugares, simplemente deben causar suficiente retraso, confusión y contradicción para permitir que otras operaciones simultáneas logren sus objetivos.

Preparar y proteger

Estados Unidos y el Reino Unido están tratando de adelantarse a algunas de las campañas de desinformación, lo que podría limitar su eficacia. Sin embargo, no debemos asumir que los atacantes dejarán de intentarlo, por lo que debemos permanecer preparados y vigilantes.

Por ejemplo, las organizaciones de los países vecinos de Ucrania deben estar preparadas para verse involucradas en cualquier anomalía en línea, incluso si no operan directamente dentro de Ucrania. Ataques anteriores e información errónea se han filtrado a Estonia, Polonia y otros estados limítrofes, aunque solo sea como daño colateral.

Desde una perspectiva global, deberíamos esperar que una variedad de delincuentes de ransomware, phishing y operadores de botnets rusos arremetan con más fervor de lo normal contra los objetivos que se perciben como sus rivales.

Es poco probable que Rusia ataque directamente a los miembros de la OTAN para no provocar la invocación del Artículo V. Sin embargo, sus recientes gestos para controlar a los criminales que operan desde la Federación Rusa y sus socios de la Comunidad de Estados Independientes (CEI) probablemente llegarán a su fin y veremos múltiples amenazas.

Si bien la defensa en profundidad debería ser lo normal en ciberseguridad, es especialmente importante si podemos esperar un aumento en la frecuencia y la gravedad de los ataques. La desinformación y la propaganda pronto alcanzarán un punto álgido, pero debemos mantener la nariz en el suelo, cerrar las ventanas y monitorear cualquier cosa inusual en nuestras redes a medida que los ciclos del conflicto van y vienen. Porque, como todos sabemos, podrían pasar meses hasta que surjan pruebas de intrusiones digitales originadas en este conflicto ruso-ucraniano.

Nota del editor: Este artículo es un fragmento editado de un informe continuo de Sophos que se actualiza constantemente. Puede revisar el original aquí.

Acerca del autor: Chester Wisniewski. Chester es investigador principal de Sophos, líder en seguridad de nueva generación. Con más de 20 años de experiencia profesional, analiza las cantidades masivas de datos de ataques recopilados por SophosLabs para destilar y compartir información relevante en un esfuerzo por mejorar la comprensión de la industria de las amenazas en evolución, los comportamientos de los atacantes y las defensas de seguridad eficaces. Con sede en Vancouver, Chester habla regularmente en eventos del sector y es ampliamente reconocido como uno de los mejores investigadores de seguridad de la industria. Cuando no está ocupado luchando contra la ciberdelincuencia, pasa su tiempo libre cocinando, montando en bicicleta y asesorando a los nuevos participantes en el campo de la seguridad a través de su trabajo voluntario con InfoSec BC. Está disponible en Twitter (@chetwisniewski) y puede ser contactado por correo electrónico en [email protected].