Los 7 fantasmas de la seguridad en Azure AD

Las empresas necesitan detectar, identificar y expulsar a los fantasmas de su red antes de que se apropien de información valiosa. Empecemos por identificar a algunos espectros que atacan directamente los servicios de nube de Azure AD.

Los fantasmas son astutos y escurridizos. Se ocultan en las sombras, se mueven con sigilo y pasan inadvertidos a menos que quieran provocar un gran susto. El problema con los fantasmas es que son posesivos. Llegan a un territorio como intrusos, pero terminan por sentirse dueños de todo lo que hay en el lugar, tanto así, que muchas veces son los dueños legítimos los que terminan huyendo a otro sitio.

Los atacantes también pueden describirse como fantasmas; están en los sistemas, pero no los "vemos", causan problemas y es posible que solo nos enteremos de su presencia cuando ya es demasiado tarde.

¿Cuántos fantasmas deambulan por la red empresarial? Para responder esta interrogante, primero tenemos que revisar las puertas de acceso. En el caso de los sistemas, la responsabilidad de permitir o denegar los accesos a las computadoras y servicios recae en el Directorio Activo (AD) y en Azure AD, pero la seguridad de estos puntos de acceso suele pasarse por alto.

Microsoft detiene 1,5 millones de ataques a sus sistemas en la nube diariamente. Esos son los ataques que logran ser detectados y contenidos, pero nadie sabe en realidad cuántos consiguen pasar. Y una vez que un atacante vulnera el Azure AD, puede configurar puertas traseras y esperar semanas o incluso meses antes de regresar para llevar a cabo su ataque.

Necesitamos descubrir, clasificar y echar fuera de nuestra red a los fantasmas, antes de que se apropien de información valiosa. Empecemos por identificar a algunos espectros que atacan directamente los servicios de nube de Azure AD.

Fantasmas pasados de Azure AD

Las vulnerabilidades de Azure AD se convierten en los fantasmas del pasado de su directorio. Se trata de entes malignos que se han pasado por alto durante algún tiempo, debido a la falta de conciencia, el miedo al impacto o la falta de recursos para administrar contraseñas heredadas y caducas, por ejemplo.

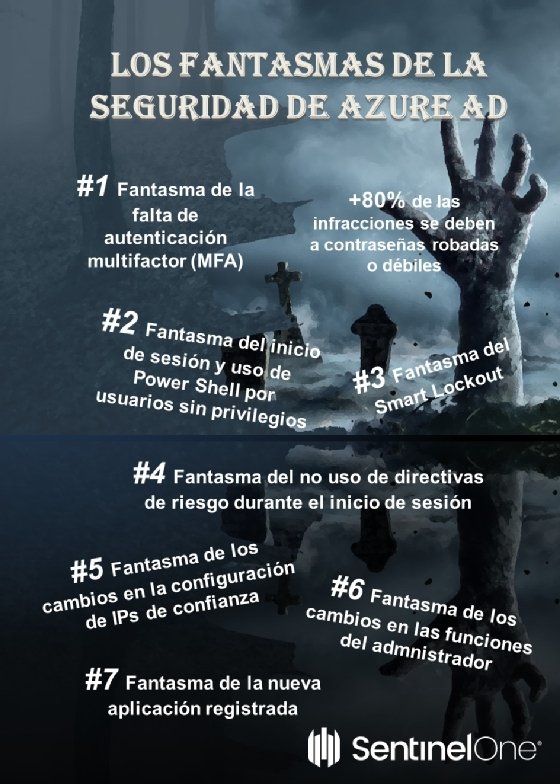

#1 - Fantasma de la falta de autenticación multifactor (MFA)

- Más del 80% de las infracciones relacionadas con la piratería son causadas por contraseñas robadas o débiles.

- Se han robado más de 15 mil millones de credenciales. El uso de MFA es un medio rápido para dificultar significativamente que estas credenciales inicien la sesión de los atacantes.

- Más del 55% de las empresas utilizan MFA para proteger las credenciales y evitar que se utilicen para obtener acceso. Esto significa que poco más de 40% de las organizaciones, no utilizan MFA.

#2 - Fantasma del inicio de sesión y de uso de PowerShell de usuarios sin privilegios

De forma predeterminada, en Microsoft 365, cualquier usuario miembro de Azure AD puede usar herramientas comunes para conectarse al servidor y ver o descargar detalles de usuarios y la información del directorio. Esto permite que las cuentas de usuario estándar recaben información que puede usarse para lanzar ataques.

Fantasmas presentes de Azure AD

Estos espectros son los atacantes que actualmente están vulnerando su servicio de AD en la nube, sin que la organización los haya detectado.

#1 - Fantasma del Smart Lockout

La herramienta Smart Lockout permite bloquear a los atacantes que intentan adivinar las contraseñas de sus usuarios o usan métodos de fuerza bruta para ingresar. Las instancias de Azure AD puede estar bajo técnicas ataques para adivinar las contraseñas, ¿qué sucedería si Smart Lockout no está configurada correctamente?

#2 - Fantasma del no uso de directivas de riesgo durante el inicio de sesión

Las políticas de riesgo de inicio de sesión deben estar habilitadas para detectar inicios de sesión sospechosos por parte de un atacante. Una política de riesgo de inicio de sesión requerirá un desafío de MFA para un usuario que intente una actividad sospechosa antes de permitirle continuar, pero, si no se sabe cómo identificar estas puertas los servicios de Azure AD, quedarán libres para que los fantasmas hagan de las suyas a su antojo.

Fantasmas futuros de Azure AD

En los últimos años, los atacantes se han vuelto más astutos y es poco probable que solamente se paseen una vez por una red empresarial. Lo que suelen hacer es instalar una puerta trasera para regresar cuando quieran y hasta lanzar un ataque.

#1 - Fantasma de los cambios en la configuración de IPs de confianza

La configuración de IPs de confianza de Azure AD permite restringir las ubicaciones de las conexiones de los usuarios. Un intruso podría modificar esta configuración para permitirse el acceso posterior.

#2 - Fantasma de los cambios en las funciones de administrador

Esta pesadilla será consecuencia de no detectar si un nuevo usuario ha sido agregado como administrador de Azure por alguien externo al equipo de seguridad. Un atacante con permisos de administrador puede tomar control de Azure AD y usar este acceso para un ataque posterior.

#3 - Fantasma de la nueva aplicación registrada

Si el equipo de seguridad no detecta el registro de una nueva aplicación de Azure AD, podrían estar en peligro, pues los atacantes pueden registrar aplicaciones para instalar malware sobre los usuarios de Azure.

El comisario caza fantasmas

Asegurar el directorio activo de Azure es un trabajo de tiempo completo y no es tarea de un solo hombre. Se requiere ayuda profesional. Pero las empresas no están solas. Ranger AD Assessor de SentinelOne ayuda a identificar estos fantasmas mediante la evaluación de la superficie del Active Directory on-premise y Azure AD.

Por muy escalofriantes que sean, las amenazas pueden ser ahuyentadas con una adecuada estrategia de seguridad. Los Caza Fantasmas atrapaban a los espectros con sus armas de plasma, y los encerraban en un contenedor especial. De forma similar, Ranger AD enfrenta a las amenazas ocultas o desconocidas sobre los servicios de directorio en la nube, reduciendo el riesgo al encontrarlas, priorizarlas y remediar las exposiciones dentro del AD.

Esta “arma de plasma”, como caza fantasma, permite a las organizaciones limitar la capacidad de los entes del pasado, presente y futuro, evitando que tengan acceso a los objetivos sensibles, que puedan comprometer configuraciones erróneas o moverse lateralmente, así como ganar persistencia en entornos híbridos.

Sobre los autores: Juan Carlos Vázquez es director regional de Ventas para Latinoamérica en SentinelOne. Juan Carlos cuenta con más de 25 años de experiencia en la industria de protección de datos y seguridad de información empresarial.

Steve Griffiths es arquitecto líder de productos de AD para SentinelOne, donde apoya a los equipos de preventa, entrega, ingeniería y éxito del cliente. Steve tiene más de 20 años de experiencia en seguridad de Active Directory, ayudando a incrementar el nivel de conciencia de seguridad de las empresas para que puedan proteger mejor su infraestructura de AD.