Spear phishing o ataque de suplantación de identidad

El phishing de suplantación de identidad (spear phishing) es un ataque de suplantación de identidad por correo electrónico (email spoofing) dirigido a una organización o individuo específico, que busca acceso no autorizado a información confidencial. Los intentos de suplantación de identidad no suelen ser iniciados por piratas informáticos aleatorios, pero es más probable que los perpetradores los realicen con fines de lucro, secretos comerciales o información militar.

Al igual que con los correos electrónicos utilizados en ataques de phishing regulares, los mensajes de spear phishing parecen provenir de una fuente confiable. Los mensajes de phishing generalmente parecen provenir de una empresa o sitio web grande y conocido con una amplia base de miembros, como Google o PayPal. Sin embargo, en el caso del spear phishing, es probable que la fuente aparente del correo electrónico sea una persona dentro de la propia empresa del destinatario, generalmente alguien en una posición de autoridad, o de alguien que el objetivo conoce personalmente.

El profesor visitante de la Academia Militar de los Estados Unidos y funcionario de la Agencia de Seguridad Nacional, Aaron Ferguson, lo calificó de "efecto coronel". Para ilustrar su punto, Ferguson envió un mensaje a 500 cadetes, pidiéndoles que hicieran clic en un enlace para verificar las calificaciones. El mensaje de Ferguson parecía provenir del coronel Robert Melville de West Point. Más del 80% de los destinatarios hicieron clic en el enlace del mensaje. En respuesta, recibieron una notificación de que habían caído en la falsificación y una advertencia de que su comportamiento podría haber resultado en descargas de spyware, caballos de Troya u otro malware.

A muchos empleados de la empresa se les enseña a sospechar de solicitudes inesperadas de información confidencial y por ello no divulgarán datos personales en respuesta a correos electrónicos ni harán clic en enlaces en mensajes a menos que sean positivos acerca de la fuente. El éxito del spear phishing depende de tres cosas: la fuente aparente debe parecer un individuo conocido y confiable; hay información dentro del mensaje que respalda su validez; y la solicitud que hace el individuo parece tener una base lógica.

¿Cómo funciona el phishing de suplantación de identidad?

Esta familiaridad es lo que hace que los ataques de spear phishing sean exitosos. Los atacantes recopilan información de las redes sociales sobre objetivos potenciales, incluidas sus relaciones personales y profesionales y otros detalles personales. El atacante utiliza esta información para elaborar un mensaje personalizado que se vea y suene auténtico para convencer al objetivo de que responda a la solicitud del remitente. El remitente puede solicitar que el usuario responda directamente al correo electrónico, o el mensaje puede incluir un enlace malicioso o un archivo adjunto que instala malware en el dispositivo del objetivo, o dirige el objetivo a un sitio web malicioso que está configurado para engañarlos para que proporcionen información confidencial como contraseñas, información de cuenta o información de tarjeta de crédito.

Características del phishing de suplantación de identidad

La suplantación de identidad puede ser más difícil de identificar que los ataques de phising debido a los detalles personales que proporcionan a los mensajes un aire de validez. Sin embargo, algunas de las características que son comunes a los correos electrónicos de phishing también son comunes en los correos electrónicos de spear phishing:

- La dirección de correo electrónico del remitente es falsa. La dirección de correo electrónico parece ser de un individuo o dominio de confianza, pero una inspección más detallada revela un error tipográfico o el intercambio de un carácter alfanumérico por otro que se parece mucho a él (como la letra "I" reemplazada por el número uno).

- Un sentido de urgencia, particularmente en lo que se refiere a realizar una tarea que va en contra de la política de la compañía. Los atacantes evocan un sentido de urgencia para explotar el deseo del destinatario de hacer el bien o simplemente ser útil. Por ejemplo, haciéndose pasar por el supervisor directo del objetivo, un atacante puede solicitar el nombre de usuario y la contraseña de una aplicación interna para que pueda cumplir con una solicitud crítica de la alta dirección de manera oportuna, en lugar de esperar a que TI restablezca su contraseña.

- Mala gramática, errores tipográficos o lenguaje poco probable dentro del cuerpo del mensaje. El cuerpo del correo electrónico no suena como otros mensajes del supuesto remitente. Quizás el tono es demasiado informal o la jerga es incorrecta para la ubicación geográfica o la industria del destinatario.

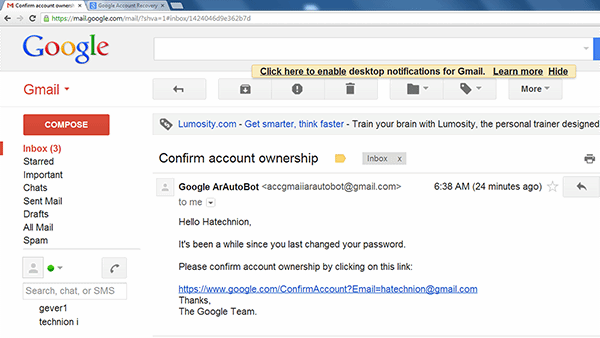

Ejemplo de correo de spear phishing.

Ejemplo de correo de spear phishing.

Spear phishing vs. phishing vs. whaling

La suplantación de identidad o spear phishing tiene el mismo objetivo que el phishing normal, pero los ataques de suplantación de identidad son más específicos por naturaleza. Mientras que los correos electrónicos de phishing se envían a un gran grupo de personas, los correos electrónicos de spear phishing se envían a un grupo seleccionado o a un individuo. Al limitar los objetivos, es más fácil incluir información personal, como el nombre o el cargo del objetivo, y hacer que los correos electrónicos maliciosos parezcan más confiables.

La misma técnica personalizada se utiliza en los ataques de caza de ballenas, o whaling, llamado así por dirigirse a objetivos de mayor peso en la estructura jerárquica. Un ataque de caza de ballenas es un ataque de spear phishing dirigido específicamente a objetivos de alto perfil como ejecutivos de nivel C, políticos y celebridades. Los ataques de whaling también personalizan al objetivo y utilizan los mismos métodos de ingeniería social, suplantación de correo electrónico y suplantación de contenido para acceder a datos confidenciales.

Ejemplos de ataques exitosos

En una versión de un ataque exitoso de phishing de suplantación de identidad, el atacante encuentra una página web de la organización objetivo que proporciona información de contacto para la empresa. Utilizando los detalles disponibles para hacer que el mensaje parezca auténtico, el autor redacta un correo electrónico a un empleado en la página de contacto que parece provenir de una persona que razonablemente podría solicitar información confidencial, como un administrador de red. El correo electrónico le pide al empleado que inicie sesión en una página falsa que solicita el nombre de usuario y contraseña del empleado, o que haga clic en un enlace que descargará spyware u otra programación maliciosa. Si un solo empleado cae en la estratagema del spear phisher, el atacante puede enmascararse como ese individuo y utilizar técnicas de ingeniería social para obtener un mayor acceso a datos confidenciales.

En 2015, el investigador y periodista de seguridad independiente Brian Krebs informó que Ubiquiti Networks Inc. perdió $46.7 millones de dólares en una violación de datos perpetrada por hackers que comenzaron el ataque con una campaña de phishing de suplantación de identidad. Los piratas informáticos pudieron hacerse pasar por comunicaciones de la dirección ejecutiva de la empresa de redes y realizaron transferencias electrónicas internacionales no autorizadas.

Consejos para evitar un ataque de spear phishing

Es difícil evitar por completo convertirse en el objetivo de un ataque de phishing de suplantación de identidad, pero los usuarios de correo electrónico pueden dificultar que los atacantes ejecuten un ataque exitoso haciendo lo siguiente:

- Limitar la cantidad de información personal que comparten en las redes sociales y otros sitios web.

- No hacer clic en enlaces en correos electrónicos. Identificar los enlaces sospechosos al pasar el cursor sobre ellos para asegurarse de que la URL coincida con el texto de anclaje del enlace y el destino declarado del correo electrónico.

- Contactar al asociado, amigo o empresa que pretende enviar el mensaje (por un canal de comunicaciones separado) para confirmar la solicitud.

Defensa contra el phishing de suplantación de identidad

Los ataques de spear phishing, y los ataques de whaling, a menudo son más difíciles de detectar que los ataques de phishing regulares porque están muy enfocados.

En una empresa, la capacitación en conciencia de seguridad para empleados y ejecutivos por igual puede ayudar a reducir la probabilidad de que un usuario caiga en los correos electrónicos de spear phishing. Esta capacitación generalmente educa a los usuarios empresariales sobre cómo detectar correos electrónicos de phishing basados en dominios de correo electrónico sospechosos o enlaces incluidos en el mensaje, así como la redacción de los mensajes y la información que se puede solicitar en el correo electrónico. Todos también deben conocer el proceso para informar sobre correos electrónicos sospechosos al equipo de seguridad de TI.

Los equipos de seguridad pueden crear y presentar sus propios materiales de capacitación, o comprar materiales de capacitación de los proveedores. El entrenamiento de conciencia de seguridad más efectivo incluye ataques simulados de phishing de suplantación de identidad que permiten a los usuarios practicar sus habilidades de detección de amenazas en el curso normal de su jornada laboral. Los equipos de seguridad también pueden medir la efectividad de la capacitación en función de los resultados de estas pruebas.

Finalmente, las empresas deben asegurarse de que su software de seguridad, como los filtros de spam y el software antivirus, se mantengan actualizados.