¿Qué es la respuesta a incidentes? Planes, equipos y herramientas

La respuesta a incidentes es un enfoque estratégico organizado para detectar y gestionar los ataques cibernéticos de manera que se minimicen los daños, el tiempo de recuperación y los costos totales.

Estrictamente hablando, la respuesta a incidentes es un subconjunto de la gestión de incidentes. La gestión de incidentes es un término general para el manejo amplio de los ataques cibernéticos por parte de una empresa, que involucra a diversas partes interesadas de los equipos ejecutivo, legal, de recursos humanos, de comunicaciones y de TI. La respuesta a incidentes es la parte de la gestión de incidentes que maneja las tareas y consideraciones técnicas de ciberseguridad.

Sin embargo, muchos expertos usan los términos respuesta a incidentes y gestión de incidentes indistintamente, porque tanto la gestión de incidentes como las estrategias de respuesta a incidentes funcionan para garantizar la continuidad del negocio frente a una crisis de seguridad, como una violación de datos.

¿Por qué es importante la respuesta a incidentes?

Hoy, Benjamín Franklin podría decir que las únicas certezas son la muerte, los impuestos y los ciberataques. Las investigaciones sugieren que los incidentes críticos de seguridad son casi inevitables, gracias tanto al ingenio criminal del lado del atacante como al error humano del lado del usuario. Una respuesta reactiva y desorganizada a un ataque da ventaja a los malos actores y pone a la empresa en mayor riesgo. En el peor de los casos, el daño financiero, operativo y de reputación de un incidente de seguridad importante podría obligar a una organización a cerrar.

Por otro lado, una estrategia de respuesta a incidentes cohesiva y bien examinada que sigue las mejores prácticas de respuesta a incidentes limita las consecuencias y posiciona al negocio para recuperarse lo más rápido posible.

Tipos de incidentes de seguridad

Al desarrollar estrategias de respuesta a incidentes, es importante comprender primero cómo se relacionan las vulnerabilidades de seguridad, las amenazas y los incidentes.

Una vulnerabilidad es una debilidad en el entorno empresarial o de TI. Una amenaza es una entidad –ya sea un hacker malicioso o un miembro de la empresa– que tiene como objetivo explotar una vulnerabilidad en un ataque. Para calificar como un incidente, un ataque debe lograr acceder a los recursos de la empresa o ponerlos en riesgo de otra manera. Finalmente, una violación de datos es un incidente en el que los atacantes comprometen con éxito información confidencial, como información de identificación personal o propiedad intelectual.

Cuando se trata de seguridad cibernética, una onza de prevención vale una libra de cura. Los expertos dicen que las organizaciones deben solucionar las vulnerabilidades conocidas y desarrollar de forma proactiva estrategias de respuesta para hacer frente a los incidentes de seguridad comunes. Estos incluyen lo siguiente:

- Intentos no autorizados de acceder a sistemas o datos.

- Ataques de escalada de privilegios.

- Amenazas internas.

- Ataques de phishing.

- Ataques de malware.

- Ataques de denegación de servicio (DoS).

- Ataques hombre-en-el-medio (man-in-the-middle).

- Ataques de contraseña.

- Ataques a aplicaciones web.

- Amenazas persistentes avanzadas.

Pero dado que todos los eventos de seguridad no son igualmente graves –y las empresas simplemente no tienen los recursos para abordar agresivamente todos y cada uno de ellos– la respuesta a incidentes requiere priorización. Sopese la urgencia y la importancia de un incidente para determinar si justifica una respuesta completa. Por ejemplo, un ataque de ransomware activo es tanto urgente (es decir, sensible al tiempo), como importante (es decir, pone en riesgo los activos de TI críticos y la continuidad del negocio). Tal ataque lógicamente justifica una respuesta rápida e importante.

Obtenga más información sobre las principales amenazas de ciberseguridad a las que se enfrentan las empresas en la actualidad.

¿Qué es un plan de respuesta a incidentes?

Un plan de respuesta a incidentes es el conjunto de documentación de referencia de una organización que detalla lo siguiente:

- Qué. Qué amenazas, exploits y situaciones califican como incidentes de seguridad procesables y qué hacer cuando ocurren.

- Quién. En caso de un incidente de seguridad, quién es responsable de qué tareas y cómo otros pueden contactarlos.

- Cuándo. En qué circunstancias los miembros del equipo deben realizar ciertas tareas.

- Cómo. Específicamente cómo los miembros del equipo deben completar esas tareas.

Un plan de respuesta a incidentes actúa como un mapa autorizado y detallado, que guía a los respondedores desde la detección inicial, la evaluación y la clasificación de un incidente hasta su contención y resolución.

Cómo crear un plan de respuesta a incidentes

La respuesta exitosa a incidentes requiere planes de redacción, investigación y prueba proactivos antes de que ocurra una crisis. Las mejores prácticas incluyen lo siguiente:

- Establezca una política. Una política de respuesta y remediación de incidentes debe ser un documento permanente que describa las prioridades generales de manejo de incidentes de alto nivel. Una buena política empodera a los respondedores de incidentes y los guía para tomar decisiones acertadas cuando el proverbial excremento golpea el ventilador.

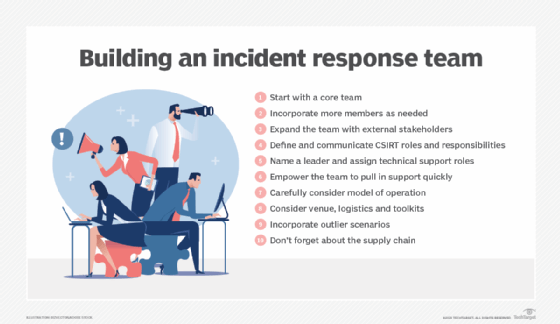

- Cree un equipo de respuesta a incidentes. Un plan de respuesta a incidentes es tan sólido como las personas involucradas. Establezca quién se encargará de qué tareas y asegúrese de que todos tengan la capacitación adecuada para cumplir con sus funciones y responsabilidades.

- Cree libros de jugadas. Los libros de jugadas son el elemento vital de la respuesta a incidentes. Si bien una política de respuesta a incidentes ofrece una vista de alto nivel, los libros de jugadas abordan la maleza y describen las acciones estandarizadas y paso a paso que los respondedores deben tomar en escenarios específicos. Los beneficios del libro de jugadas incluyen una mayor coherencia, eficiencia y eficacia, tanto en la respuesta a incidentes como en la capacitación de respuesta a incidentes. Aprenda a crear libros de jugadas.

- Cree un plan de comunicación. Un plan de respuesta a incidentes no puede tener éxito sin un plan de comunicación sólido entre las diversas partes interesadas. Estos pueden incluir los equipos de respuesta a incidentes, ejecutivos, de comunicaciones, legales y de recursos humanos, así como clientes, socios externos, fuerzas del orden público y el público en general.

En general, un plan de respuesta a incidentes debe incluir los siguientes componentes:

- Una descripción general del plan.

- Una lista de roles y responsabilidades.

- Una lista de incidentes que requieren acción.

- El estado actual de la infraestructura de red y los controles de seguridad.

- Procedimientos de detección, investigación y contención.

- Procedimientos de erradicación.

- Procedimientos de recuperación.

- El proceso de notificación de incumplimiento.

- Una lista de tareas de seguimiento posteriores al incidente.

- Una lista de contactos.

- Pruebas del plan de respuesta a incidentes.

- Revisiones en curso.

Cómo gestionar un plan de respuesta a incidentes

El peor momento para averiguar si un plan de respuesta a incidentes tiene fallas es durante una crisis de seguridad real, lo que hace que las pruebas continuas sean críticas. Los expertos aconsejan a las organizaciones que realicen simulaciones periódicas con diversos vectores de ataque, como ransomware, información privilegiada malintencionada y ataques de fuerza bruta.

Muchas empresas realizan ejercicios de simulación de respuesta a incidentes para examinar sus planes. Un ejercicio de simulación basado en la discusión implica hablar sobre los detalles de un ataque y la respuesta del equipo. Un ejercicio de simulación operativo incluye tareas prácticas, con la promulgación de procesos relevantes para ver cómo se desarrollan. Plantillas como ésta pueden ayudar a planificar simulaciones efectivas.

Después de incidentes de seguridad reales y simulados, los equipos de respuesta deben estudiar lo que sucedió y revisar las lecciones aprendidas. Tenga en cuenta las brechas de seguridad que surgieron, recomiende controles adicionales apropiados, haga una lluvia de ideas sobre formas de mejorar los procesos y actualice el plan de respuesta a incidentes en consecuencia.

Recuerde, un plan de respuesta a incidentes no es una propuesta de configurarlo y olvidarlo. Debe evolucionar continuamente para reflejar los cambios en el panorama de amenazas, la infraestructura de TI y el entorno empresarial. Los expertos recomiendan reevaluaciones y revisiones formales e integrales anualmente, como mínimo.

Marcos de respuesta a incidentes: Fases de la respuesta a incidentes

En lugar de intentar recrear la rueda, una organización que busca crear un plan de respuesta a incidentes puede consultar los marcos de respuesta a incidentes establecidos para obtener orientación y dirección de alto nivel.

Los marcos bien conocidos de NIST, SANS Institute, ISO e ISACA difieren ligeramente en sus enfoques, pero cada uno describe fases similares de respuesta a incidentes:

- Preparación/planificación. Cree un equipo de respuesta a incidentes y cree políticas, procesos y guías; implemente herramientas y servicios para respaldar la respuesta a incidentes.

- Detección/identificación. Utilice el monitoreo de TI para detectar, evaluar, validar y clasificar incidentes de seguridad.

- Contención. Tome medidas para evitar que un incidente empeore y recupere el control de los recursos de TI.

- Erradicación. Elimine la actividad de amenazas, incluido el malware y las cuentas de usuarios maliciosos; identifique las vulnerabilidades que explotaron los atacantes.

- Recuperación. Restaure las operaciones normales y mitigue las vulnerabilidades relevantes.

- Lecciones aprendidas. Revise el incidente para establecer qué sucedió, cuándo sucedió y cómo sucedió. Marque los controles, políticas y procedimientos de seguridad que no funcionaron de manera óptima e identifique formas de mejorarlos. Actualice el plan de respuesta a incidentes en consecuencia.

¿Quién es responsable de la respuesta a incidentes?

Detrás de cada gran programa de respuesta a incidentes hay un equipo de respuesta a incidentes coordinado, eficiente y eficaz . Después de todo, sin las personas adecuadas para apoyarlos y ponerlos en práctica, las políticas, los procesos y las herramientas de seguridad significan muy poco. Este grupo multifuncional está formado por personas de diversas partes de la organización que son responsables de completar los pasos y procesos involucrados en la respuesta a incidentes.

Tipos de equipos de respuesta a incidentes

Los tres tipos más comunes de equipos de respuesta a incidentes son los siguientes:

- Equipo de respuesta a incidentes de seguridad informática (CSIRT).

- Equipo de respuesta a incidentes informáticos (CIRT).

- Equipo de respuesta a emergencias informáticas (CERT).

Estos acrónimos a menudo se usan indistintamente en el campo y los equipos generalmente tienen los mismos objetivos y responsabilidades. Una nota importante es que el nombre CERT es una marca registrada de la Universidad Carnegie Mellon, por lo que las empresas deben solicitar autorización para usarlo.

Otro término que se escucha comúnmente durante una conversación del equipo de respuesta a incidentes es centro de operaciones de seguridad (SOC). Un SOC abarca las personas, las herramientas y los procesos que administran el programa de seguridad de una organización. Si bien los equipos SOC pueden ser responsables de la respuesta a incidentes, no es su única tarea dentro de una organización. Las otras funciones de los equipos de SOC pueden incluir la detección y gestión de activos, el mantenimiento de registros de actividad y la garantía del cumplimiento normativo, entre otras.

Miembros del equipo de respuesta a incidentes

El tamaño de un equipo de respuesta a incidentes y los miembros incluidos variarán según las necesidades individuales de la organización. Algunos miembros pueden incluso cumplir múltiples roles y responsabilidades.

En general, un equipo de respuesta a incidentes consta de los siguientes miembros:

- Equipo técnico. Este es el equipo central de respuesta a incidentes de TI y miembros de seguridad que tienen experiencia técnica en todos los sistemas de la empresa. A menudo incluye un administrador de respuesta a incidentes, un coordinador de respuesta a incidentes, un líder de equipo, analistas de seguridad, respondedores de incidentes, investigadores de amenazas y analistas forenses.

- Patrocinador ejecutivo. Este es un miembro ejecutivo o de la junta, a menudo el CSO o CISO.

- Equipo de comunicaciones Esto incluye representantes de relaciones públicas y otras personas que gestionan las comunicaciones internas y externas.

- Interesados externos. Los miembros incluyen otros empleados o departamentos dentro de la organización, como TI, asesoría legal o general, recursos humanos, relaciones públicas, continuidad del negocio y recuperación ante desastres, seguridad física y equipos de instalaciones.

- Terceros. Estos miembros externos pueden incluir consultores de seguridad o respuesta a incidentes, representación legal externa, MSP, proveedores de servicios de seguridad administrados, proveedores de servicios en la nube (CSP), proveedores y socios.

¿Qué hace un equipo de respuesta a incidentes?

Los principales objetivos de un equipo de respuesta a incidentes son detectar y responder a los eventos de seguridad y minimizar su impacto comercial. Como tal, las responsabilidades del equipo se alinean en gran medida con las fases descritas en un marco y plan de respuesta a incidentes. Las tareas del equipo incluyen lo siguiente:

- Prepararse para y prevenir incidentes de seguridad.

- Crear el plan de respuesta a incidentes.

- Probar, actualizar y gestionar el plan de respuesta a incidentes antes de su uso.

- Realizar ejercicios de simulación de respuesta a incidentes.

- Desarrollar métricas para analizar las iniciativas del programa.

- Identificar eventos de seguridad.

- Contener eventos de seguridad, poner en cuarentena amenazas y aislar sistemas.

- Erradicar las amenazas, descubrir las causas raíz y eliminar los sistemas afectados de los entornos de producción.

- Recuperar de las amenazas y volver a poner en línea los sistemas afectados.

- Realizar actividades de seguimiento, incluida la documentación, el análisis de incidentes y la identificación de cómo prevenir eventos similares y mejorar los esfuerzos de respuesta futuros.

- Revisar y actualizar el plan de respuesta a incidentes con regularidad.

¿Está interesado en convertirse en un respondedor de incidentes?

La respuesta a incidentes requiere profesionales con habilidades de seguridad que puedan ejecutar tareas como monitorear vulnerabilidades y tomar las medidas apropiadas cuando sea necesario. Deben poder analizar datos para detectar y evaluar el alcance y la urgencia de los incidentes, así como realizar otras tareas. También pueden informar sobre tendencias, educar a los usuarios internos y trabajar con las fuerzas del orden.

El papel de respondedor de incidentes puede ser una carrera emocionante, aunque desafiante. Los trabajos de respuesta a incidentes están en demanda y pueden exigir salarios considerables. Sin embargo, la contrapartida es que muchos respondedores de incidentes trabajan muchas horas bajo estrés constante.

Respuesta a incidentes en la nube

A medida que prolifera el uso de la nube empresarial, aumenta la importancia de incluir la nube en los procesos de respuesta a incidentes. Los objetivos de la respuesta a incidentes en la nube son los mismos que los de la respuesta a incidentes tradicional, pero con algunas salvedades.

Considere el modelo de responsabilidad compartida, por ejemplo. Con aplicaciones, plataformas e infraestructura locales, los equipos de TI y seguridad de una organización generalmente están a cargo de todas las tareas de administración y seguridad. Con SaaS, PaaS e IaaS, por otro lado, parte o toda la responsabilidad se traslada a los CSP. Esto puede dificultar o incluso imposibilitar la detección e investigación de incidentes, según la implementación.

La respuesta a incidentes en la nube también puede requerir nuevas herramientas y conjuntos de habilidades, así como un conocimiento más profundo de los incidentes y amenazas de seguridad en la nube. Es posible que las herramientas tradicionales no funcionen correctamente, o no funcionen en absoluto, en entornos de nube. Las nuevas herramientas y procedimientos no solo se suman a lo que los equipos de respuesta a incidentes deben aprender y administrar, sino que también pueden requerir un presupuesto adicional.

Herramientas y tecnologías de respuesta a incidentes

Como dijo una vez Benjamín Franklin: "La mejor inversión está en las herramientas del propio oficio". En el caso de la respuesta a incidentes, esto involucra muchas herramientas, típicamente categorizadas por sus funcionalidades de prevención, detección o respuesta.

No existe una herramienta de respuesta a incidentes única y única. Más bien, se requiere una combinación de herramientas y tecnologías para ayudar a los equipos de respuesta a incidentes a prevenir, detectar, analizar, contener, erradicar y recuperarse de incidentes. La mayoría de las organizaciones ya cuentan con una variedad de herramientas y procesos de respuesta a incidentes en implementación. Típicamente categorizados por sus funcionalidades de detección, prevención y respuesta, estos incluyen lo siguiente:

- Antimalware.

- Herramientas de copia de seguridad y recuperación.

- Broker de seguridad de acceso a la nube.

- Herramientas de clasificación de datos.

- Prevención de pérdida de datos.

- Mitigación de DoS.

- Capacitación en concientización sobre la seguridad de los empleados.

- Detección y respuesta de punto final.

- Firewall.

- Análisis forense.

- Sistemas de prevención y detección de intrusos.

- Seguridad de la información y gestión de eventos (SIEM).

- Orquestación, automatización y respuesta de seguridad (SOAR).

- Gestión de vulnerabilidades.

Administrar todas estas herramientas puede ser mucho para un equipo de seguridad. Muchas organizaciones están recurriendo a la automatización en la respuesta a incidentes para reducir la fatiga de las alertas, realizar la clasificación de alertas, investigar y responder automáticamente a las amenazas, automatizar la emisión de tiquets y alertas, conservar los esfuerzos humanos para actividades de mayor valor, responder y resolver problemas más rápido, automatizar la gestión de casos e informes y ahorre dinero.

¿Contempla si manejar la respuesta a incidentes internamente o subcontratar algunas o todas las tareas de respuesta a incidentes? La respuesta interna a incidentes requiere el personal, las herramientas y el presupuesto adecuados. También es importante tener en cuenta la naturaleza y la complejidad de las amenazas a las que se enfrenta la organización. En algunos escenarios, la respuesta interna a incidentes puede ser la mejor apuesta. Sin embargo, las organizaciones que enfrentan amenazas más serias –o aquellas que tienen varias ubicaciones, cada una de las cuales enfrenta amenazas únicas– pueden ser más adecuadas para subcontratar sus necesidades de respuesta a incidentes.

Los proveedores de servicios a menudo ofrecen servicios de respuesta a incidentes, como los siguientes, en forma de retención o de emergencia:

- Gestión de la detección y respuesta a amenazas.

- Proporcionar servicios de prevención de amenazas.

- Realización de pruebas de penetración y threat hunting.

- Apoyo en la gestión de medios y relaciones públicas.

- Realización de análisis de causa raíz.

- Realización de la gestión de crisis.

- Mantener el cumplimiento normativo.

Obtenga ayuda para decidir entre implementar la respuesta a incidentes internamente o contratar a un proveedor de servicios, e infórmese sobre los principales proveedores de software, proveedores y servicios de respuesta a incidentes.

Respuesta a incidentes y SOAR

SOAR es una de las herramientas más nuevas para unirse al arsenal de respuesta a incidentes. Como tal, la confusión rodea lo que es y lo que hace. Sus capacidades suenan similares a las de SIEM, lo que aumenta la confusión.

La orquestación, automatización y respuesta de seguridad es una colección de tecnologías que, cuando se combinan, ayudan a los equipos de seguridad a agregar, analizar, detectar y responder a eventos de seguridad con poca o ninguna intervención humana. Las principales funciones de cada componente de SOAR se describen a continuación:

- Orquestación de seguridad. Esta función conecta e integra herramientas internas y externas a través de integraciones y API integradas o personalizadas. Recopila y consolida los datos recopilados por varias herramientas para iniciar las funciones de respuesta, en función de los parámetros y procesos de análisis de incidentes definidos.

- Automatización de la seguridad. Esta función utiliza los datos recopilados durante la organización de la seguridad para desencadenar flujos de trabajo y tareas en función de umbrales definidos y acciones establecidas en manuales de respuesta a incidentes. Las plataformas SOAR pueden remediar automáticamente las vulnerabilidades de menor riesgo y completar tareas de bajo nivel realizadas históricamente por analistas humanos, como el escaneo de vulnerabilidades. Las amenazas de alto riesgo también pueden escalar automáticamente a los analistas de seguridad para una mayor investigación.

- Respuesta de seguridad. Entregada a través de una vista única, esta función permite a los analistas de seguridad, redes y sistemas acceder y compartir inteligencia de amenazas, colaborar y realizar actividades de respuesta posteriores a incidentes.

Las operaciones de los sistemas SIEM son similares a las plataformas SOAR, pero carecen de una característica clave: la respuesta automática. Los SIEM simplemente alertan a los equipos sobre posibles incidentes; no activan acciones automatizadas. Los SIEM y los SOAR tienen un tiempo medio de detección similar, pero los SOAR destacan por su tiempo medio de respuesta, gracias a sus capacidades automatizadas.

Las plataformas SOAR aumentan los analistas humanos con las siguientes capacidades:

- Coordinación de inteligencia de amenazas.

- Gestión de casos.

- Gestión de vulnerabilidades.

- Enriquecimiento automatizado para remediación.

- Caza de amenazas.

- Automatización de respuesta a incidentes.

En estos casos de uso, las plataformas SOAR pueden ayudar a mejorar la productividad; automatizar tareas repetitivas, tediosas y de poca importancia; usar las herramientas de seguridad existentes mejor y más contextualmente; y mejorar la integración de herramientas de terceros, entre otros beneficios. Sin embargo, las plataformas SOAR no están exentas de desafíos. Es decir, es posible que los SOAR no puedan integrarse fácilmente con todas las herramientas de seguridad o que no se integren en absoluto, no abordan la cultura de seguridad dentro de una organización y pueden no estar a la altura de las expectativas infladas de los usuarios.

La respuesta a incidentes es la piedra angular de cualquier programa de ciberseguridad empresarial; su importancia no puede ser exagerada. Responder rápidamente a los incidentes de seguridad de manera eficaz y eficiente ayuda a minimizar los daños, mejorar el tiempo de recuperación, restaurar las operaciones comerciales y evitar costos elevados.

Pero, como atestiguaría Benjamín Franklin: "Mira hacia adelante o te encontrarás detrás". En otras palabras, la prevención es clave. Un plan de respuesta a incidentes bien pensado y un equipo de respuesta a incidentes de primer nivel prepararán a las organizaciones para cuando suceda lo inevitable. Pero la primera línea de defensa siempre debe ser mantener las redes y los datos seguros, así como garantizar que los usuarios estén capacitados y sean conscientes de la seguridad.