Prueba de penetración (pen test)

¿Qué es una prueba de penetración?

Una prueba de penetración, también llamada pen test o piratería ética, es una técnica de seguridad cibernética que las organizaciones utilizan para identificar, probar y resaltar vulnerabilidades en su postura de seguridad. Estas pruebas de penetración a menudo son realizadas por piratas informáticos éticos. Estos empleados internos o terceros imitan las estrategias y acciones de un atacante para evaluar la piratería de los sistemas informáticos, la red o las aplicaciones web de una organización. Las organizaciones también pueden usar pruebas de penetración para probar su cumplimiento de las normas de cumplimiento.

Los hackers éticos son expertos en tecnología de la información (TI) que utilizan métodos de piratería para ayudar a las empresas a identificar posibles puntos de entrada a su infraestructura. Mediante el uso de diferentes metodologías, herramientas y enfoques, las empresas pueden realizar ataques cibernéticos simulados para probar las fortalezas y debilidades de sus sistemas de seguridad existentes. La penetración, en este caso, se refiere al grado en que un hipotético actor de amenazas, o hacker, puede penetrar las medidas y protocolos de ciberseguridad de una organización.

Existen tres estrategias principales de pruebas de penetración, cada una de las cuales ofrece a los evaluadores de penetración un cierto nivel de información que necesitan para llevar a cabo su ataque. Por ejemplo, las pruebas de caja blanca proporcionan al probador todos los detalles sobre el sistema de una organización o la red de destino; las pruebas de caja negra no proporcionan al probador ningún conocimiento del sistema; y la prueba de penetración de caja gris proporciona al evaluador un conocimiento parcial del sistema.

Las pruebas de penetración se consideran una medida de seguridad cibernética proactiva porque implican mejoras constantes y autoiniciadas basadas en los informes generados por la prueba. Esto difiere de los enfoques no proactivos, que carecen de previsión para mejorar las debilidades a medida que surgen. Un enfoque no proactivo de la ciberseguridad, por ejemplo, implicaría que una empresa actualice su firewall después de que ocurra una violación de datos. El objetivo de las medidas proactivas, como las pruebas de penetración, es minimizar la cantidad de actualizaciones retroactivas y maximizar la seguridad de una organización.

¿Cuál es la diferencia entre las pruebas de penetración y la evaluación de vulnerabilidades?

Las pruebas de penetración no son lo mismo que las evaluaciones de vulnerabilidad, que brindan una lista priorizada de debilidades de seguridad y cómo corregirlas, pero a menudo se realizan juntas. Las pruebas de penetración a menudo se realizan con un objetivo particular en mente. Estas metas generalmente caen bajo uno de los siguientes tres objetivos:

- identificar sistemas hackeables

- intentar hackear un sistema específico

- llevar a cabo una violación de datos

Cada objetivo se centra en resultados específicos que los líderes de TI intentan evitar. Por ejemplo, si el objetivo de una prueba de penetración es ver con qué facilidad un pirata informático podría violar la base de datos de la empresa, se instruiría a los piratas informáticos éticos para intentar llevar a cabo una violación de datos. Los resultados de una prueba de penetración no solo comunicarán la solidez de los protocolos de seguridad cibernética actuales de una organización, sino que también presentarán los métodos de piratería disponibles que se pueden usar para penetrar los sistemas de la organización.

¿Por qué son importantes las pruebas de penetración?

La tasa de ataques distribuidos de denegación de servicio, phishing y ransomware está aumentando drásticamente, poniendo en riesgo a todas las empresas basadas en Internet. Teniendo en cuenta cuán dependientes son las empresas de la tecnología, las consecuencias de un ciberataque exitoso nunca han sido mayores. Un ataque de ransomware, por ejemplo, podría impedir que una empresa acceda a los datos, dispositivos, redes y servidores de los que depende para realizar negocios. Tal ataque podría resultar en millones de dólares en pérdidas de ingresos. Las pruebas de penetración utilizan la perspectiva del hacker para identificar y mitigar los riesgos de seguridad cibernética antes de que sean explotados. Esto ayuda a los líderes de TI a implementar actualizaciones de seguridad informadas que minimizan la posibilidad de ataques exitosos.

La innovación tecnológica es uno de los mayores desafíos a los que se enfrenta la ciberseguridad, si no el mayor. A medida que la tecnología sigue evolucionando, también lo hacen los métodos que utilizan los ciberdelincuentes. Para que las empresas se protejan con éxito a sí mismas y a sus activos de estos ataques, deben poder actualizar sus medidas de seguridad al mismo ritmo. Sin embargo, la advertencia es que a menudo es difícil saber qué métodos se están utilizando y cómo podrían utilizarse en un ataque. Pero, mediante el uso de piratas informáticos éticos calificados, las organizaciones pueden identificar, actualizar y reemplazar de manera rápida y efectiva las partes de su sistema que son particularmente susceptibles a las técnicas modernas de piratería.

Cómo hacer pruebas de penetración

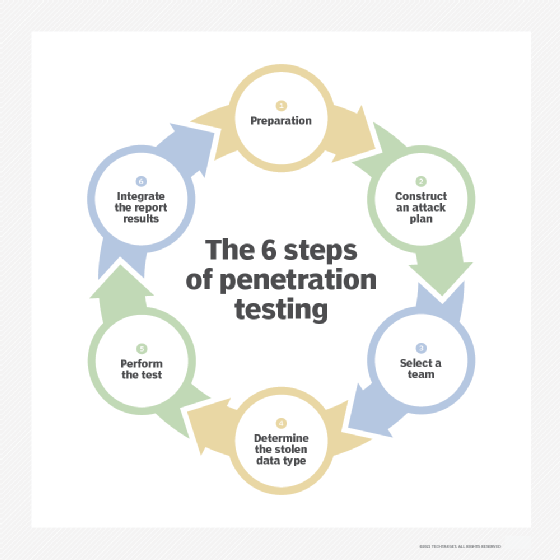

Las pruebas de penetración son únicas de otros métodos de evaluación de ciberseguridad, ya que se pueden adaptar a cualquier industria u organización. Dependiendo de la infraestructura y las operaciones de una organización, es posible que desee utilizar un determinado conjunto de técnicas o herramientas de piratería. Estas técnicas y sus metodologías también pueden variar según el personal de TI y los estándares de su empresa. Usando el siguiente proceso adaptable de seis pasos, la prueba de penetración crea un conjunto de resultados que pueden ayudar a las organizaciones a actualizar sus protocolos de seguridad de manera proactiva:

- Prepárese. Dependiendo de las necesidades de la organización, este paso puede ser un procedimiento simple o elaborado. Si la organización no ha decidido qué vulnerabilidades quiere evaluar, se debe dedicar una cantidad significativa de tiempo y recursos para peinar el sistema en busca de posibles puntos de entrada. Los procesos en profundidad como este generalmente solo son necesarios para las empresas que aún no han realizado una auditoría completa de sus sistemas. Sin embargo, una vez que se ha realizado una evaluación de la vulnerabilidad, este paso se vuelve mucho más fácil.

- Elabore un plan de ataque. Antes de contratar atacantes éticos, un departamento de TI diseña un ataque cibernético, o una lista de ataques cibernéticos, que su equipo debe usar para realizar la prueba de penetración. Durante este paso, también es importante definir qué nivel de acceso al sistema tiene el pen tester.

- Seleccione un equipo. El éxito de una prueba de penetración depende de la calidad de los evaluadores. Este paso se usa a menudo para designar a los piratas informáticos éticos más adecuados para realizar la prueba. Se pueden tomar decisiones como estas en función de las especialidades de los empleados. Si una empresa quiere probar su seguridad en la nube, un experto en la nube puede ser la mejor persona para evaluar adecuadamente su ciberseguridad. Las empresas también suelen contratar consultores expertos y expertos certificados en ciberseguridad para realizar pruebas de penetración.

- Determine el tipo de datos robados. ¿Qué está robando el equipo de hackers éticos? El tipo de datos elegido en este paso puede tener un profundo impacto en las herramientas, estrategias y técnicas utilizadas para adquirirlos.

- Realice la prueba. Esta es una de las partes más complicadas y matizadas del proceso de prueba, ya que hay muchos programas de software automatizados y técnicas que los probadores pueden usar, incluidos Kali Linux, Nmap, Metasploit y Wireshark.

- Integre los resultados del informe. La presentación de informes es el paso más importante del proceso. Los resultados deben ser detallados para que la organización pueda incorporar los hallazgos.

Obtenga más información sobre el hackeo masivo de SolarWinds y cómo afecta las agendas de los directores de seguridad de la información.