Control de acceso a la red (NAC)

¿Qué es el control de acceso a la red (NAC)?

El control de acceso a la red, también llamado control de admisión a la red, es un método para reforzar la seguridad, la visibilidad y la gestión de acceso de una red propietaria. Restringe la disponibilidad de los recursos de la red a los dispositivos finales y usuarios que cumplen con una política de seguridad definida.

El NAC también puede proporcionar protección de seguridad de punto final, como software antivirus, firewall y evaluación de vulnerabilidades con políticas de aplicación de seguridad y métodos de autenticación del sistema.

¿Cuál es la importancia del control de acceso a la red?

NAC es fundamental para las empresas modernas porque permite a las organizaciones monitorear los dispositivos y usuarios –autorizados y no autorizados– que intentan acceder a la red.

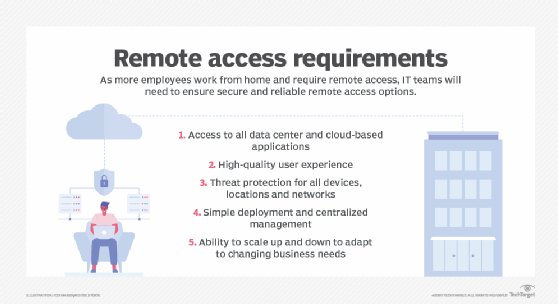

Los usuarios no autorizados incluyen ciberdelincuentes, hackers y ladrones de datos, y otros malos actores que una organización debe mantener alejados. Pero las empresas también deben ser guardianes de los usuarios autorizados. Esto se aplica particularmente a las organizaciones que permiten el acceso remoto a la red empresarial desde dispositivos no corporativos, como teléfonos móviles, computadoras portátiles y tabletas, o empresas que permiten que los empleados que trabajan en la oficina usen dispositivos personales. Ambos escenarios crean riesgos de seguridad que exigen que las organizaciones aborden la seguridad de la red.

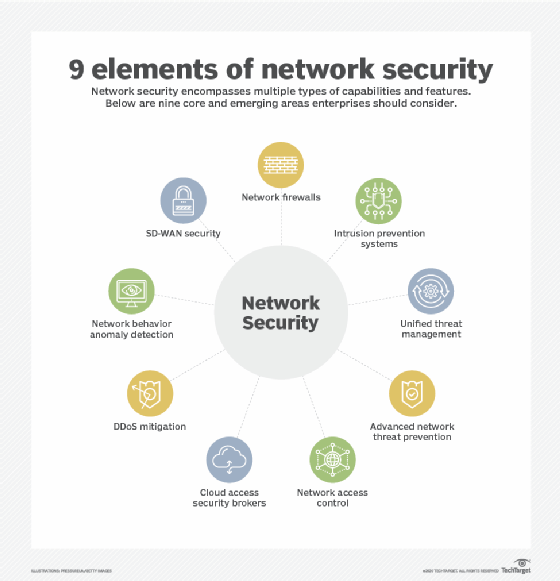

NAC es un aspecto de la seguridad de la red. Proporciona visibilidad de los dispositivos y usuarios que intentan acceder a la red empresarial, y controla quién puede acceder a la red, incluso denegando el acceso a aquellos usuarios y dispositivos que no cumplan con las políticas de seguridad. Las soluciones y herramientas de NAC ayudan a las empresas a controlar el acceso a la red, garantizar el cumplimiento y fortalecer su infraestructura de TI.

¿Cuáles son los tipos de control de acceso a la red?

Hay dos tipos de NAC, incluidos los siguientes:

- Preadmisión: evalúa los intentos de acceso y solo permite la entrada a dispositivos y usuarios autorizados.

- Posadmisión: vuelve a autenticar a los usuarios que intentan ingresar a una parte diferente de la red; también restringe el movimiento lateral para limitar el daño de los ataques cibernéticos.

¿Qué es un servidor de acceso a la red?

Muchas funciones NAC son realizadas por un servidor de acceso a la red. Un servidor de acceso a la red tradicional es un servidor que realiza funciones de autenticación y autorización mediante la verificación de la información de inicio de sesión del usuario. También conocido como puerta de enlace de acceso a medios o servidor de acceso remoto, un servidor de acceso a la red maneja inicios de sesión remotos, establece conexiones de protocolo punto a punto y garantiza que los usuarios autorizados puedan acceder a los recursos que necesitan.

Un servidor de acceso a la red puede funcionar de varias formas, como las siguientes:

- Proveedor de servicios de internet: permite a los clientes autorizados acceder a internet.

- Red privada virtual (VPN): brinda a los usuarios remotos acceso a una red y recursos privados de la empresa.

- Voz sobre protocolo de internet: permite a los usuarios acceder a aplicaciones de comunicación a través de internet.

Un servidor de acceso a la red también puede admitir lo siguiente:

- Equilibrio de carga de red para distribuir el tráfico y mejorar la confiabilidad y el rendimiento;

- Gestión de recursos de red para gestionar y asignar recursos para procesos de red; y

- Sesiones de usuarios en red para realizar un seguimiento de los usuarios, almacenar sus datos y conservar su estado específico.

¿Cuáles son los casos de uso comunes para el control de acceso a la red?

Las herramientas NAC son proactivas y están diseñadas para detener el acceso no autorizado antes de que suceda. Protegen el perímetro de la red de una organización, incluida la infraestructura física, los dispositivos, el software, las aplicaciones y los activos basados en la nube.

Hay muchos casos de uso para NAC:

- Traiga su propio dispositivo: protege de las vulnerabilidades creadas cuando los empleados usan sus propios dispositivos o usan los dispositivos de la empresa desde ubicaciones remotas.

- Acceso a la red para personas que no son empleados (proveedores o socios): NAC con VPN permite a los usuarios externos acceder a la red corporativa (o partes específicas de la misma) a través de un portal de autoservicio seguro.

- Internet de las cosas (IoT): evita que los ciberdelincuentes exploten los dispositivos IoT conectados a la red empresarial, pero que a menudo se pasan por alto en términos de seguridad y monitoreo.

- Respuesta a incidentes: identifica los dispositivos comprometidos y deshabilita automáticamente el acceso para evitar que un ataque se propague por la red.

Las herramientas NAC también son útiles para la seguridad y la autenticación en casos de uso industrial específicos, como dispositivos médicos y sistemas de atención médica.

¿Cuáles son las capacidades y objetivos del control de acceso a la red?

Los dispositivos NAC hacen cumplir las políticas de seguridad en todos los usuarios y dispositivos en una red a través de múltiples capacidades, como las siguientes:

- Limitar el acceso a la red a usuarios y áreas específicas de la red;

- Evitar el acceso a los datos por parte de empleados no autorizados y ciberdelincuentes;

- Bloquear el acceso desde dispositivos finales (por ejemplo, teléfonos móviles) que no cumplan con las políticas de seguridad de la empresa;

- Gestionar el ciclo de vida de las políticas para múltiples escenarios operativos;

- Reconocer y perfilar usuarios y dispositivos para protegerlos de códigos maliciosos; e

- Integrar con otras soluciones de seguridad a través de interfaces de programas de aplicación.

Cómo elegir un producto de control de acceso a la red

Las ofertas de NAC cubren una amplia gama de capacidades y casos de uso. Para encontrar el adecuado, tenga en cuenta estos factores:

- madurez de la estrategia de seguridad

- presupuesto, precio e inversión inicial

- integración nativa con el software existente

- tipo de herramientas proactivas proporcionadas

Es posible que NAC no funcione para todas las organizaciones. En algunos casos, puede que, por ejemplo, no sea compatible con los controles de seguridad existentes. Sin embargo, es ideal para empresas en las que se puede controlar el entorno del usuario, ya que proporciona una fuerte protección para activos de red valiosos o sensibles.