juanjo - stock.adobe.com

¿Truco o ciber-treta?

Los atacantes están utilizando el AD para elevar los privilegios y obtener acceso a sistemas críticos. Evite una historia de terror y anticipe una estrategia proactiva de seguridad de su Directorio Activo.

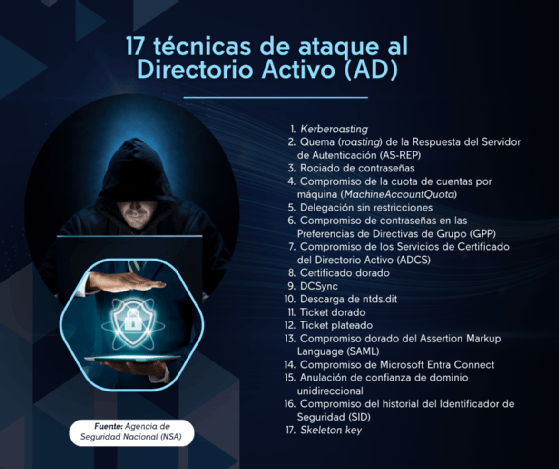

La Agencia de Seguridad Nacional de Estados Unidos (NSA), la Agencia de Ciberseguridad e Infraestructura de los Estados Unidos (CISA) y las agencias de ciberseguridad aliadas de la alianza de inteligencia Five Eyes, entre las que se incluyen el Gobierno del Reino Unido, el Centro Canadiense de Ciberseguridad y el Centro Nacional de Ciberseguridad de Nueva Zelanda, han publicado una guía completa para detectar y mitigar las amenazas que atentan contra la seguridad del Active Directory (AD), en la que se destacan 17 técnicas de ataque comunes utilizadas por los adversarios.

Dado el papel fundamental del Directorio Activo en la autenticación y autorización central, es un objetivo atractivo para los atacantes que buscan elevar los privilegios y obtener acceso no autorizado a sistemas críticos y datos confidenciales.

La arquitectura de Active Directory, diseñada como un catálogo central, es inherentemente abierta y accesible para todos los miembros del dominio. Esta apertura esencial hace que el AD sea particularmente vulnerable a los ataques de enumeración, donde los atacantes pueden descubrir cuentas administrativas y sistemas críticos. Este reconocimiento aumenta la tasa de éxito de los ataques, lo que permite a los actores maliciosos apuntar estratégicamente y comprometer los activos organizacionales clave.

De acuerdo con el documento de las agencias, “la susceptibilidad de Active Directory a los ataques se debe, en parte, a que cada usuario del AD tiene los permisos suficientes para identificar y explotar las debilidades. Estos permisos hacen que la superficie de ataque de Active Directory sea excepcionalmente grande y difícil de defender. También contribuye a su vulnerabilidad la complejidad y la opacidad de las relaciones que existen dentro de Active Directory entre los diferentes usuarios y sistemas. A menudo, estas relaciones ocultas, son las que las organizaciones pasan por alto y que los actores maliciosos explotan, a veces de forma trivial, para obtener el control total de la red de TI empresarial de una organización”, se lee en el reporte.

Los atacantes explotan las características fundamentales del AD accediendo inicialmente a cualquier cuenta de dominio, a menudo a través de phishing o robo de credenciales. Una vez dentro, realizan enumeraciones dirigidas para mapear el panorama de la red, identificando cuentas de administrador y sistemas clave. Si se ven comprometidos, esto puede conducir a un control más amplio de la red o violaciones de datos significativas.

Dado que los atacantes obtienen acceso confiable a un punto final y realizan enumeraciones al AD aprovechando esta confianza, las estrategias de seguridad tradicionales basadas en la prevención están demostrando ser inadecuadas para detener al atacante. Por lo tanto, las organizaciones deben ir más allá de la prevención para fortalecer sus capacidades de detección.

A pesar de los esfuerzos por fortalecer los entornos de AD y mitigar las configuraciones incorrectas, la arquitectura central de AD, con su apertura y centralización inherentes, no se puede alterar fundamentalmente. Este aspecto inmutable de la arquitectura del Directorio Activo hará que los atacantes sigan encontrando técnicas para explotar la superficie de ataque presentada por AD.

Los ataques a Active Directory son difíciles de detectar

“Detectar ataques de Active Directory puede ser difícil, requerir mucho tiempo y recursos, incluso para organizaciones con capacidades maduras de gestión de eventos e información de seguridad (SIEM) y centros de operaciones de seguridad (SOC). Esto se debe a que muchos de los ataques al Active Directory explotan funciones legítimas y generan los mismos eventos que se generan con la actividad normal”, dice el reporte.

La guía describe una variedad de técnicas de ataque AD, como Kerberoasting, DCSync y ataques Silver Ticket, y analiza el uso de herramientas ofensivas como Mimikatz, Rubeus e Impacket, que suelen emplear los actores de ransomware y amenazas persistentes avanzadas (APT).

Los métodos de detección tradicionales, como el análisis de registros (logs) y el análisis del tráfico de red, a menudo no son suficientes porque estas técnicas de ataque sigilosas no producen patrones anómalos en los registros o el tráfico de red, lo que hace que dichos métodos sean ineficaces. Por ejemplo, los ataques Kerberoasting, que implican realizar un ataque de fuerza bruta sin conexión para descifrar el ticket de servicio y obtener la contraseña de texto sin cifrar para una cuenta de servicio, no dan como resultado eventos ni registros detectables, lo que hace que sea particularmente difícil de detectar.

Dadas las limitaciones de la detección basada en registros y anomalías, los equipos de ingeniería de detección han intentado desarrollar detecciones que se dirijan específicamente a la evidencia de herramientas ofensivas particulares. Sin embargo, los atacantes se han adaptado mediante el uso de herramientas personalizadas, como variantes de PowerShell de Mimikatz (por ejemplo, Invoke-Mimikatz.ps1) y la creación de herramientas derivadas como Kekeo para eludir las detecciones específicas de la herramienta. También están utilizando cada vez más lenguajes de programación modernos como Rust y Go, ampliando su arsenal con posibilidades casi infinitas para herramientas ofensivas personalizadas. Esta adaptabilidad significa que una estrategia de detección que se base únicamente en la identificación de herramientas específicas se vuelve rápidamente obsoleta e ineficaz.

Honeytokens: un enfoque eficaz para detectar ataques AD

En la guía elaborada por las agencias se establece que “el uso de objetos canarios (ó honey tokens) en Active Directory es una técnica eficaz para detectar ataques a Active Directory. La ventaja de esta técnica es que no depende de la correlación de registros de eventos, lo que proporciona una indicación sólida de que se ha producido un ataque. Cabe destacar que esta técnica no se basa en la detección de las herramientas utilizadas por actores maliciosos (como hacen otras técnicas de detección), sino que detecta el ataque en sí. Por lo tanto, es más probable que detecte con precisión ataques contra Active Directory”.

Así, los defensores necesitan un enfoque de detección que sea independiente de las herramientas específicas utilizadas en los ataques y eficaz para descubrir amenazas de AD sigilosas. Los honeytokens, u objetos canarios, cumplen bien este propósito al detectar un amplio espectro de ataques del AD.

Al colocar estratégicamente honeytokens que simulan cuentas de usuario y servicio dentro del AD, los defensores pueden crear trampas proactivas para los atacantes. La interacción con estas cuentas falsas o señuelo activan alertas inmediatas, lo que proporciona un sistema de advertencia temprana y alertas de alta fidelidad de que se está produciendo una vulneración.

Este método de detección funciona independientemente de la disponibilidad de datos de registro o análisis de tráfico de red. Está diseñado para brindar oportunidades controladas que se alinean con los objetivos de un atacante, como elevar privilegios, establecer persistencia o acceder a datos confidenciales. Al implementar honeytokens que aparecen como objetivos valiosos (como cuentas administrativas para servicios de soporte técnico o de asistencia, o cuentas de servicio críticas), los defensores pueden atraer a los atacantes para que se revelen. Cuando los atacantes apuntan a estas cuentas engañosas, se activa una alerta, lo que permite una acción defensiva inmediata. El valor de los honey tokens además hoy en día es un elemento de detección indispensable dentro de la disciplina de ITDR ó detección y respuestas de amenazas a la identidad por sus siglas en inglés.

Desafíos en la implementación manual de honeytokens

A medida que los honeytokens se han vuelto universalmente reconocidos y aceptados como una estrategia eficaz para mejorar la seguridad de Active Directory, la demanda de su implementación ha aumentado. Sin embargo, la implementación manual de honeytokens presenta desafíos significativos. Requiere un conocimiento profundo del dominio tanto de la tecnología de ciber engaño como de las complejidades de los ataques del AD. Por ejemplo, la creación de un solo objeto de usuario en AD implica configurar más de 100 atributos, lo que requiere que los administradores tomen numerosas decisiones críticas para garantizar que cada honeytoken sea efectivo y creíble. Esta complejidad puede generar posibles errores y descuidos.

Dadas estas dificultades, los métodos de implementación manual a menudo son inadecuados para la colocación eficiente y efectiva de honeytokens. En cambio, es esencial un enfoque automatizado. La automatización garantiza que los honeytokens se implementen de manera sistemática y consistente, lo que reduce la probabilidad de error humano y mejora significativamente la velocidad y la escalabilidad de esta táctica defensiva.

Caso de Uso: Escenario de ataque al AD (Kerberoasting)

Consideremos el caso de un atacante que intenta realizar un ataque con la técnica denominada Kerberoasting. Las tecnologías modernas implementan cuentas honeytoken que son realistas y atractivas para que los atacantes las exploten. Un atacante obtiene acceso inicial a un entorno e intenta realizar una enumeración/reconocimiento mediante una herramienta de búsqueda personalizada, buscando una cuenta de servicio que sea vulnerable a Kerberoasting.

El atacante encuentra dicha cuenta, realiza el ataque Kerberoasting e intenta un movimiento lateral con esta cuenta. El intento de movimiento lateral genera una alerta inmediata para el defensor y es seguido por una acción de respuesta automática, que aísla la amenaza y detiene la propagación del atacante. Este es un enfoque eficaz para detectar este tipo de ataques dirigidos contra el AD, sin depender de la presencia de registros y es independiente de las herramientas del atacante.

Si la empresa no tiene implementadas soluciones modernas bajo el concepto de ITDR, este ataque no se habría detectado con precisión, ya que los registros no contienen evidencia procesable y las herramientas personalizadas evaden cualquier regla de detección específica de la herramienta.

Conclusión: Recuperar la ventaja del defensor con técnicas de detección de alertas

Los atacantes están utilizando el AD para elevar los privilegios y obtener acceso a sistemas críticos. El acceso confiable pasa por alto los controles de seguridad basados en la prevención, lo que aumenta la necesidad de una estrategia de detección sólida. Los enfoques tradicionales para detectar amenazas dirigidas al AD han demostrado ser insuficientes, ya que las acciones de los atacantes se mezclan con la actividad normal, lo que dificulta diferenciar la actividad maliciosa de las acciones habituales.

A medida que los atacantes continúan innovando e identificando nuevas técnicas de ataque y utilizan herramientas ofensivas personalizadas, la complejidad para el defensor continúa aumentando. Al colocar elementos de engaño para el atacante en forma de honeytokens, los defensores obtienen el beneficio de un sistema de alerta temprana que sigue siendo eficaz a medida que evolucionan las amenazas. Los defensores pueden recuperar su ventaja y proteger sus activos críticos de los ataques cibernéticos.

Descargue este eBook para obtener más información sobre cómo Acalvio puede abordar los desafíos de seguridad del AD como se describe en la guía de la NSA.

Sobre el autor: Juan Carlos Vázquez es director regional de Ventas y Consultoría para Acalvio Technologies. Juan Carlos cuenta con más de 25 años de experiencia en la industria de protección de datos y seguridad de información empresarial. Puede seguirlo en X: @jc_vazquez.