Sikov - stock.adobe.com

Proteger los datos empresariales, el activo más importante de toda compañía

Para protegerse frente a la amenaza del robo de información, las empresas deben usar una combinación de herramientas de tecnología, protocolos y políticas, y la concientización de las personas, dicen expertos.

La realidad nos muestra que, en el contexto de un mundo altamente tecnologizado y conectado, las amenazas informáticas y los ciberataques han aumentado en cantidad, variedad y complejidad en los últimos años. En este escenario, los ciberdelincuentes han puesto su mirada en el robo de la información de las empresas con el fin de acceder a beneficios económicos que pueden llegar a ser de gran envergadura.

Para hacer frente a esta problemática, las compañías deben utilizar una combinación de herramientas, donde destacan la tecnología, los protocolos y políticas, y la concientización del recurso humano.

A modo de análisis, los expertos sostienen que la situación ha mejorado con respecto a años anteriores, y las empresas han ido paulatinamente tomando conciencia, independientemente del rubro, y han contemplado niveles de inversión y estudio. Es decir, las compañías se están preocupando más profundamente de la protección de la información.

Para ello, han hecho inversiones en distintas líneas. Lo más común, por ejemplo, es la protección de correos electrónicos, ya que por esta vía transita mucha información relevante y crítica. Pero, claramente, no es el único vector de filtración de datos.

Walter Montenegro, Cisco.

Walter Montenegro, Cisco.

“Dependiendo del tipo de información, valor y qué tan crítica es para la sobrevivencia de la compañía, es que toman y adoptan medidas adicionales para cubrir los distintos frentes. Ahora, en este nivel, las empresas han ido acotando de lo general a lo particular. En la medida en que mayor cantidad de información sensible está en la nube, empiezan a tomar relevancia sistemas adicionales de autenticación y la implementación de una estrategia zero trust. En este sentido, las compañías han ido poco a poco implementando modelos, directamente relacionado con la madurez en el desarrollo de su estrategia de ciberseguridad. Ciertamente, estas estrategias van más allá de validar la identidad de un usuario en la nube o sistema interno”, explica Walter Montenegro, gerente de Ciberseguridad de Cisco Chile.

Tecnologías

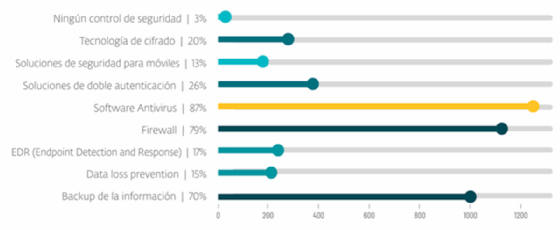

Respecto de las tecnologías, de acuerdo con el ESET Security Report 2022, un estudio realizado a más de 1.800 profesionales en 17 países de Latinoamérica, las soluciones antimalware son las más utilizadas en la región con 87 % de los encuestados manifestando utilizar este tipo de tecnologías, lo que conlleva un aumento sostenido en comparación con reportes de años anteriores.

Del mismo modo, los firewalls siguen presentándose como la segunda herramienta más utilizada, con 79 % de encuestados afirmando su uso. La adopción de soluciones de respaldo y recuperación de información sigue con un ligero aumento, sostenido desde hace algunos años (70 %), y se presenta como una de las herramientas primordiales para mitigar ataques de ransomware.

Las herramientas como DLP (Data Loss Prevention) o las tecnologías de cifrado todavía siguen presentando un bajo porcentaje de adopción. En tanto, la adopción de soluciones para dispositivos móviles presenta tan solo 13 %.

Políticas

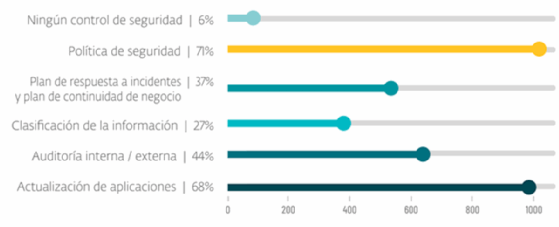

Además de la tecnología, se requiere prácticas y políticas de gestión de la ciberseguridad en las compañías. Estas son cruciales no solo para prevenir incidentes, sino también para tomar las medidas adecuadas para restaurar la operación luego de un ataque informático. De acuerdo con encuestas realizadas por ESET, una de cada tres compañías afirman aplicar políticas de seguridad, por ejemplo, una reglamentación formal de accesos y privilegios. En segundo lugar, le sigue la actualización de aplicaciones (68 %), una práctica necesaria para la disminución de ataques que utilizan vulnerabilidades en los sistemas como punto de entrada.

Miguel Ángel Mendoza, ESET.

Miguel Ángel Mendoza, ESET.

“En los últimos años, ha cobrado relevancia la implementación de nuevos enfoques de seguridad, tales como los adaptativos y predictivos, que buscan anticiparse a las amenazas. Incluso nuevos paradigmas, como el denominado zero trust (confianza cero), donde se desconfía de cualquier elemento, tanto interno como externo, para tener una completa visibilidad. Aplicar políticas y automatizar tareas contribuyen a enfrentar las amenazas de la actualidad”, explica Miguel Ángel Mendoza, investigador de Seguridad Informática de ESET Latinoamérica.

Gestión de accesos

El manejo de la identidad es un tema que ha tomado mucha relevancia en los últimos tiempos, quedando dentro de los Top 7 temas de relevancia para este 2022, según Gartner.

A nivel de identidad, en la actualidad existen distintos sistemas que las empresas están implementando. Uno de ellos es centralizar en repositorios de identidad la información de los usuarios, para posteriormente aplicar políticas de acceso granulares y contextuales a los distintos recursos de la empresa. “No obstante, para concretar lo anterior se requiere un trabajo de clasificación de la información y agrupación de los usuarios para posteriormente gestionar de manera adecuada los accesos”, advierte Walter Montenegro.

Un ejemplo son los sistemas de múltiple factor de autenticación (MFA). Las contraseñas no bastan como único recurso de validación de usuario; la autenticación multifactor aporta una segunda capa de protección para las credenciales y accesos a las aplicaciones. No obstante, no es suficiente. En este punto es donde la estrategia de confianza cero debe comenzar a ser aplicada como un todo, y no como puntos de validación aislados. Este camino está directamente relacionado con los niveles de madurez en estas materias, que van en dirección de aplicar controles para disminuir los riesgos de la exfiltración de la información o el acceso no autorizado a los recursos de la empresa.

Diego Ferruz, Makros.

Diego Ferruz, Makros.

A juicio de Diego Ferruz, gerente de producto de Makros, todo lo referente a la gestión de acceso e identidad se ha intensificado, producto de las necesidades que nos plantea el trabajo remoto. “Podemos identificar dos grandes verticales en este punto. Lo referente al acceso de los usuarios internos a sus recursos y cómo gestionamos las diferentes plataformas, más conocido como IAM (Identity and Access Management, por sus siglas en inglés); y lo referente al acceso de los clientes a las plataformas, más conocido como CIAM (Customer identity and access management). Ambas verticales comienzan a generar distintos puntos de desarrollo tecnológico. En lo relativo a IAM, la necesidad de entender quién se está autenticando en mis plataformas ya no solo queda vinculada al ‘algo que yo sé’, es decir el password, sino que también, hoy en día, es un estándar tener el ‘algo que yo tengo’ o el ‘algo que yo soy’", detalla.

Pero, ¿cómo podemos identificar a alguien sin poner trabas de contraseñas? Ferruz agrega que ahí “es donde la inteligencia artificial (IA) empieza a tomar valor, reconociendo a alguien por su contexto y comportamiento (biométrica del comportamiento) o también con nuevos protocolos como FIDO, que permiten que nuestros dispositivos móviles con su biometría nos ayuden al acceso.

Privacidad y protección de los datos

Al hablar de los datos, nos referimos al mayor activo de una empresa, y justamente el objetivo de los atacantes e intrusos.

Myr Balada, WCS South America.

Myr Balada, WCS South America.

“Muchas veces, las propias empresas no tienen un cuidado relevante con su data. Están en repositorios de todo tipo, o bien en documentos impresos que pueden circular libremente por cualquier medio. Las redes de transmisión no son solamente las redes LAN/WAN/MAN. Están todos los medios por los que la data puede ser expuesta: videos, fotografías, lecturas, escrituras, dibujos y otros. Todo el entorno humano relacionado con la data es proclive a caer en acciones de perjuicio para la propia empresa. Sean por inacción, por ignorancia o directamente por crear la oportunidad para los ataques, robos, desfiguración de la data y falsedades ingresadas en las brechas detectadas”, destaca Myr Balada, CTO y R&D Manager en WCS South America.

A juicio de Ferruz, de Makros, un punto importante dentro del control de la fuga de información, y algo que ha tomado mucha relevancia, es saber qué información es relevante. “Aunque parezca sencillo, la labor de clasificar la información no es algo fácil; muy por el contrario, es complejo, tedioso y muchas veces no tan agnóstico como quisiéramos (lo que puede ser confidencial para nosotros, no lo es para otros). Mucho se dice ‘información es poder’. Es por eso que el acceso a esta información es muy relevante, y la pérdida de esta puede llevar incluso a la quiebra de compañías. De hecho, según estudios, el 7 % de las empresas pequeñas y medianas que sufren robo de información no logran reponerse y deben cerrar”, resalta.

Consejos para las empresas

Los expertos sostienen que la tecnología no puede ir antes que la estrategia. Hay que entender primero la información que queremos resguardar, y por qué necesitamos hacerlo. Existen distintos niveles de sensibilidad y criticidad de la información, y en torno a esto debemos comenzar a construir. Una vez que tengamos claro lo anterior, se debe entender quiénes son los usuarios o grupos de usuarios que tendrán acceso a ella, desde dónde lo harán, cómo y en qué lugar reside la información (base de datos, tipo de nube, sistemas internos, dispositivos, etc.) y el tipo de información a la que tendrán acceso.

Luego se debe definir las políticas y finalmente definir la tecnología a utilizar para su implementación.

“A modo de ejemplo, tal vez un usuario conectándose físicamente desde una ubicación en particular, con un dispositivo autorizado por la compañía, en un horario indicado, puede acceder al sistema de bases de datos de remuneraciones que reside en una nube pública. Pero el mismo usuario, desde un dispositivo no autorizado por la empresa o en un horario fuera de lo permitido, no puede tener acceso a dicha información. Más allá de lo anterior, no podemos dejar fuera la sensibilización de los colaboradores para que comprendan la criticidad de su rol dentro de la cadena de acceso a la información” y su resguardo, expresa Montenegro, de Cisco Chile.

El ejecutivo agrega que, al implementar la estrategia, desde la mirada tecnológica debemos fijarnos en aquellas que nos pueden acompañar dentro de un proceso completo, no como silos ni procedimientos aislados de protección. Cada solución que se utilice para estos fines debe ser aplicada como sistemas integrados en un conjunto, lo que hará que la operación sea más simple y se obtenga una mejor experiencia de usuario.

Claudio Ordoñez, Accenture.

Claudio Ordoñez, Accenture.

Ferruz, de Makros, dice que, en general mucha información tiende a confundir a las compañías, por lo que aconseja identificar los activos críticos, plataformas y usuarios clave. “Además, clasificar antes de bloquear, entender quién debe acceder a qué plataforma. Luego, obviamente, generar un plan de acercamiento, asumiendo algunos riesgos, abrazando políticas del tipo cero confianza”, agrega.

Claudio Ordóñez, director de Ciberseguridad de Accenture Chile, completa la idea señalando que “las organizaciones deben entender sus capacidades, dominios y casos de uso relevantes. Además, se debe considerar integrar la autorización junto a los procesos y herramientas centrales de la gestión de identidades y accesos (IAM). Otra recomendación sería que es importante centrarse en las aplicaciones y sistemas que aprovechen el uso de la nube para poder integrarlos junto a las herramientas de autorización. Así también, siempre se debe recordar que la autorización abierta limita el alcance de la asignación de reclamos a ámbitos, derechos y recursos”.

Consejos para proteger los datos en su organización

Myr Balada, CTO y R&D Manager en WCS South America, entrega algunos consejos para la protección de los datos y gestión de accesos en las empresas.

- Para la gestión de accesos e identidades (IAM) y autenticación, recomienda implementar servicios de NOC y de SOC para:

- Aplicar inteligencia en los monitoreos de las redes y de la seguridad para detectar indicios de suplantación y de fraude en todo momento;

- Gestionar procesos antirrutinas para detectar comportamientos ocultos que pueden ser tareas mal intencionadas que vulneren la seguridad;

- Aplicar procesos circulares en un sentido y posteriormente en el sentido opuesto, para determinar si los actores involucrados (empresa, RR.HH., procesos y otros) están debidamente identificados y si saben que están siendo parte de dichos procesos;

- Las identidades son únicas y no cambian (en teoría). Las reglas sobre dichas identidades deben ser siempre en tiempo real, para asegurar que quien dice ser sea efectivamente esa persona y, además, que las acciones que quiera hacer estén debidamente reglamentadas en todas las dimensiones donde juega dicho servicio (tiempo, espacio, otros);

- Se requiere herramientas de analítica avanzada para descubrir nuevas técnicas de ataques, suplantación o indefensión por sorpresa.

- Para la privacidad y protección de datos, recomienda implementar redes de inteligencia artificial al interior de las empresas, que tengan por foco los datos y la forma en que son expuestos en todos los niveles. Dentro de esas redes, aconseja:

- Aplicar reglas accesibilidad y trazabilidad;

- Ponderar en todo momento el valor del dato y el contexto en que se está exponiendo;

- Supervisar, administrar, gestionar y/o bloquear cualquier intrusión de datos por cualquier entidad, sean estas humanas y/o de procesos acordados;

- Verificar la fuente del requerimiento y encriptar las transmisiones de forma tal de crear un túnel con dos extremos: quién entrega y quién recibe.

Adicionalmente, se debe revisar la obsolescencia y calidad de los datos: cuándo los datos siguen siendo activos y cuándo dejan de ser relevantes (se entiende que esto no debiera de ser cierto, ya que puede crear un problema posterior en análisis posmortem).

Y claro, contar con sistemas de respaldos y recuperación ante desastres, pues son relevantes en los momentos en que los datos quedan expuestos a los cambios y/o actualizaciones.

- En la protección de la pérdida de datos (DLP), señala que deben estar separados los roles, ya que no se puede ser juez y parte al mismo tiempo.

- Se puede aplicar tecnologías como blockchain para asegurar el consentimiento entre las partes sobre los datos a compartir.

- Utilizar certificados de seguridad, tanto públicos como privados, para efectuar transacciones seguras. Al interior de las empresas también aplica esto.

- Informar a los afectados de las transacciones en las que estén siendo utilizados, para que puedan intervenir en favor o en contra de dichas acciones.