iaremenko - stock.adobe.com

Preocupaciones de seguridad de redes 5G y cómo prepararse para ellas

Las empresas que esperan implementar 5G primero deben evaluar sus preocupaciones de seguridad por adelantado y revisar sus políticas y procedimientos, a pesar de las mejoras de seguridad de 5G.

A medida que el mundo mira hacia la promesa de la tecnología inalámbrica 5G con sus velocidades más altas, menor latencia y mayor capacidad, los expertos en ciberseguridad advierten a los líderes empresariales sobre la desventaja de todo ese poder y potencial: los hackers podrían usar la red 5G para amplificar sus modos de ataque existentes y desarrollar métodos de asalto completamente nuevos.

"Con 5G, los vectores de amenazas aumentan drásticamente", dijo Chris Antlitz, analista principal de Technology Business Research.

Prestando atención a la advertencia, los líderes empresariales se están preparando.

Los directores de seguridad de la información (CISO) de todas las industrias han expresado sus preocupaciones sobre la seguridad de la red 5G, compartiendo que les preocupan los posibles ataques a su propia infraestructura, así como a la propia red. Pero, al mismo tiempo, en respuesta a sus crecientes preocupaciones, están revisando y renovando las políticas, los procedimientos y las tecnologías que planean usar para frustrar a los atacantes mientras trabajan para enfrentar los desafíos que vienen con esta tecnología de próxima generación.

Las empresas evalúan los riesgos de seguridad de la red 5G

La necesidad de abordar los problemas de seguridad de la red 5G es urgente, aunque no necesariamente inmediata para todos.

Chris Antliz.

Chris Antliz.

En última instancia, 5G estará en todas partes y lo invadirá todo. Pero faltan años para eso, dijo Antlitz. "Estamos viendo al menos siete años antes de que veamos eso. Mientras tanto, veremos el despliegue de 5G en los bolsillos, con una evolución gradual hacia ese despliegue ubicuo". Pero algunas empresas ya están empujando los límites para ver cómo pueden implementar 5G en sus empresas, agregó.

Las industrias que aprovechan 5G ahora incluyen la agricultura y la fabricación, así como el sector de recursos naturales, es decir, la minería y la producción de energía. Otros casos de uso que experimentan y ponen a prueba la tecnología 5G incluyen los del transporte y la logística, donde todo, desde vehículos autónomos hasta drones de entrega, estará respaldado por la tecnología; seguridad física, con su necesidad de potenciar las capacidades de reconocimiento facial en tiempo real; y atención médica, que está explorando un aumento de la cirugía robótica y otras actividades altamente sensibles.

Otros sectores, como el comercio minorista y los servicios profesionales, se encuentran en etapas de evolución de interés y adopción de 5G, dijo Antlitz.

Algunas organizaciones dependerán de los proveedores de servicios de telecomunicaciones para proporcionar todas las capacidades 5G, mientras que otras desarrollarán algunas o todas sus propias capacidades, dependiendo de dónde y por qué están usando 5G.

A pesar de los diferentes niveles de penetración en el mercado de 5G y la adopción de la industria, la mayoría de los líderes de seguridad empresarial ya están preocupados por los riesgos asociados.

La encuesta "Seguridad a la velocidad de 5G" de AT&T Cybersecurity de 2019, realizada con 451 Research, encontró que el 76% de los 704 encuestados esperaban que surgieran amenazas de seguridad completamente nuevas en un mundo 5G, y el 72,5% expresó un nivel alto o medio-alto de preocupación por el impacto de 5G en la postura de seguridad de su organización. Otro 21% expresó un nivel medio de preocupación, mientras que solo el 5% expresó un nivel bajo de preocupación.

Pros y contras de la seguridad de la red 5G

Sin embargo, las noticias de seguridad que rodean a 5G no son del todo negativas. La red 5G en sí viene con mejoras de seguridad con respecto a sus predecesoras, con operadores de telecomunicaciones y proveedores de equipos que abordan vulnerabilidades conocidas y agregan nuevos elementos de seguridad.

Por ejemplo, 5G tiene un cifrado de 256 bits en comparación con el cifrado de 128 bits utilizado en 4G, señaló Antlitz. Otros citaron los esfuerzos federales, incluida la prohibición de EE. UU. de usar equipos de proveedores con sede en China, como Huawei y ZTE, como evidencia de que se están tomando medidas hacia una red 5G más segura.

Sin embargo, los expertos aún ven vulnerabilidades de seguridad.

"Cuando la gente dice que 5G es más seguro, depende del contexto", dijo Antlitz. Estuvo de acuerdo en que los niveles de cifrado más altos con 5G añaden seguridad, pero no ofrecen protección si los hackers utilizan dispositivos terminales no seguros para ingresar a un sistema.

Algunas vulnerabilidades de 5G están a nivel de red. A diferencia de sus predecesores, 5G no utiliza conmutación centralizada basada en hardware, sino enrutamiento distribuido definido por software, que elimina los puntos centrales donde la inspección y el control podrían concentrarse. El software en sí también podría verse comprometido por hackers expertos, ya sean de estados-nación o actores criminales.

Algunas vulnerabilidades recaen más en el lado del usuario, ya que las organizaciones y los consumidores individuales conectan millones de dispositivos más a la red que, a su vez, necesitarán reforzar la seguridad.

Philip Chan.

Philip Chan.

"Todavía tenemos amenazas existentes. Las amenazas que estaban allí con 4G permanecerán allí en 5G", dijo Philip Chan, profesor adjunto de ciberseguridad en el Campus Global de la Universidad de Maryland. "Pero la cantidad de ataques será mayor, en parte porque tendrás más dispositivos. Hay muchos más puntos conectados, y los ataques podrán enrutarse a muchos más puntos".

Otros expertos ofrecieron advertencias similares.

Dmitry Galov.

Dmitry Galov.

"5G podría abrir la puerta a ataques DDoS [denegación de servicio distribuida] a gran escala, y los desafíos adicionales son inherentes a la protección de una red sofisticada de dispositivos conectados, donde el compromiso de un dispositivo puede provocar que toda la red falle", dijo Dmitry Galov, investigador de seguridad de la firma de ciberseguridad Kaspersky.

Además, la velocidad de 5G podría facilitarle las cosas a los hackers tanto como a los usuarios legítimos, dijo Galov, y explicó que los atacantes pueden robar datos más rápidamente de las redes internas comprometidas. "Los sistemas de seguridad pueden detectar la fuga, pero para cuando lo hagan, se habrán filtrado muchos más datos", dijo.

Cómo prepararse para los riesgos del 5G

El informe de AT&T Cybersecurity sobre seguridad de 5G encontró que la mayoría de los encuestados creen que necesitan actualizar su postura de seguridad en respuesta a 5G, con un 22% esperando repensar sus políticas de seguridad por completo y otro 53% diciendo que al menos se necesitarán algunos ajustes. Solo el 25% cree que sus políticas de seguridad actuales serán efectivas bajo 5G.

Sin embargo, a pesar de estos hallazgos, los líderes de seguridad han respondido con lentitud, y AT&T Cybersecurity descubrió que solo el 16% de los encuestados ha comenzado a realizar actualizaciones de seguridad relacionadas con 5G.

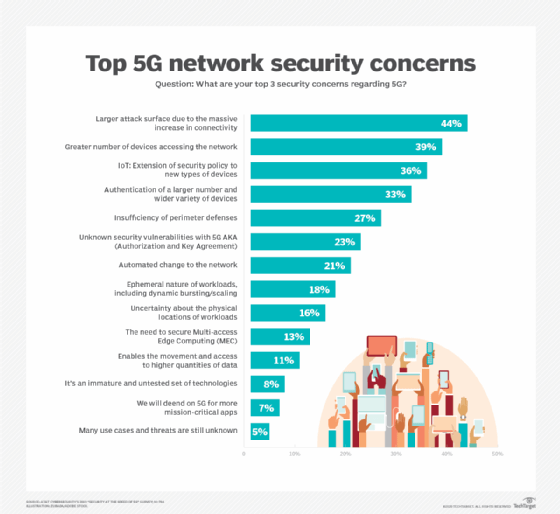

Los encuestados enumeraron lo siguiente como sus principales preocupaciones y desafíos de 5G:

- Una mayor superficie de ataque debido a una mayor conectividad (44%);

- un mayor número de dispositivos que acceden a la red (39%);

- la extensión de las políticas de seguridad a nuevos tipos de dispositivos (36%); y

- la autenticación de una variedad cada vez más amplia de dispositivos (33%).

"Existe una variante en la cantidad de madurez que tienen las organizaciones con respecto a la ciberseguridad y qué tan preparadas están para 5G", dijo Theresa Lanowitz, directora de evangelización de AT&T Cybersecurity.

Theresa Lanowitz.

Theresa Lanowitz.

Las organizaciones que han logrado cultivar una mentalidad de seguridad en primer lugar para sus empresas, donde realizan una higiene de seguridad fundamental sin problemas, son las más maduras y están listas para usar de forma segura tecnologías nuevas y emergentes, según Lanowitz.

Como tal, aconseja a las organizaciones que creen esa cultura, señalando que es un paso crítico para protegerse contra los riesgos de seguridad de la red 5G.

Sin embargo, ese es solo el primer paso, dijeron Lanowitz y otros.

Chan dijo que los CISO también deben trabajar con colegas y usuarios de negocios, así como con proveedores, para asegurarse de que solo seleccionen dispositivos integrados con características relacionadas con la seguridad que cumplan con los estándares establecidos.

"Las empresas deben inspeccionar y certificar dispositivos 5G a través de agencias que establecen estándares, como el Instituto Nacional de Estándares y Tecnología y otras fuentes acreditadas", dijo Chan, y agregó que el marco de seguridad cibernética NIST 5G debe establecerse y seguirse. "Cuando se identifiquen las mejores prácticas de seguridad, habrá protección, detección y mejores respuestas de seguridad".

Chan también recomendó a los CISO que trabajen con sus contrapartes de TI para avanzar en el uso de técnicas de desarrollo de aplicaciones seguras, como DevSecOps, y señaló que "la práctica de crear seguridad durante todo el ciclo de vida del desarrollo y la verificación de los productos terminados es fundamental".

"Dado que se espera que 5G sea impulsado por software, es más importante que nunca integrar la seguridad en el desarrollo de software, hardware y firmware. Los organismos reguladores deben hacer cumplir los requisitos de seguridad máximos o mínimos en todos los entornos y centros de hardware y software 5G", dijo Chan, quien también trabaja en la división de ciberseguridad del Centro de análisis y datos del Comando de desarrollo de capacidades de combate del Ejército de EE. UU., Aberdeen Proving Ground.

Además, los CISO deben avanzar en su implementación de IA, aprendizaje automático y automatización para identificar, detectar y responder al volumen y la velocidad de los ataques, que aumentan rápidamente, dijeron los expertos.

Los ejecutivos de seguridad empresarial también deberían considerar la posibilidad de construir sus propias redes privadas 5G para casos de uso sensibles e incluso entonces separar los elementos más sensibles para garantizar la seguridad.

"Cuando están muy preocupados por los riesgos de seguridad, quieren tener un sistema completamente cerrado que controlen", agregó Antlitz.

Rob Clyde.

Rob Clyde.

La implementación de seguridad de confianza cero también es una necesidad, dado el crecimiento exponencial de los dispositivos conectados y la velocidad de 5G, dijo Rob Clyde de Clyde Consulting LLC, ex presidente de la junta de ISACA, una asociación profesional internacional enfocada en el gobierno de TI, y director de la junta de Titus, una empresa de protección de datos.

"Los firewalls ya no podrán proteger todo, por lo que cada dispositivo debe cuidar su propia seguridad: esa es la naturaleza de la confianza cero", dijo Clyde. "No confíes en nada y valida todo. Ese es todo el cambio de paradigma".