Rawpixel.com - stock.adobe.com

¿Por qué es crítico reducir el dwell time de los ciberatacantes?

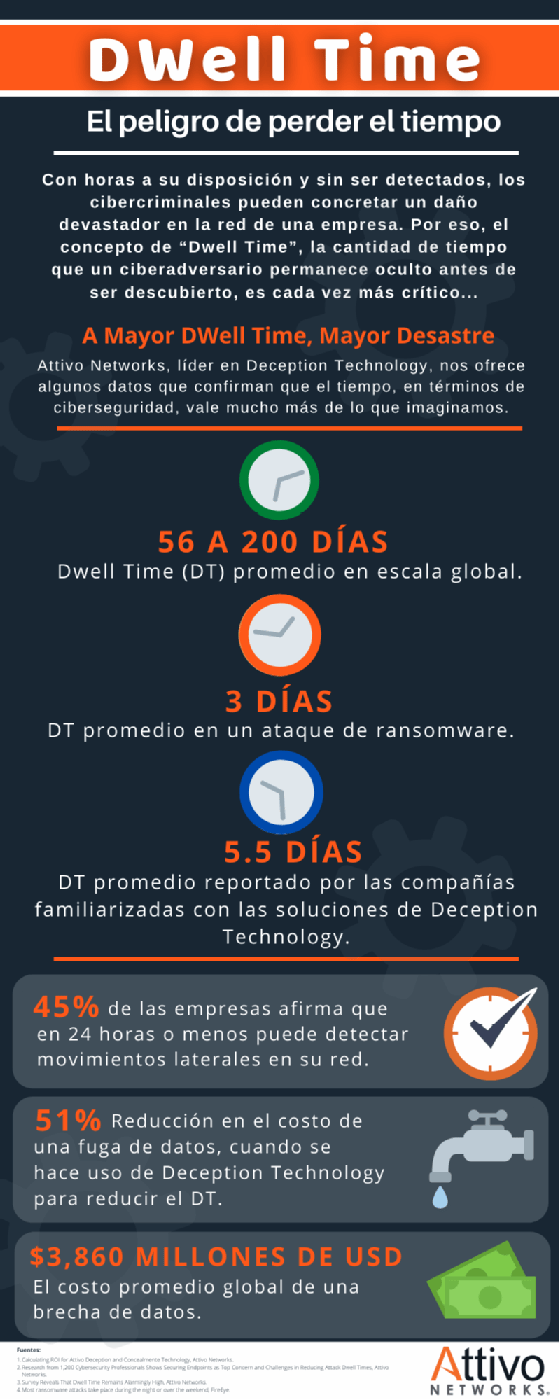

Cinco pasos de Turnkey Consulting para detectar y responder a los ataques oportunamente, y una infografía de Attivo Networks con datos relevantes sobre lo que hacen los atacantes durante el tiempo de permanencia sin ser detectados en una red empresarial.

El concepto de “dwell time”, traducido como tiempo de permanencia, se refiere al periodo que un atacante pasa sin ser detectado en una red empresarial, observando el comportamiento de su blanco para conocer cuáles son los activos más valiosos.

De acuerdo con información de Turnkey Consulting publicada en ComputerWeekly, cuanto más tiempo se tarde en detectar un ataque, peores serán las consecuencias, ya sea que eso signifique que se pongan en peligro mayores cantidades de datos confidenciales, que se roben más fondos o que se produzcan mayores estragos en la infraestructura empresarial y, potencialmente, en los sistemas de socios, proveedores y clientes que han sido infiltrados.

Además, el daño a la reputación de una organización como resultado del ataque será más duradero y más crítico para el negocio. Por eso es fundamental reducir el tiempo de permanencia de los intrusos.

Desde Turnkey recomiendan comenzar con una buena seguridad básica. “Los controles de seguridad fundamentales, como las actualizaciones periódicas de seguridad y parches, la autenticación de dos factores para los inicios de sesión del sistema y la restricción del acceso a la administración, hacen que sea más difícil para un posible pirata informático acceder al sistema, lo que aumenta la probabilidad de que busquen un objetivo más fácil en otro lugar”, se lee en el artículo de ComputerWeekly.

Por ejemplo, reforzar los servidores mediante cifrado, autenticación y firewalls, aplica capas de seguridad más rígidas y los hace menos vulnerables a los ataques. “También reduce la posibilidad de una ‘cadena de muerte’, mediante la cual se inicia una serie de eventos que dan como resultado que la infraestructura de la organización se vea comprometida fatalmente”, dice Simon Persin, autor del artículo.

De acuerdo con Persin, los mecanismos de defensa diseñados específicamente para identificar comportamientos indeseables de manera temprana y con mayor confiabilidad incluyen análisis en tiempo real para descubrir oportunamente a un cibercriminal que se oculta en la red de la empresa, antes de que pueda causar daño. Esa es la esencia y la importancia del concepto dwell time.

Attivo Networks presenta una infografía con algunos datos sobre esta métrica, que toda empresa debe conocer y que los líderes tecnológicos y de seguridad informática deben ligar al impacto al negocio y a la ciberresiliencia.

Sin embargo, es importante reconocer que el riesgo de sufrir una brecha es constante para todas las empresas, incluso para las que cuentan con protecciones. “Evitar una infracción en la medida de lo posible es obviamente clave, pero detectar una violación y estar listo para abordarla de manera rápida y efectiva también es fundamental”, escribió Persin de Turnkey Consulting.

El consultor ofrece una guía de cinco pasos para detectar y responder a los ataques para reducir el dwell time al menor lapso posible:

- Detectar que se ha producido una infracción. Esto requiere instalar y actualizar periódicamente el software de detección adecuado, como las herramientas de gestión de eventos e información de seguridad (SIEM). El objetivo es identificar ataques, emitir notificaciones de advertencia, detener la propagación del ataque (apagando el sistema, de ser necesario), y permitir su investigación.

- Evitar la propagación. Esto requiere que las aplicaciones productivas estén segregadas de los sistemas no productivos o el acceso a que la información confidencial esté restringida a usuarios autorizados únicamente. Esto se puede complementar con la adición proactiva de honeypots de red que tientan a los atacantes a zonas de cuarentena, lo que limita su capacidad para ir a otra parte del sistema.

- Identificar rápidamente el origen de un ataque. La mayoría de los ataques comienzan dentro de la red corporativa, por ejemplo, cuando los empleados insertan un dispositivo USB que no es de confianza. El monitoreo continuo de terminales permite a los administradores identificar rápidamente el origen exacto de la violación, ya sea un servidor externo o la identidad de la computadora portátil. Esta información sobre el endpoint permite que tanto el malware como el comportamiento anormal del usuario se detecten más rápidamente. Las organizaciones pueden reducir el tiempo de permanencia y proporcionar evidencia forense que aplica el contexto y protege otros sistemas de la organización.

- Involucrar y educar a los usuarios. La ciberdefensa de alta tecnología solo es efectiva si los usuarios comprenden el riesgo creciente que representan las amenazas avanzadas para la organización. Los programas educativos ayudan a obtener una mayor aceptación de los usuarios finales, quienes podrán identificar los signos de una infracción e informarlo de manera efectiva a los administradores, lo que puede reducir drásticamente el tiempo de permanencia del ataque y así minimizar el riesgo de interrupción.

- Utilizar comportamientos pasados para predecir ataques futuros. Una vez dentro de la red, los atacantes externos pueden hacerse pasar por una fuente interna y, por lo general, no se pueden distinguir de los usuarios legítimos. Sin embargo, analizar el comportamiento de un hacker y las rutas tomadas a través del sistema durante ataques anteriores deja pistas vitales, lo que permite a los profesionales de seguridad predecir su actividad futura y prepararse para anticipar, identificar y aislar la próxima brecha.