lolloj - Fotolia

IoT en las sombras representa una amenaza creciente para la seguridad de la red

Sin políticas y un inventario visible de la tecnología de IoT entrante, las organizaciones ponen su red y sus datos en riesgo de acceso no autorizado a dispositivos intrínsecamente inseguros.

Los líderes empresariales implementan millones de dispositivos cada año para construir sus implementaciones de IoT, pero no son los únicos que se conectan a las redes corporativas. Los empleados también implementan una asombrosa cantidad de dispositivos inteligentes en el lugar de trabajo, muchos de los cuales no están autorizados para su uso. Esta tendencia, conocida como IoT en las sombras o shadow IoT, pone en riesgo a las organizaciones.

IoT en las sombras, al igual que TI en las sombras (shadow IT), crea un riesgo de seguridad porque no hay visibilidad de los dispositivos por parte de los departamentos de TI y seguridad de TI, y lo que no se puede ver no se puede monitorear ni proteger.

«Representa una seria amenaza para las organizaciones, ya que proporciona un vector a través del cual el tráfico malicioso puede pasar fácilmente sin ser detectado», dijo Michela Menting, directora de investigación de seguridad digital de la firma de asesoría de mercado tecnológico ABI Research.

El uso de tecnología no autorizada no es nada nuevo para los ejecutivos de TI y seguridad, que han competido durante décadas con las TI en las sombras. Los expertos definen TI en la sombra como la implementación y el uso de hardware y software que no ha sido autorizado o aprobado por el departamento de tecnología, ni examinado por el equipo de seguridad.

IoT en las sombras amplía el desafío al que se enfrentan los líderes de TI y seguridad. Deben equilibrar el apoyo a la tecnología que facilita el trabajo de los trabajadores y la protección contra las amenazas a la ciberseguridad.

Andrew Howard.

Andrew Howard.

«A menudo, es bastante fácil para las personas agregar dispositivos conectados a internet o redes de dispositivos a las redes corporativas sin el conocimiento o la aprobación de TI. Por lo general, los usuarios agregan estos dispositivos para su conveniencia personal o para ayudarlos a hacer su trabajo, sin comprender que están potencialmente agregando riesgo al entorno empresarial. La gran mayoría de estos dispositivos no son seguros por diseño», dijo Andrew Howard, CEO de Kudelski Security, una compañía global de ciberseguridad.

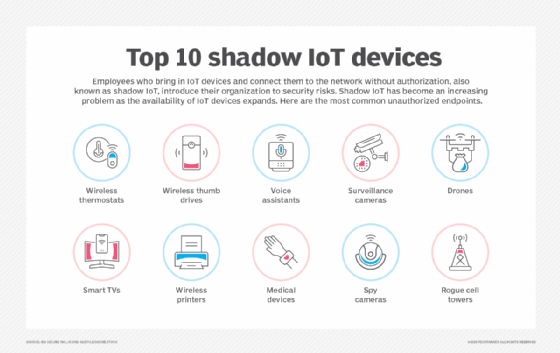

En el informe de la firma de seguridad y automatización de TI Infoblox What is Lurking on Your Network: Exposing the threat of shadow devices, los investigadores encontraron que los tipos más comunes de dispositivos de IoT en las sombras son rastreadores de actividad física; asistentes digitales, como Alexa de Amazon; televisores inteligentes; dispositivos de cocina inteligentes, como microondas conectados; y consolas de juegos, como Xbox y PlayStation.

Otros dispositivos de IoT en la sombra podrían incluir impresoras inalámbricas, termostatos inalámbricos y cámaras de vigilancia, que el departamento de instalaciones o los trabajadores pueden instalar fácilmente sin profesionales de TI o de seguridad.

Anthony James.

Anthony James.

Algunas organizaciones también encuentran que los empleados conectan altavoces inteligentes, luces conectadas y hardware Raspberry Pi. La Raspberry Pi es una pequeña computadora de placa única que los propietarios pueden configurar para realizar cualquier cantidad de tareas, dijo Anthony James, vicepresidente de marketing de productos de Infoblox.

«Se reduce más a los artículos personales que la gente está conectando, dispositivos que no requieren mucha experiencia técnica», agregó James. «Todas esas cosas que tienen una dirección IP y se han convertido en un gran punto ciego para muchas organizaciones».

Los relojes inteligentes y los aparatos conectados pueden parecer inocuos, pero los expertos enfatizan que IoT en las sombras representa un riesgo significativo para las organizaciones.

Una de las principales preocupaciones es la falta frecuente de seguridad integrada en los propios dispositivos.

Michela Menting

Michela Menting

«Muchos dispositivos de IoT carecen de funcionalidades de seguridad básicas, ya sea seguridad de hardware integrado o software de seguridad debido a la baja capacidad, los bajos recursos informáticos [o] la batería limitada. Esto significa que pueden ser fácilmente subvertidos o interceptados», dijo Menting.

Los hackers pueden utilizar la falta de seguridad integrada como una entrada a las redes corporativas, donde la escalada de privilegios les otorga un acceso más restringido a información más confidencial.

La vulnerabilidad y el aumento general en la cantidad de dispositivos de IoT atraen aún más los esfuerzos de los malos actores para manipular o atacar dispositivos para redes de bots y ataques de denegación de servicio o de denegación de servicio distribuido, dijo Menting.

Este no es un escenario hipotético; tales ataques ya ocurren. Los hackers pudieron robar 10 GB de datos de un casino norteamericano en 2017 después de obtener acceso a redes corporativas a través de un acuario de peces conectado a internet.

Los expertos esperan que la cantidad de ataques dirigidos a IoT, así como la sofisticación de esos ataques, aumente a medida que aumenta la cantidad de dispositivos conectados. En su informe de 2020 sobre IoT en la empresa, ThreatLabZ, la división de investigación de la organización de seguridad en la nube Zscaler, detalló el aumento tanto del IoT en las sombras como del riesgo de ataque. Los intentos de malware bloqueados fueron de 14.000 por mes a principios de 2020, frente a las 2.000 piezas de malware basado en IoT en mayo de 2019, un aumento de siete veces en menos de un año.

Protección contra las amenazas de IoT en las sombras

Los líderes de TI y seguridad no son impotentes contra la IoT en las sombras o los hackers que se dirigen a los dispositivos conectados. Los expertos recomiendan que las organizaciones controlen el riesgo que plantean los dispositivos no autorizados con políticas a seguir para las personas, los procesos y la tecnología.

«La visibilidad es el primer paso para la prevención o la solución de un problema de IoT en la sombra. Las organizaciones deben comprender qué dispositivos están conectados a sus redes antes de poder abordar el desafío de manera efectiva», dijo Howard.

Los líderes de seguridad y TI de la empresa deben determinar qué políticas deben regir los dispositivos que se conectan a las redes de la organización. También deben crear un inventario de dispositivos conectados a la red mediante el uso de tecnologías como herramientas de administración de direcciones IP. Luego, pueden utilizar la inteligencia de amenazas y la automatización para hacer cumplir las políticas y protegerse contra los hackers.

La organización debe basarse en la seguridad y la gestión eficaz desde el principio. Hay herramientas enfocadas en IoT en el mercado que permiten la visibilidad y brindan un contexto de cuánto riesgo representa un dispositivo IoT en particular, dijo Howard.

Las organizaciones pueden desarrollar y aplicar un enfoque basado en políticas para aislar o bloquear dispositivos de TI e IoT desconocidos que intentan conectarse a redes corporativas. De esta manera, muchas organizaciones pueden aprobar conexiones de dispositivos desconocidos, pero solo a un segmento de red específicamente para dispositivos que no son de confianza y que no tienen acceso a recursos corporativos.