Incluso con un mapa de ruta, el modelo de confianza cero es un proceso continuo

Adoptar un entorno de confianza cero fue el movimiento correcto para GitLab, según la ex jefa de seguridad de la compañía, pero puede no ser adecuado para todas las empresas.

Kathy Wang tuvo un desafío importante cuando asumió el rol máximo de seguridad en GitLab: Descubrir cómo fortalecer una empresa que no tenía parámetros para proteger.

Wang dijo que cuando se convirtió en jefa de seguridad de la compañía en 2017, sabía que un programa de seguridad convencional no funcionaría con una base de empleados que era 100 % remota. Ella optó por implementar un modelo de confianza cero porque era la forma más efectiva de defender una red que no tenía fronteras y al mismo tiempo permitía a los trabajadores el acceso que necesitaban.

«Nuestros usuarios de todo el mundo trabajaban en un entorno [de software como servicio]. Eso requería una estrategia de defensa diferente al modelo basado en el perímetro que utilizan la mayoría de las empresas», dijo Wang. «Simplemente creíamos que cada host y activo en la red necesita protección».

La hoja de ruta de confianza cero

Wang entró en GitLab ya familiarizada con el modelo de confianza cero, después de haber seguido la publicitada implementación de Google de este enfoque. Dijo que GitLab, como una empresa nativa de la nube, parecía un fuerte candidato para la filosofía de vanguardia, pero también sabía que había mucho trabajo por hacer para llevar a GitLab a un entorno de confianza cero.

«La confianza cero es un proceso», agregó, «por lo que nunca se hace».

Ella comenzó el proceso clasificando los datos de la compañía en cuatro categorías: el rojo era el más sensible, el naranja, el amarillo y el verde eran la información pública. «Eso nos dio una buena comprensión de lo que teníamos que proteger», explicó.

Cuando esto se hizo, su equipo construyó una hoja de ruta para implementar un modelo de confianza cero. La hoja de ruta incluía líneas separadas para implementar cero confianza para cada uno de los tres segmentos:

- Datos almacenados y procesados por GitLab como parte de su servicio SaaS.

- Los activos de los usuarios, como las computadoras portátiles de los empleados, utilizados para acceder a los datos.

- La infraestructura de back-end que soporta el negocio, todo lo cual era administrado por terceros.

A partir de ahí, Wang identificó oportunidades que se superponían a las tres áreas para acelerar la adopción, minimizar el costo y maximizar los beneficios.

Kathy Wang

Kathy Wang

«No todas las soluciones funcionarían en las tres hojas de ruta, pero tratamos de implementar primero las soluciones que funcionarían en más de una», explicó.

Por ejemplo, las tres líneas exigían el uso del inicio de sesión único para la gestión de identidad y acceso, por lo que Wang comenzó allí, implementando una solución de inicio de sesión único de Okta que regiría el acceso a través de los tres segmentos.

El equipo de seguridad de Wang también implementó la plataforma de análisis de seguridad potenciada por Osquery de Uptycs para ayudarlos a construir una base de datos de activos que pudiera identificar o confiar en todos los atributos de un servidor o host antes de permitir el acceso, otro elemento clave de un modelo de confianza cero. Wang dijo que este movimiento apoyó la confianza cero en los dos primeros grupos en la hoja de ruta de GitLab.

El equipo de seguridad de GitLab también implementó una solución de segundo factor universal (U2F) de YubiKey.

Wang, quien dejó GitLab en 2019, después de dos años como jefa de seguridad, reconoció que pasar a un modelo de confianza cero conlleva desafíos. Por ejemplo, Wang y su equipo tuvieron que tener cuidado para garantizar que la implementación de nuevas medidas de seguridad, como el inicio de sesión único, no interrumpiera los flujos de trabajo. El equipo de Wang planeó implementaciones en fases pequeñas para minimizar el potencial de interrupciones. También promovió los beneficios de la confianza cero en toda la empresa para obtener la aceptación, algo que fue particularmente valioso cuando necesitaba que los usuarios tomaran medidas adicionales para ayudar a verificarse a sí mismos antes de obtener acceso.

Mayor adopción de la confianza cero

Más líderes de seguridad están comprando el concepto de confianza cero. El Informe de progreso de confianza cero 2020 de la compañía de software Pulse Secure encontró, en su encuesta a 400 tomadores de decisiones de seguridad cibernética, que el 72 % de las organizaciones planean evaluar o implementar capacidades de confianza cero en cierta capacidad en 2020. Alrededor del 43 % tiene proyectos planificados y el 29 % tiene un modelo de confianza cero o un proyecto para esto en marcha.

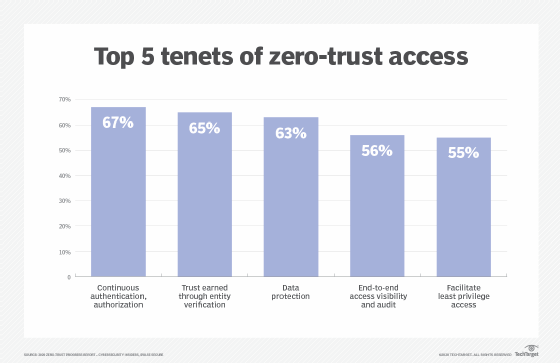

El informe identifica además las capacidades de confianza cero que las organizaciones consideran más convincentes, que incluyen:

- Autenticación/autorización continua (67 %)

- Confianza obtenida a través de la verificación del usuario/dispositivo/infraestructura (65 %)

- Protección de datos (63 %)

- Visibilidad de acceso de extremo a extremo (56 %)

- Facilitar estrategias de acceso con privilegios mínimos (54 %)

- Política de acceso granular centralizada (46 %)

- Segregación de recursos (44 %)

- Ninguna distinción de confianza entre redes internas y externas (39 %)

A pesar de la promesa, y la moda, en torno al enfoque de confianza cero, Wang no lo ve como un modelo único e independiente para asegurar una empresa.

«La confianza cero, si se implementa bien y cuidadosamente, cubrirá muchas bases, pero no es lo único que debe hacer», dijo. «La seguridad es personas, procesos y tecnología. Si no tiene un personal lo suficientemente grande como para armar esto, si no tiene el presupuesto para llevar esto a escala, eso es un problema. La seguridad siempre se trata de capas».

Otros ofrecieron una perspectiva similar.

Gartner, la firma de asesoría e investigación tecnológica, incluye la confianza cero como parte de su Evaluación continua de confianza y riesgo adaptativo.

Neil McDonald

Neil McDonald

«Lo llamamos un enfoque estratégico, una forma de pensar sobre la evolución de la seguridad donde todo está en constante cambio», dijo el analista de Gartner, Neil MacDonald.

Él dijo que las organizaciones deberían ver el modelo de confianza cero, con su filosofía subyacente de que nada accede a nada hasta que se verifique su identidad, como punto de partida, sino que también deben implementar procesos para vigilar los activos una vez que estén en la red.

«La seguridad no puede ser un conjunto de puertas de una sola vez; la seguridad tiene que ser continua todo el tiempo», explicó. Por ejemplo, la gestión de identidad y acceso es una puerta, pero luego el análisis de comportamiento de usuarios y entidades, con su uso de análisis para monitorear las acciones de los usuarios, proporciona un elemento de monitoreo continuo.

Aunque los estudios muestran que la mayoría de los líderes de seguridad están considerando al menos las capacidades de confianza cero, MacDonald dijo que el movimiento hacia un modelo de confianza cero y el monitoreo continuo es, en sí mismo, un proceso continuo.

«Este es un viaje de introducción gradual a la confianza cero, especialmente cuando los dispositivos heredados están involucrados», dijo. «No se puede simplemente encender un interruptor de luz. Es [trabajo] duro, y es por eso que llevará años».