fabioberti.it - stock.adobe.com

Guía para prevenir phishing y ransomware de coronavirus

Los actores maliciosos se están aprovechando de los temores del coronavirus para causar estragos en la ciberseguridad. Consulte nuestra guía para obtener información sobre las amenazas de phishing y ransomware y cómo detenerlas.

Las pandemias, como la que estamos enfrentando actualmente, presentan la oportunidad perfecta para que los actores malintencionados amenacen a las organizaciones y usuarios con ataques de ciberseguridad. El phishing y el ransomware con temática de coronavirus han surgido como desafíos de seguridad a los que los profesionales de la seguridad deben poder responder y prevenir rápidamente. Incrustados en esta guía hay enlaces que lo ayudarán a aprender más sobre cómo identificar y lidiar con las últimas amenazas de ciberseguridad de COVID-19.

Impacto del coronavirus en la ciberseguridad

COVID-19, la enfermedad que resulta del nuevo coronavirus, se está utilizando como señuelo para ataques de phishing y ransomware relacionados con la pandemia. Desde que comenzó el brote en China a fines de 2019, el malware con temática de coronavirus ha causado estragos en la seguridad de la red y de los usuarios, tanto que los miembros de la comunidad de seguridad de la información formaron una coalición de voluntarios de muchas industrias para monitorear, analizar y bloquear el tema de la pandemia global. amenazas.

Los profesionales de la seguridad están analizando específicamente el ransomware, que es un subconjunto de malware que bloquea los datos en la computadora de la víctima hasta que se paga un rescate. Los atacantes suelen utilizar el cifrado para bloquear el acceso a la información y exigir el pago en una moneda virtual, como bitcoin. El phishing es una estrategia para atraer a los usuarios con correos electrónicos dirigidos o campañas de desinformación para que renuncien a sus credenciales o hagan clic en un enlace, desencadenando un ransomware u otro ataque de malware.

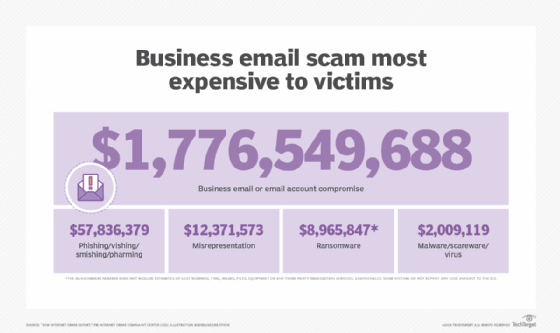

Abordar la amenaza del malware puede resultar una tarea costosa para empresas e individuos. El FBI informó que, entre el otoño de 2013 y 2019, aproximadamente $ 144,35 millones de dólares en pagos de ransomware se realizaron específicamente en bitcoin.

El ransomware ha aumentado drásticamente desde que apareció COVID-19, incluido un aumento del 148% en marzo, en comparación con febrero. Los ataques han incluido el robo de información financiera, información personal valiosa o convertir una computadora en un zombi de la minería criptográfica, según los datos recopilados por VMware Carbon Black.

La naturaleza global del coronavirus significa que su impacto será generalizado y duradero como uno de los tipos de ciberataques, si no el más grande, en torno a un solo tema. Las industrias de salud, manufactura y farmacéutica se encuentran entre las industrias más atacadas, junto con las instituciones educativas y los gobiernos municipales, estatales y locales.

Como se explicó en el podcast "Risk & Repeat", los malos actores se están volviendo más eficientes en el uso de URL maliciosas, señuelos y campañas de desinformación para provocar ataques de ransomware y phishing.

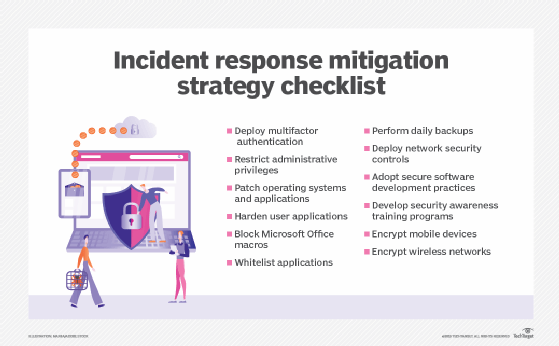

Las cepas de malware son cada vez más dañinas y se adaptan a usuarios específicos, y los actores maliciosos esperan objetivos de alta calidad frente a un gran volumen de ataques. Como resultado, los profesionales de la seguridad de la información deben ser capaces de reconocer los tipos de ataques que se avecinan y tener políticas y procedimientos de seguridad de correo electrónico y redes mejorados, una sólida gestión de riesgos y estrategias de respuesta a incidentes, y una base de usuarios bien informada y con conocimientos.

Cómo reconocer las estafas de phishing y los ataques de ransomware

Los correos electrónicos de phishing vienen en todas las variedades: piden a los destinatarios que hagan clic en un enlace malicioso, presentan archivos adjuntos que enmascaran el malware o simplemente buscan una respuesta para comenzar a recopilar información. Un investigador de seguridad relató su experiencia con un phisher que utilizó un correo electrónico que parecía ser del supervisor del investigador para intentar un ataque malicioso.

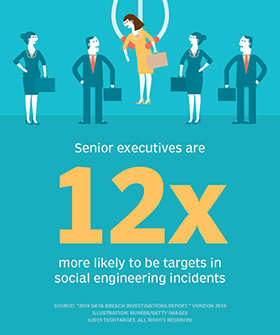

Las estafas de phishing tienen una jerga establecida, incluido el spear phishing (el tipo de ataque que experimentó el investigador de seguridad) donde la suplantación de correo electrónico parece provenir del administrador de un usuario u otra entidad conocida. El objetivo es adquirir información crítica, como secretos comerciales o información del cliente, por lo que la respuesta del usuario inicia la construcción de relaciones. La pesca de ballenas se refiere a las estafas de phishing que se dirigen a miembros de la alta dirección.

Las tácticas en las estafas de phishing se basan en gran medida en la ingeniería social, donde se engaña a un humano para que haga algo como hacer clic en un enlace, colocar el cursor sobre una imagen, responder al mensaje u ofrecer información personal o corporativa. En lugar de tener que utilizar la fuerza bruta para infiltrarse en los sistemas, los hackers solo tienen que convencer a los usuarios para que renuncien involuntariamente a sus credenciales o liberen malware que pueda registrar las pulsaciones de teclas y cometer otras actividades maliciosas.

Casi todos los ciberataques dependen de la interacción humana para funcionar: el 99%, según un informe de la empresa de seguridad Proofpoint. Más adelante, en esta guía, aprenderá a informar a los usuarios sobre su función para detener las amenazas.

El phishing como servicio ha surgido como una plataforma alternativa para que los atacantes alojen enlaces maliciosos. Estos servicios basados en la nube, que son atractivos tanto para los ciberdelincuentes aficionados como para los experimentados, ofrecen kits para ayudar a los phishers a desarrollar métodos de ataque evasivos, como el bloqueo de inspección, la codificación de caracteres HTML y la ocultación de URL en archivos adjuntos.

Una vez que se libera el malware, incluido el ransomware, puede resultar devastador. Por ejemplo, un ataque de malware contra una red de consultorios pediátricos en Boston paralizó tanto la infraestructura que los pacientes se vieron obligados a reprogramar sus citas. Si bien los administradores del sistema pudieron poner en cuarentena las máquinas afectadas, llevó tiempo restaurar completamente las operaciones.

Los hackers del coronavirus se están aprovechando de las búsquedas de conocimiento de los usuarios y sus temores sobre COVID-19 para enviar correos electrónicos nefastos que pretenden ser de fuentes confiables, como la Organización Mundial de la Salud y los Centros para el Control y la Prevención de Enfermedades. Algunos hackers adjuntan archivos maliciosos con temática pandémica disfrazados en formatos PDF, DOCX y MP4. Otros incrustan un enlace o una imagen maliciosa en el correo electrónico que, cuando se hace clic, instalará troyanos o registradores de pulsaciones de teclas para rastrear y recopilar credenciales.

A los expertos les preocupa que el intenso interés de los usuarios en la información pandémica los lleve directamente a trampas de ransomware, aumentando el riesgo de seguridad personal a seguridad organizacional.

El phishing móvil abre a los usuarios a una gama aún más amplia de amenazas. Por ejemplo, cuando los empleados viajan, intentan encontrar una conexión Wi-Fi sólida mediante la búsqueda de redes disponibles. Iniciar sesión en un punto de acceso malicioso podría llevarlos directamente a una trampa de malware.

Cómo la seguridad de la red y un mejor respaldo de los datos previenen las amenazas

La seguridad de la red juega un papel fundamental en la prevención, detección y mitigación de ciberataques con temática pandémica.

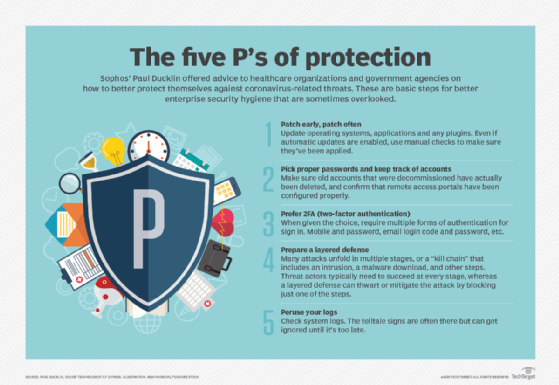

Configurar su red para una mejor postura en caso de que los actores malintencionados intenten atacar su red no es tan difícil. Estas son algunas reglas básicas:

- Parche su red y asegúrese de que todo el software esté actualizado.

- Implemente herramientas de malware avanzadas que se ocupen de las amenazas basadas en la nube y sin firma. También deben tener capacidades de bloqueo, monitoreo y listas blancas.

- Discuta una estrategia de copia de seguridad que pueda mitigar el daño si sus datos son encriptados y retenidos para pedir un rescate.

- Segmente su red para asegurarse de que un ataque no acabe con toda su empresa.

- Bloquee sus puntos finales y haga cumplir las políticas de seguridad mediante firewalls y otros controles de seguridad.

- Separe las credenciales adjuntas al almacenamiento de red para que, incluso si la red está comprometida, el almacenamiento no lo esté y la recuperación sea posible a partir de una copia de seguridad.

- Evalúe sus vulnerabilidades desde la perspectiva del phishing y el ransomware. Documente sus hallazgos y trabaje para aliviar los puntos débiles.

La supervisión de las métricas de rendimiento, como el tiempo medio de detección y el tiempo medio de reparación, es otra forma en que los equipos de seguridad pueden ayudar a prevenir ciberataques. Asegúrese de revisar, incluidas las pruebas, sus políticas y procedimientos de seguridad. Por último, capacite a los miembros del equipo de ciberseguridad sobre todos los recursos de mitigación de seguridad disponibles para ellos.

No se sorprenda si los métodos tradicionales de detección de malware tienen dificultades para mantenerse al día con las amenazas emergentes, como las ciberamenazas relacionadas con una pandemia. Los actores maliciosos han demostrado ser expertos en la ofuscación, lo que requiere que los equipos de seguridad piensen más allá de la detección de malware basada en hash o en firmas.

También necesita repensar los sistemas tradicionales de ciberseguridad basados en hardware que protegen a los empleados cuando están en las instalaciones porque, para la mayoría de las organizaciones, los perímetros de la red han desaparecido. En lugar de eso, debe instituir la seguridad móvil, incluida la autenticación multifactor, que siga a los empleados a donde quiera que vayan, incluso a casa durante las pandemias. Las protecciones que implemente deben abordar la gran cantidad de datos a los que los empleados tienen acceso desde sus ubicaciones remotas.

Un modelo de confianza cero ayuda a las empresas a mantenerse alertas durante la transición a una fuerza laboral mayoritariamente remota. Una organización puede usar la confianza cero para ver todos los metadatos asociados con los correos electrónicos entrantes y salientes, y luego crear mecanismos de detección de amenazas y mitigación automatizados en torno a eso.

Procesos de recuperación de ransomware y copia de seguridad

Una forma de disminuir el impacto de un ataque de ransomware es asegurarse de que sus procesos de respaldo y recuperación sean de primera categoría. Sin embargo, tener copias de seguridad es solo la mitad de la batalla. Las organizaciones deben realizar pruebas periódicas de sus procedimientos de recuperación. Como parte de esto, asegúrese de que su organización tenga el ancho de banda adecuado para respaldar las copias de seguridad priorizadas para la recuperación.

Todo esto debería ser parte de su plan de respuesta a incidentes de ransomware. Un ejercicio de mesa centrado en probar la respuesta de su organización a un ciberataque también debería ser un requisito. Tenga en cuenta las herramientas de seguridad y almacenamiento que tienen funciones de prevención, bloqueo o recuperación de ransomware. Después del ejercicio, evalúe qué tan bien pudo recuperarse a un buen estado conocido y trabaje para eliminar los obstáculos que encontró.

Si el proceso de recuperación no funciona, entonces aguardan decisiones difíciles. O paga el rescate, reconstruye los sistemas o presenta un informe ante los comités de supervisión internos o las autoridades gubernamentales. Ninguna de estas opciones es ideal, y cada una tiene sus pros y sus contras a considerar.

Las organizaciones también deben tener en cuenta los peligros del almacenamiento en la nube, que no son inmunes a las amenazas de ransomware. Los equipos de seguridad deben preguntar a sus proveedores sobre sus estrategias de prueba, evaluación y actualización para prevenir ciberataques. Específicamente, las organizaciones querrán conocer sus planes de detección, cuarentena y eliminación de ransomware.

Las preguntas que hacer incluyen las siguientes:

- ¿Qué herramientas están usando?

- ¿Cuál es la tasa de detección?

- ¿Cuál es la tasa de pérdida de archivos?

- ¿Qué tan rápido detectan estas herramientas el ransomware?

- ¿Cuál es su postura de defensa en profundidad?

Seguridad del correo electrónico y COVID-19

El spear phishing tiene un subconjunto aún más nefasto: el spear phishing evasivo. Los dos se diferencian en que los atacantes dedican más tiempo y recursos a investigar y recopilar inteligencia para asegurarse de que sus esfuerzos no sean detectados. Por ejemplo, los spear phishers a menudo usan una dirección de correo electrónico de un solo uso y sus mensajes a veces se envían desde un sistema, como un socio de la cadena de suministro, para lograr credibilidad. Sus tipos de archivo típicos son documentos de Microsoft Office o PDF de generación anterior. Desafortunadamente, las herramientas de seguridad del correo electrónico disponibles en el mercado hoy en día no pueden detectar ataques de spear phishing evasivos.

Dicho esto, siempre es una buena política tomar precauciones con el correo electrónico. Kevin Tolly, del servicio de pruebas y validación de terceros The Tolly Group, recomendó revisar las configuraciones existentes, fortalecer los inicios de sesión para proteger las credenciales, verificar las redes de inteligencia de amenazas, utilizar la inteligencia del buzón de correo y realizar inspecciones de enlaces profundos, entre otros procesos.

Las puertas de enlace de seguridad del correo electrónico son útiles para evitar que los mensajes de correo electrónico que no cumplan con las normas lleguen a sus destinos. Las puertas de enlace existen en muchos formatos diferentes, incluso como servidor, dispositivo de hardware en el sitio, dispositivo virtual en el sitio, servicio basado en la nube y un híbrido entre el sitio y la nube. Proporcionan capacidades de detección y prevención más sofisticadas que las herramientas antivirus o antiphishing heredadas.

Formación en concientización del usuario

Los ataques de phishing y ransomware con temática pandémica ponen de relieve la necesidad de una mayor conciencia de los usuarios. Los actores malintencionados usan señuelos que se aprovechan de los miedos y la sed de información de las personas sobre COVID-19 y su impacto. Algunos correos electrónicos incluso se aprovechan de los usuarios al prometer actualizaciones sobre la entrega de cheques de estímulo y otros problemas económicos relacionados con el brote.

Desde el día en que comienzan con la organización, los usuarios deben recibir formación sobre los conceptos básicos de cómo reconocer y evitar los ataques de phishing. Los equipos de seguridad de la información deben recordar estas mejores prácticas:

- Nunca responda a un mensaje sospechoso ni haga clic en sus archivos adjuntos o enlaces.

- Nunca confíe en un correo electrónico que solicite información personal, corporativa, financiera o de otro tipo.

- Nunca copie y pegue enlaces de correos electrónicos sospechosos.

- Nunca haga clic en URL abreviadas que no sean de confianza, ya que podrían estar enmascarando un enlace a malware.

- Siempre busque errores tipográficos porque muchos correos electrónicos de phishing contienen errores gramaticales y palabras mal escritas.

- Verifique siempre la dirección del remitente y, si no la reconoce, tenga cuidado.

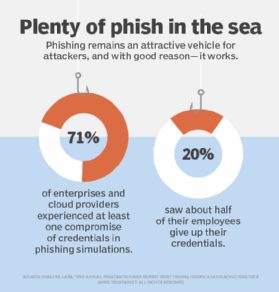

Las organizaciones pueden ampliar sus advertencias realizando pruebas que simulan un ataque de phishing. Los resultados muestran qué usuarios responden al señuelo y proporcionan un punto de participación para ayudarlos a comprender la gravedad de la amenaza.

Una campaña de phishing interna es una parte importante de su capacitación de concienciación sobre seguridad para alertar a los usuarios sobre el peligro que presentan los ciberdelincuentes. Hay herramientas gratuitas disponibles en línea, pero los productos y servicios de phishing de pago ofrecen más valor. Un enfoque en la formación de concientización sobre la seguridad es utilizar un dominio de correo electrónico similar al dominio de su organización para ver si los usuarios perciben la pequeña diferencia. También puede inyectar errores ortográficos y gramaticales para resaltar los signos típicos de un correo electrónico de phishing y mostrar a los usuarios cómo estar atentos a los mensajes sospechosos.

Los actores maliciosos siempre se aprovecharán de las pandemias y otros eventos extremos para obtener alguna recompensa de los usuarios y las organizaciones. Pero seguir las mejores prácticas de gestión de la ciberseguridad que se enumeran a lo largo de este artículo ayudará a mitigar el éxito de los malos actores.