kalafoto - Fotolia

Mejores prácticas para el monitoreo del tráfico VPN

Las VPN siguen siendo una parte fundamental de muchas estrategias de acceso remoto de las empresas. Los equipos de redes que supervisan el tráfico de las VPN deben tener en cuenta factores como el uso de las aplicaciones y la sobrecarga.

Durante muchos años, las redes privadas virtuales, o VPN, han sido la tecnología más utilizada para el acceso remoto a los recursos de TI. Los routers optimizados para VPN se conectan a internet y establecen un túnel entre el dispositivo de envío y el de destino, que también tiene un dispositivo compatible con VPN.

La pandemia de COVID-19 impulsó el uso del acceso remoto a niveles significativos, ya que un gran número de empleados, contratistas y otras personas comenzaron a trabajar desde casa o desde oficinas alternativas. A pesar de la disponibilidad actual de tres vacunas diferentes para el coronavirus, es probable que la mayoría de la gente siga trabajando a distancia durante algún tiempo.

La demanda de VPN y otras tecnologías de acceso remoto significa que, entre otras cosas, el uso del ancho de banda ha aumentado drásticamente con respecto a los niveles anteriores a la pandemia. Este aumento de la demanda significa que los profesionales de la red deben supervisar y analizar cuidadosamente los niveles de uso del ancho de banda para garantizar que esté disponible para todos los usuarios y que los dispositivos que utilizan un ancho de banda excesivo puedan ser identificados y ajustados según sea necesario.

Este artículo examina las mejores prácticas para supervisar el tráfico VPN y analiza por qué es una actividad esencial. Proporciona detalles sobre lo que los equipos deben supervisar, como los detalles de la conexión, el uso de aplicaciones, los plazos y tipos de tráfico, la sobrecarga, el ancho de banda, la capacidad y más. También examina cómo los equipos de red pueden integrar la supervisión de VPN con las estrategias de seguridad de la red.

Qué hacen los sistemas de monitorización de redes

Los sistemas de monitorización de redes realizan muchas funciones, entre ellas las siguientes:

- examinar y analizar el tráfico de la red según reglas preestablecidas y definidas por el usuario;

- analizar el ancho de banda por aplicación, protocolo y grupos de direcciones IP;

- identificar la capacidad del tráfico de red, los patrones de tráfico, la sobrecarga, la latencia y el rendimiento;

- identificar y mitigar los dispositivos y aplicaciones que utilizan un ancho de banda excesivo;

- recibir notificaciones cuando el uso de la red supere los umbrales establecidos;

- identificar a los usuarios de gran ancho de banda y restringir sus actividades;

- detectar, diagnosticar y resolver problemas de rendimiento de la red;

- hacer un seguimiento del tiempo de respuesta, la disponibilidad y el tiempo de actividad de los routers, switches y otros dispositivos; y

- mostrar los datos de rendimiento en paneles y otras representaciones visuales.

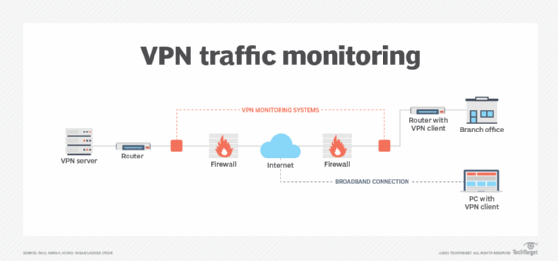

En el siguiente diagrama, tanto una oficina remota como un usuario remoto utilizan VPN para conectarse a un centro de datos de la sede central para acceder a los recursos de información de la empresa. El sistema de supervisión de la red puede supervisar los dispositivos y el tráfico de la red tanto en el centro de datos como en la oficina remota. También puede supervisar al usuario remoto examinando el tráfico de datos a través de internet. Las direcciones IP identifican cada ubicación y usuario remoto y son utilizadas por el sistema de monitorización para analizar la actividad del tráfico.

Importancia y ventajas de la supervisión de la red

El análisis y la gestión del tráfico de red garantizan que las organizaciones aprovechen al máximo su ancho de banda. Con los datos de rendimiento de la red en tiempo real, es más fácil responder de forma proactiva a los problemas que causan ralentizaciones e interrupciones en la red. Aunque es bueno obtener datos sobre el rendimiento de la red, es aún más importante gestionar los dispositivos conectados a ella. Con los sistemas adecuados de supervisión y control de la red, es posible reducir el tráfico extraño, la latencia de la red, la congestión y la pérdida de paquetes en la red.

Los dispositivos de supervisión de la red ayudan a identificar quién utiliza el ancho de banda de la red. Los datos sobre el uso del ancho de banda son fundamentales para mantener una velocidad de red óptima. Para evitar las quejas de los usuarios sobre la lentitud de los tiempos de respuesta y otros problemas de rendimiento, los equipos de red deben identificar primero a los usuarios con un gran ancho de banda de red. Los cuellos de botella del ancho de banda pueden resolverse más fácilmente gestionando esos usuarios.

Los dispositivos de supervisión necesitan analizar muchos protocolos de red diferentes y datos de características –como el Protocolo Simple de Gestión de Redes (SNMP), NetFlow, J-Flow, sFlow, NetStream y la Exportación de Información de Flujo IP– que están incorporados en la mayoría de los routers. Al examinar los datos de estas métricas, los equipos pueden identificar a los usuarios, las aplicaciones y los protocolos que utilizan un ancho de banda excesivo antes de gastar dinero en recursos innecesarios.

La optimización de los recursos de red con sistemas de supervisión y control puede mantener los costos de la red bajo control al minimizar la necesidad de ancho de banda, canales de acceso, routers y conmutadores adicionales. Otra ventaja de la supervisión eficaz de la red es que las aplicaciones de misión crítica tendrán el ancho de banda que necesitan para un rendimiento óptimo.

Características de los dispositivos de monitorización de VPN

Como se ha señalado anteriormente, los equipos de monitorización de redes VPN no solo deben supervisar una serie de métricas de rendimiento, sino también proporcionar una herramienta que ayude a optimizar el tráfico de la red. Los dispositivos típicos recopilan datos de tráfico, los transforman en un formato utilizable para el análisis y los muestran en una interfaz adecuada, como un panel de control.

Los dispositivos deben medir el tráfico de red a través de las VPN analizando el ancho de banda y las métricas de enrutamiento de paquetes. Deben ser capaces de rastrear y mostrar el tráfico de red utilizando parámetros preconfigurados y personalizables. Las alertas deben ser programables para identificar cuando existen condiciones anormales. Si es posible, el sistema debe ser capaz de mapear toda la infraestructura de la red, ya que la visualización de todas las rutas y dispositivos ayuda a identificar rápidamente los problemas que hay que resolver.

Cómo funciona la monitorización de VPN

La monitorización de VPN utiliza solicitudes de eco del Protocolo de Mensajes de Control de Internet, o pings, para determinar si un túnel VPN está disponible. En el funcionamiento típico, los pings se envían a través del túnel VPN a una puerta de enlace par o a un destino específico en el otro extremo del túnel. Los pings se pueden enviar en intervalos preestablecidos de 10 segundos durante un número específico de intentos. Si no hay respuesta después del número preestablecido de intentos de ping, la VPN se considera caída y los protocolos de seguridad (por ejemplo, IPsec) se borran. El dispositivo de monitorización de la VPN debe estar configurado con la opción de monitorización de la VPN para que se puedan monitorizar las direcciones IP de los puntos finales que utilizan el túnel de la VPN. Los pings se envían solo cuando hay tráfico saliente y no hay tráfico entrante a través del túnel VPN. El túnel se considera activo si detecta tráfico entrante a través del túnel VPN.

También se utiliza SNMP para la monitorización de la VPN. Los dispositivos deben estar equipados con sensores predeterminados y personalizables que utilicen SNMP para supervisar el tráfico de la VPN, los usuarios y las conexiones de varios dispositivos de red, por ejemplo, conmutadores, enrutadores y firewall. Una alarma de fallo de VPN activará las alarmas cuando los monitores del sistema detecten diferentes tipos de eventos, como los siguientes

- Fallo de autenticación. Esto ocurre cuando los fallos de autenticación de paquetes alcanzan un valor especificado.

- Fallo de cifrado y descifrado. Se produce cuando los fallos de cifrado o descifrado superan un número determinado.

- Fallo de autocomprobación. Las autopruebas verifican si el software de seguridad se implementa correctamente cuando un dispositivo se enciende. El sistema de supervisión puede generar una alarma cuando se produce un fallo de autocomprobación.

- Ataque a la política de flujo del IDP. Una política de detección y prevención de intrusiones (IDP) aplica acciones de detección y prevención de ataques al tráfico de la red. Configure el sistema para generar una alarma cuando se produzcan violaciones de la política de flujo IDP.

- Ataque de repetición. Un ataque de repetición es un ataque de red en el que una transmisión de datos válida se repite o retrasa de forma maliciosa o fraudulenta. Configure el monitor para que genere una alarma cuando se produzca un ataque de repetición.

Las alarmas basadas en problemas de VPN se registran, pero solo se generan cuando se alcanzan o superan umbrales específicos. Una vez que los equipos solucionan los problemas, pueden borrar las alarmas.

Valor de seguridad de la supervisión del tráfico de VPN

La integración de la supervisión de la red con las actividades de ciberseguridad puede optimizarse utilizando la supervisión de VPN. Las VPN suelen utilizar el acceso remoto cifrado por Secure Sockets Layer utilizando internet como vía de transmisión. Una pasarela VPN o un cliente VPN se encuentra al final de esta ruta. Cuando está fuera de la VPN, un usuario de la misma accede a los sistemas y datos como un cliente de red normal. El acceso a los datos de rendimiento de la red es esencial para detectar posibles ciberataques, como el phishing, el ransomware, los virus y los ataques de denegación de servicio.