Konstantin Emelyanov - Fotolia

El futuro de las VPN en un mundo pospandemia

Antes de la pandemia, muchos expertos pregonaron la desaparición de VPN. Durante la pandemia, las VPN se convirtieron en líneas de vida para los trabajadores remotos para hacer su trabajo. Esto es lo que puede deparar el futuro para las VPN.

La importancia de las VPN cambió significativamente a principios de 2020, ya que la pandemia de coronavirus causó una transformación digital masiva para muchas empresas y trabajadores de oficina. Las tendencias de VPN que comenzaron antes de la pandemia se aceleraron en unos días.

¿Cómo es el futuro de las VPN desde la mitad de la pandemia?

El pasado y el futuro de la conectividad VPN

La migración de los trabajadores de oficina a un entorno de trabajo desde el hogar creó un nuevo dilema: ¿cómo deberían las organizaciones apoyar a los trabajadores que pueden usar computadoras y dispositivos móviles desde el hogar para acceder a los recursos corporativos?

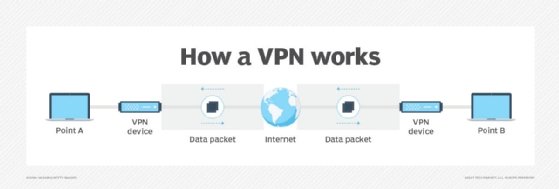

La VPN tradicional utiliza un modelo de cliente pesado para construir un túnel seguro desde el dispositivo cliente a la red corporativa. Todas las comunicaciones de red utilizan este túnel. Sin embargo, este modelo tiene un costo: el acceso a los recursos de la nube pública debe transitar el túnel VPN al sitio corporativo, que luego reenvía el acceso al proveedor de la nube basado en internet. Esto se conoce como horquilla (hairpinning).

Para el futuro de las VPN, la potencia creciente de los sistemas finales facilitará la migración de más tecnología VPN basada en software a los puntos finales. Las tecnologías VPN evolucionarán para aprovechar las capacidades del proceso local, que hacen que las VPN sean más fáciles para los usuarios y los administradores de red. Los administradores de red controlarán la administración de VPN a través de sistemas centrales.

Algunas predicciones para el futuro de las VPN sugieren que el hardware no es necesario en un mundo de software. Sin embargo, como algo debe hacer las conexiones físicas, el hardware seguirá siendo necesario. Lo más probable es que los sistemas de cómputo x86 que realizan funciones previamente realizadas en hardware reemplazarán algunos dispositivos de hardware dedicados, particularmente en el borde de la red, donde los recursos computacionales distribuidos están disponibles. El núcleo de la red seguirá requiriendo velocidades que solo el hardware dedicado puede proporcionar en el futuro previsible.

Las VPN también pueden comenzar a funcionar como productos WAN definidos por software, donde la conectividad es independiente de la red física subyacente (cableada, inalámbrica o celular) y su direccionamiento. Estos sistemas VPN deben usar múltiples rutas y cambiar de forma transparente entre ellas.

El pasado y el futuro de la seguridad VPN

Las VPN corporativas proporcionan las siguientes dos funciones principales:

- Cifrar flujos de datos y asegurar comunicaciones; y

- Proteger el punto final del acceso no autorizado como si estuviera dentro de los límites corporativos.

El uso directo de la tecnología de cifrado es asegurar las comunicaciones. La tecnología de cifrado es relativamente antigua y está integrada en los navegadores modernos, lo que hace que los navegadores sean fáciles de usar. Las VPN de seguridad de la capa de sockets seguros o de la capa de transporte pueden proporcionar esta funcionalidad.

Los sistemas VPN modernos protegen los puntos finales del acceso no autorizado, ya que estos sistemas requieren que todas las comunicaciones de red fluyan a través de una VPN entre puntos finales y un concentrador VPN corporativo. Otros recursos corporativos, como firewalls, sistemas de detección de intrusos y sistemas de prevención de intrusos, protegen los puntos finales con filtrado de contenido, detección de malware y salvaguardas de los malos actores conocidos.

En el futuro, los profesionales de TI deberían esperar ver más ejemplos de inteligencia artificial y aprendizaje automático aplicados a estas funciones de seguridad para aumentar su efectividad sin los aumentos correspondientes en la red o el soporte del administrador de seguridad.

Las rutas de VPN se vuelven menos eficientes cuando un punto final se comunica con recursos basados en internet, como los sistemas SaaS. El punto final primero debe enviar datos al concentrador VPN, que luego reenvía los datos a la aplicación SaaS basada en la nube y, por lo tanto, aumenta la latencia de la red. Además, la sobrecarga de la red aumenta dentro de la VPN porque la aplicación SaaS también emplea su propio cifrado.

El túnel dividido es una solución potencial para esta ineficiencia, pero los equipos de TI deben seleccionar los puntos de terminación de VPN con cuidado para evitar un agujero de seguridad. La integración con servidores DNS inteligentes, como Cisco Umbrella, permite el túnel dividido a sitios específicos bajo el control de los administradores de red o de seguridad.

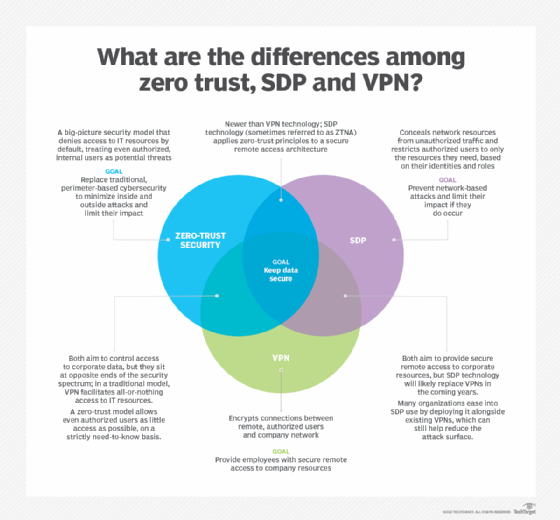

Una postura de seguridad aún mejor se basa en un modelo de confianza cero, que supone que los puntos finales están comprometidos, independientemente de su ubicación. Forrester Research introdujo la confianza cero en 2010, y se ha convertido en el nuevo estándar al que deben ajustarse las redes. Los componentes de seguridad de confianza cero incluyen listas de permisos y microsegmentación. El futuro de las VPN incluye métodos automatizados para crear y mantener estas funciones de seguridad.

Los profesionales de TI pueden esperar que el futuro de la tecnología VPN proporcione un aumento en la seguridad al tiempo que reduce el esfuerzo necesario para implementar y mantener esa seguridad.