- Comparta este ítem con su red:

- Descargar

Mejores prácticas de migración a la nube

Getty Images

Desafíos y mejores prácticas en materia de seguridad en la migración a la nube

La migración a la nube puede resultar abrumadora para los equipos de seguridad. Seguir estas prácticas esenciales puede ayudarlos a trasladar la infraestructura y las aplicaciones a la nube de manera segura.

A medida que las organizaciones planean trasladar cargas de trabajo y aplicaciones a la nube, se enfrentan a un problema fundamental: los controles y prácticas de seguridad que han creado para sus entornos locales no son exactamente lo que necesitarán en la nube, donde todo está basado en software y profundamente integrado.

La migración a la nube consiste en trasladar activos existentes, normalmente aplicaciones y cargas de trabajo de servidores, a un entorno de nube. En algunos casos, estas migraciones son relativamente transparentes y sencillas; por ejemplo, trasladar un recurso compartido de archivos de Microsoft Windows desde una máquina virtual local a una instancia de recurso compartido de archivos de Windows basada en la nube. Otras migraciones a la nube son mucho más complejas y pueden variar significativamente debido, en parte, al uso de más servicios, API, controles y componentes nativos de la nube que no se encuentran en el mundo local.

¿Cómo funciona la seguridad en la migración a la nube?

La nube presenta nuevas oportunidades para las empresas, pero también conlleva nuevos riesgos y otros problemas, así como estrategias para mitigarlos. Las organizaciones deben abordar con cuidado los aspectos de seguridad de una migración a la nube, desde los aspectos básicos del control de acceso y la gobernanza hasta las integraciones de API y el monitoreo continuo.

En primer lugar, deben examinar sus requisitos y políticas de seguridad existentes, así como los controles y procesos para el cumplimiento normativo. También resulta útil plantearse las siguientes preguntas:

- ¿Estamos migrando sistemas y aplicaciones al 100 % o sólo cambiándolos en ciertos aspectos?

- ¿Necesitamos utilizar cargas de trabajo de máquinas virtuales tradicionales o podemos migrar a cargas de trabajo más nativas de la nube, como contenedores u opciones sin servidor?

- ¿Qué controles de seguridad se mantendrán iguales y cuáles cambiarán?

- ¿La carga de trabajo o la aplicación están más expuestas como resultado de la migración?

- ¿Qué controles de mitigación de riesgos están disponibles en el entorno de la nube?

Lo ideal sería que los equipos de seguridad involucrados en una migración a la nube también realicen algún tipo de ejercicio de modelado de amenazas para comprender mejor el caso comercial y los casos de uso de la tecnología para las cargas de trabajo que se trasladan, el destino de la nube y los posibles riesgos mayores que deben mitigarse durante la migración.

¿Por qué es importante la seguridad durante la migración a la nube?

La seguridad es un factor crítico en la migración a la nube debido a la naturaleza potencialmente sensible de los datos, sistemas y aplicaciones involucrados. Sin una estrategia de seguridad sólida, las organizaciones corren el riesgo de exponer sus activos a amenazas que pueden provocar violaciones de datos, interrupciones operativas y fallas en el cumplimiento. A continuación, se ofrece más información sobre por qué la seguridad es esencial durante la migración a la nube:

- Proteger los datos confidenciales. Los datos en tránsito y en reposo durante la migración son vulnerables a la interceptación y al acceso no autorizado, y los equipos de seguridad deben utilizar cifrado (seguridad para la capa de transporte de los datos en tránsito, estándar de cifrado avanzado o AES para los datos en reposo) y garantizar controles de acceso estrictos para todo el almacenamiento y el tránsito de datos en la nube.

- Garantizar el cumplimiento de las normativas. No proteger los entornos y los datos en la nube puede generar problemas de cumplimiento y auditoría de las normativas del sector, como el RGPD, la HIPAA y el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago. Asegúrese de asignar los requisitos de cumplimiento a los procesos de migración e implementar las medidas de seguridad adecuadas.

- Mitigar tiempos de inactividad e interrupciones operativas. Los incidentes de seguridad durante la migración pueden provocar interrupciones del sistema y del negocio. Realice evaluaciones de riesgos e implemente monitoreo en tiempo real para detectar y mitigar problemas.

- Evitar los riesgos de TI en las sombras. Durante la migración, podrían surgir instancias y servicios en la nube no supervisados o no autorizados, lo que ampliaría la superficie de ataque. Para evitarlo, mantenga un inventario de activos y emplee políticas de gobernanza estrictas.

- Establecer una gestión segura de identidades y accesos (IAM). El acceso no autorizado a los recursos de la nube durante la migración puede provocar filtraciones de datos. Implemente políticas de IAM sólidas, como la autenticación multifactor y el control de acceso basado en roles.

- Mantener la visibilidad y el control. La falta de visibilidad sobre el movimiento y el acceso a los datos durante la migración aumenta el riesgo de amenazas no detectadas. Utilice herramientas de monitoreo de red y otras herramientas y servicios para el monitoreo y registro en tiempo real para mantener el control y la trazabilidad.

Consideraciones de seguridad para la migración a la nube

Hay muchas consideraciones importantes sobre seguridad en la nube, pero las siguientes deberían ser las principales prioridades:

- Requisitos normativos y de cumplimiento. Cualquier entorno de nube al que migre debe cumplir con las normativas y los requisitos de cumplimiento necesarios. Todos los principales proveedores de servicios de nube ofrecen una variedad de certificaciones de cumplimiento y auditoría relacionadas con las capacidades y los controles que mantienen bajo el modelo de responsabilidad compartida. Sin embargo, las organizaciones deben asegurarse de cumplir con los requisitos de privacidad en su extremo de la responsabilidad compartida. Por ejemplo, es posible que necesiten controles y servicios de seguridad en la nube especializados para cumplir con los estrictos requisitos de la industria, como los de las agencias financieras, de atención médica y gubernamentales.

- Visibilidad del plano de control de la nube. El plano de control de la nube proporciona un conjunto de controles y configuraciones y permite varios tipos de funcionalidad, como la habilitación de registros y el acceso administrativo. Los entornos grandes y complejos, como AWS y Microsoft Azure, pueden tener una cantidad abrumadora de configuraciones para habilitar y monitorear. Las organizaciones deben usar las mejores prácticas de la industria, como aplicar los puntos de referencia del Centro de Seguridad de Internet para configurar y proteger inicialmente las cuentas y suscripciones en la nube, y monitorear cuidadosamente los cambios y las configuraciones riesgosas.

- Controles de acceso privilegiado. Una migración a la nube introduce nuevos tipos de usuarios privilegiados, como arquitectos de la nube, ingenieros de confiabilidad del sitio e ingenieros de DevOps. Planifique implementar una supervisión de privilegios sólida al migrar a la mayoría de los entornos de proveedores de la nube.

- Automatización y API. Las organizaciones deben diseñar controles de seguridad con cierto grado de automatización para adaptarse y escalar durante una migración a la nube, y mantenerse al día con el ritmo de las operaciones en la nube en curso. Esto se logra con mayor frecuencia mediante el uso extensivo de las API de los proveedores de la nube, así como herramientas y servicios especializados que pueden ayudar a optimizar e integrar la automatización de la seguridad para los casos de uso deseados.

Principales desafíos de seguridad a los que se enfrenta durante la migración a la nube

Además de la gran cantidad de consideraciones de seguridad en la nube durante las migraciones a la nube, los equipos de seguridad deben prepararse para enfrentar y mitigar una variedad de desafíos en el camino, incluidos los siguientes:

- Falta de habilidades y conocimientos. Muchos equipos de ingeniería de la nube y de DevOps toman las riendas por su cuenta debido a la falta de comprensión de la tecnología y la seguridad de la nube.

- Exposición de datos. Los grandes entornos de servicios en la nube contienen una amplia variedad de servicios de almacenamiento y procesamiento de datos. Es fácil exponer datos accidentalmente a través de controles de acceso mal configurados, cifrado y otras medidas de protección de datos.

- Falta de visibilidad y supervisión. Las migraciones a la nube introducen un ritmo de cambio mucho más dinámico en las operaciones diarias. Los equipos de seguridad suelen esforzarse por comprender lo que sucede en los entornos de nube, especialmente cuando se trata de un entorno multinube.

- Mala gestión de identidades y accesos. Identificar los roles con privilegios mínimos y las políticas de identidad adecuadas es un desafío, en particular en escenarios de múltiples nubes de gran tamaño que involucran numerosos tipos de casos de uso y diferentes motores de políticas de identidad para cada proveedor. Las políticas y permisos de identidad débiles o aplicados incorrectamente son un objetivo vulnerable para los atacantes en la nube.

- Configuración incorrecta del plano de control. Además de la gestión de identidades y accesos, el plano de control de la nube gestiona diversas configuraciones que, si no se gestionan correctamente, podrían generar exposición o aumentar la superficie de amenaza. Estas podrían incluir acceso a la consola administrativa, requisitos de autenticación débiles, controles de acceso a la red porosos y API expuestas.

Mejores prácticas para mitigar los riesgos de seguridad en la migración a la nube

Las organizaciones pueden tomar muchas medidas para prepararse con éxito y mitigar los desafíos de seguridad de la migración a la nube. El primer paso más importante en un plan de migración a la nube es establecer una gobernanza adecuada de la nube. Para la ingeniería, la supervisión y la administración diarias de la nube, incluida la gestión de cambios, diseñe un modelo de gobernanza con el siguiente desglose de equipos:

- Ingeniería central de DevOps y de la nube. Este equipo gestiona el flujo de trabajo de DevOps: código, compilaciones, validación e implementación. Idealmente, integra herramientas de seguridad, como evaluación de código estático y escaneo web dinámico, en todo el flujo de trabajo mediante la automatización. Es un equipo multidisciplinario que incluye desarrolladores y especialistas en infraestructura que han adaptado sus habilidades a la infraestructura como código (IaC) y a entornos más definidos por software.

- Gestión de imágenes. Lo ideal es que este equipo tenga tareas independientes para crear y mantener un repositorio de imágenes de contenedores y cargas de trabajo. Los desarrolladores utilizan estas imágenes en los procesos destinados a la implementación en la nube.

- IAM. Los modelos de gobernanza maduros incluyen un equipo de IAM independiente que gestiona la integración, la federación y el inicio de sesión único de los servicios de directorio, así como las definiciones de políticas y roles dentro de los entornos SaaS, PaaS e IaaS. Si no hay un equipo específico, al menos hay que asignar algunos ingenieros de operaciones de TI o de DevOps para que se concentren en esto.

- Seguridad de la información. Todos los equipos deben incorporar la seguridad de la información para integrar herramientas de escaneo y estándares para vulnerabilidades aceptables de código, sistema e imágenes, monitoreo de canalizaciones y administración de secretos. También deben definir y mantener definiciones estándar para parámetros y herramientas de seguridad de red.

Para garantizar la cohesión entre los equipos, forme un comité de gobernanza de la nube con representantes de todas estas áreas, así como una representación de los líderes legales, de cumplimiento normativo, de auditoría y de tecnología. Una vez que se implemente una estructura central de gobernanza de la nube, aún quedan algunos pasos importantes por tomar.

1. Establecer estándares y líneas de base de seguridad

Desarrollar estándares de seguridad básicos en colaboración con el equipo de gobernanza. Como mínimo, la lista debe incluir la configuración del plano de control de la nube, las plantillas de IaC, la postura de vulnerabilidad de la carga de trabajo en la nube y la asignación de privilegios de DevOps e infraestructura en la nube.

2. Crear una función IAM dedicada

Las identidades y la asignación de roles o privilegios son fundamentales en la nube, por lo que es necesario dedicar un enfoque operativo a esta área.

3. Exigir autenticación multifactor para todo acceso administrativo

Habilite la autenticación multifactor para cualquier acceso privilegiado al entorno de la nube. Esto ayudará a mitigar los ataques de fuerza bruta comunes contra las cuentas administrativas.

4. Habilitar el registro en toda la nube

Todos los principales proveedores de servicios en la nube ofrecen servicios de registro, como AWS CloudTrail y Azure Monitor. Actívelos y envíe los registros a un recopilador o servicio centralizado para su análisis. Use los registros para desarrollar líneas de base de comportamiento en la nube y detectar eventos o incidentes de seguridad.

5. Invierta en un servicio de gestión de la postura de seguridad en la nube

Las organizaciones deben supervisar continuamente todo, desde el plano de control de la nube hasta las configuraciones actuales de los activos. A medida que las implementaciones en la nube aumentan en cantidad y complejidad, un servicio que realiza un seguimiento de las configuraciones en numerosas nubes o cuentas en la nube resulta invaluable para ayudar a detectar configuraciones incorrectas que podrían causar problemas de seguridad.

Seguridad en la nube vs. seguridad local

Hay tres diferencias significativas entre la seguridad en la nube y la seguridad local: responsabilidad compartida, software y gobernanza.

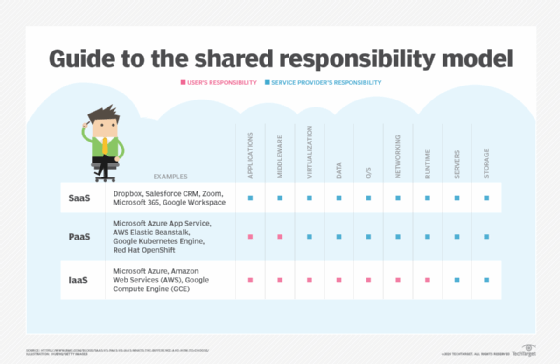

Responsabilidad compartida

El concepto del modelo de responsabilidad compartida para la protección de datos y la ciberseguridad ha sido parte de la mayoría de los acuerdos de subcontratación durante muchos años, pero la naturaleza de las responsabilidades de seguridad compartidas cambió con la llegada de la nube. Todos los principales proveedores de servicios en la nube respaldan la responsabilidad compartida en la nube, pero no todos estos modelos son iguales. Por ejemplo, su contrato con el proveedor de servicios en la nube de IaaS debe delinear claramente las responsabilidades. AWS divide su modelo de responsabilidad en dos categorías principales:

- La seguridad en la nube es responsabilidad del cliente. Esto incluye la protección de datos, la gestión de identidades y acceso (IAM), la configuración del sistema operativo, la seguridad de la red y el cifrado.

- La seguridad de la nube es responsabilidad de AWS. Esto se refiere a las partes subyacentes de la infraestructura, incluidos los elementos informáticos, los hipervisores, la infraestructura de almacenamiento, las bases de datos y las redes.

Todos los proveedores de servicios en la nube son totalmente responsables de la seguridad física de sus centros de datos. Además, son responsables de la planificación de la recuperación ante desastres de los centros de datos, la continuidad del negocio y los requisitos legales y de personal relacionados con la seguridad de sus entornos operativos.

Los clientes de la nube aún necesitan planificar sus propios procesos de recuperación y continuidad ante desastres, en particular en las nubes IaaS donde construyen infraestructura. Los clientes que desean administrar copias de seguridad de datos en entornos SaaS y PaaS deben incorporarlas a las estrategias de recuperación y protección de datos existentes.

Software

Otra diferencia importante entre la seguridad local y la seguridad en la nube es que todo en la nube se basa en software. Esto conlleva requisitos únicos para los controles y procesos, y potencialmente nuevas herramientas y servicios para cumplir con los objetivos de seguridad. Una vez más, el proveedor de la nube es responsable de administrar y proteger el hardware que sustenta sus servicios.

Gobernanza

Prepárese para reestructurar los flujos de trabajo y las alineaciones de gobernanza. En la nube, deben ser mucho más ágiles y continuos, con representación de diversos grupos de partes interesadas y disciplinas técnicas. Deberá involucrar a una variedad más amplia de partes interesadas para tomar decisiones mucho más rápido de lo que es habitual en las prácticas de gobernanza locales.

Dave Shackleford es fundador y consultor principal de Voodoo Security, además de analista de SANS, instructor y autor de cursos, y director técnico de GIAC.

Investigue más sobre Seguridad de la nube

-

![]()

IA y resiliencia digital serán motores de crecimiento para empresas en 2026

Por: Colaborador de TechTarget -

![]()

Cinco puntos de presión en ciberseguridad que considerar para 2026

Por: Valeria Hernández -

![]()

Crear programas de seguridad eficaces requiere estrategia, paciencia y una visión clara

Por: Arielle Waldman -

![]()

Multinube en Brasil 2025: Estrategia, gobernanza e innovación en una era distribuida

Por: Vincent Quezada