Análisis general del cifrado de almacenamiento para empresas

Los volúmenes y ubicaciones de datos en constante aumento –además de la cantidad de amenazas a la seguridad– deberían impulsar las estrategias de almacenamiento empresarial para incluir un cifrado sólido.

El cifrado del almacenamiento es un elemento clave para mantener seguros los datos empresariales. Protege a los datos contra robos, cambios no autorizados y el verse comprometidos.

Este cifrado salvaguarda la privacidad, protege los datos de los atacantes y garantiza el cumplimiento de las regulaciones de la industria. La mayoría de las empresas utilizan una combinación de métodos de cifrado para proteger sus datos en las instalaciones, en movimiento y en la nube, por lo que es importante comprender los diferentes tipos y las mejores prácticas para su implementación.

¿Qué es el cifrado de almacenamiento y cómo funciona?

El cifrado de almacenamiento es el uso de métodos de cifrado para datos tanto en tránsito, como en medios como discos duros. Lo ideal es que los datos estén cifrados en su origen y destino, así como cuando se mueven entre dispositivos y sistemas.

El cifrado funciona codificando datos de texto sin formato en texto cifrado, generalmente con algoritmos criptográficos. Para decodificar los datos, el sistema receptor necesita una clave de descifrado, que es una cadena de números creada también por un algoritmo. El cifrado seguro utiliza tantas claves criptográficas que ningún ser humano puede adivinarlo, ni una computadora puede calcular fácilmente la cadena correcta de caracteres probando todas las combinaciones posibles.

Tipos de cifrado de almacenamiento

El cifrado de almacenamiento implica diversas herramientas, tecnologías y enfoques para datos en reposo y en movimiento. Los dos tipos de cifrado más comunes son simétrico y asimétrico:

- Cifrado simétrico. También conocido como cifrado de clave compartida o cifrado de clave privada, utiliza la misma clave tanto para el cifrado, como para el descifrado. Estos cifrados son menos costosos de producir y no utilizan tanta potencia informática para funcionar, por lo que hay menos demora en decodificar los datos.

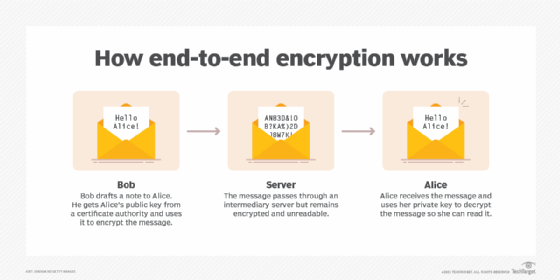

- Cifrado asimétrico. También conocido como cifrado de clave pública, utiliza dos claves independientes para cifrar y descifrar datos. La clave de cifrado es una clave pública compartida entre todos los que necesitan enviar datos cifrados. Sólo los poseedores de la segunda clave privada pueden descifrar los datos.

Si bien el cifrado simétrico es más económico y rápido de usar, es un poco menos seguro que otras opciones. Una persona no autorizada que obtenga acceso a la clave podrá descifrar los datos. El cifrado asimétrico es más caro de producir y requiere más potencia informática para su uso, ya que la clave de cifrado suele estar entre 1.024 y 2.048 bits. Es más seguro que el cifrado simétrico, pero no es adecuado para paquetes de datos grandes.

Métodos de cifrado comunes

Las empresas utilizan numerosos métodos de cifrado simétrico, incluido el Estándar de Cifrado Avanzado (AES, por sus siglas en inglés) y Twofish. AES es el método más popular. Twofish se utiliza tanto en hardware como en software y se considera el método de cifrado simétrico más rápido.

Los métodos de cifrado asimétrico más comunes son Rivest-Shamir-Adleman y la Criptografía de Curva Elíptica (ECC, por sus siglas en inglés). RSA crea la clave pública factorizando dos números primos y agrega un valor auxiliar. Las claves RSA suelen tener 2048 o 4096 bits. A menudo cifran claves de cifrado simétricas compartidas. ECC es un método de cifrado asimétrico avanzado que proporciona seguridad de claves de cifrado masivas con una huella más pequeña y eficiente. ECC a menudo protege firmas digitales y claves de cifrado simétricas compartidas.

Mejores prácticas para el cifrado de almacenamiento

Las empresas deben tener una estrategia integral de cifrado del almacenamiento de datos. Para ser más eficaz, debería incorporar personas, procesos y tecnologías. A continuación se presentan algunas prácticas recomendadas a considerar.

1. Proteja sus datos en todas partes

Tenga en cuenta todos los estados posibles en los que pueden aparecer sus datos –en reposo, en movimiento y en uso– y qué controles están disponibles para ese estado:

- En reposo incluye todos los datos en entornos digitales y físicos, como objetos de almacenamiento, contenedores y discos duros.

- En movimiento están los datos que se mueven entre componentes, ubicaciones, programas, sistemas y aplicaciones.

- En uso cuando las organizaciones procesan datos. Este proceso garantiza que los datos estén cifrados en la memoria del hardware y en las cachés del software.

Es posible que los usuarios también quieran considerar cifrar datos críticos para el negocio a nivel de archivo, volumen o columna individual para aumentar la protección.

2. Elija el método de cifrado correcto

El método de cifrado a elegir depende de los datos, su ubicación, su uso y los requisitos reglamentarios. Decida primero sobre el cifrado simétrico o asimétrico y luego la opción de cifrado. Compruebe que se ajuste a los requisitos. Muchos proveedores de almacenamiento en la nube incluyen cifrado de datos, así que consulte su documentación para obtener más detalles.

Por ejemplo, las empresas de atención médica deben verificar que el cifrado cumpla con HIPAA, mientras que las empresas de servicios financieros pueden exigir el cumplimiento del Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago.

3. Incorpore el cifrado en su estrategia de gestión de acceso

El principio de privilegio mínimo debería aplicarse a toda la infraestructura de TI, incluido el cifrado de datos. Otorgue acceso relevante a los métodos de cifrado en función de dónde se encuentran los datos, hacia dónde se mueven y desde dónde, quién los utiliza y qué requisitos reglamentarios se aplican.

4. Garantice la escalabilidad para equipos grandes y grandes almacenes de datos

En una empresa, el cifrado de datos debe ser escalable para que pueda manejar bases de usuarios y dispositivos o sistemas de TI que puedan expandirse. La velocidad de cifrado y descifrado es vital para los datos de uso frecuente.

Julia Borgini es una redactora técnica independiente y estratega de marketing de contenidos que ayuda a las empresas de tecnología B2B a publicar contenido valioso.