Wireshark: Anwendung von Anzeigefiltern

Wir zeigen Ihnen, wie Sie mit Wireshark die wesentlichen Informationen aus der Masse an Netzwerkdaten herausfiltern und darstellen.

Bei den ersten Gehversuchen mit Wireshark ist der IT-Profi und/oder Netzwerk-Administrator ja schon heilfroh, dass er überhaupt etwas mitgeschrieben hat. Dem Netzwerk in die Tiefen der Seele schauen – das hat schon etwas Erhabenes.

Doch schon nach bereits sehr kurzer Zeit offenbart sich dem Profi die wahre Gestalt des Netzwerks: endlose Datenmassen, in denen eine gesuchte Information zunächst einmal verschwindet. Die alten Weisheiten „den Wald vor lauter Bäumen nicht mehr zu sehen“ und „die Nadel im Heuhaufen zu suchen“ finden allerspätestens beim Network Sniffing mit Wireshark ihre Bestätigung.

Natürlich wäre es sinnvoll, wenn sich der Profi gleich beim Mitschneiden für die richtigen Informationen entscheiden würde – somit wäre das Capture-File auch nicht so groß. Aber: Oft weiß der Administrator ja noch gar nicht, welche Daten genau sinnvoll wären.

Aus diesem Grunde ist das Beherrschen der Anzeigefilter in Wireshark unerlässlich. Während bei der Aufzeichnung selbst die so genannte BPF-Syntax (Berkeley Packet Filter) zum Tragen kommt, nutzt Wireshark bei den Anzeigefiltern ein eigenes Format. Gehen Sie als Leser einfach davon aus, dass die Aufzeichnungsfilter und die Anzeigefilter in der Praxis wenig miteinander zu tun haben.

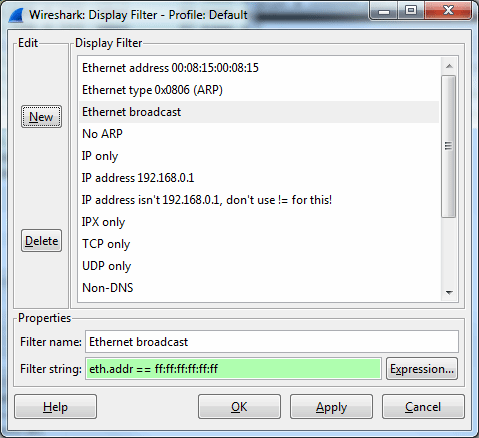

Die klassischen Display-Filter bringt Wireshark gleich mit.

Einfache Anzeigefilter

Die einfachste Variante eines Anzeigefilters ist die Beschränkung auf ein einziges Protokoll, eine einzelne Anwendung oder die gezielte Bezeichnung eines Datenfelds selbst. Die meisten dieser einfachsten Filter verwenden Kleinbuchstaben, jedoch gibt es auch einige VoIP-Filter, die Groß und Kleinbuchstaben nutzen. Um sich beispielsweise über einen Anzeigefilter den Ethernet-Broadcast-Verkehr anzuschauen, geht der Anwender wie folgt vor:

- Mitschneiden eines Netzwerkverkehrs oder über das File-Menü einen bereits mitgeschnittenen Verkehr über eine Capture-Datei öffnen.

- Im Menü auf Analyze klicken und Display Filters… auswählen, oder über die Toolbar direkt das Filter-Symbol anklicken.

- In der Display-Filter-Liste den Eintrag Ethernet broadcast selektieren.

- Im Display-Filter-Dialog auf Apply klicken.

- Wireshark beschränkt die Ansicht auf Broadcast-Einträge – sprich jeden Ethernet-Verkehr der auf ff:ff:ff:ff:ff:ff zielt.

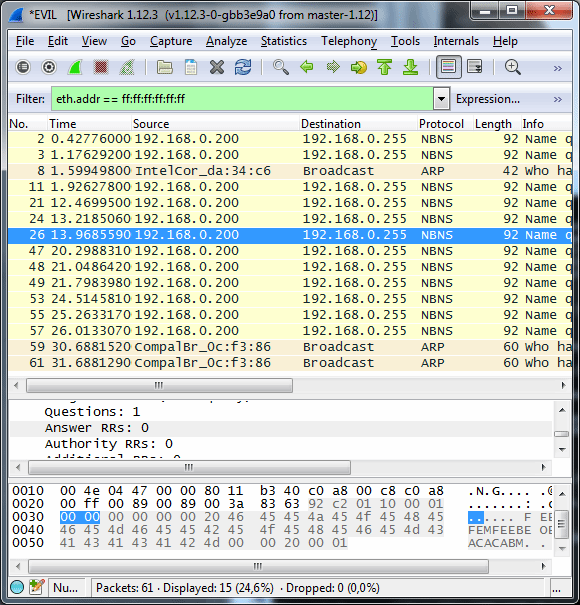

Anzeigefilter ganz schnell

Anstelle sich durch das Menü durchzukämpfen kann der IT-Profi auch direkt den gewünschten Filterwert in den Filter der Toolbar schreiben.

Weitere Artikel zu Wireshark:

Wireshark richtig einsetzen: Vier Schlüssel-Funktionen im Überblick

Best Practices für das Network-Sniffing mit Wireshark

WiFi-Sniffer Wireshark: Netzwerk-Verkehr richtig mitschneiden

Wireshark: Netzwerk-Protokolle mit Dissektoren richtig interpretieren

Tippt der Administrator beispielsweise „dns“ direkt hinter Filter und drückt die Eingabetaste, so reduziert Wireshark die Ansicht auf die Namensauflösung mit DNS.

Achtung – wie bereits erwähnt unterscheidet das Programm zwischen Groß- und Kleinschreibung.

Tippen Sie beispielsweise anstelle „dns“ das Akronym „DNS“ in den Filter, so wird das Eingabefeld rot unterlegt und die Eingabe wird mit einem Fehlerdialogfenster quittiert.

Die Eingabe des Anzeigefilters besitzt eine automatische Vervollständigung. Beim Tippen eines Filterbestandteils, beispielsweise „tcp.analysis.“ (der Punkt hinter Analysis ist zu beachten!) zeigt die Software eine Liste aller dazu passender Anzeigefilter.

Unten in der Statusleiste sehen Sie, dass ein Filter aktiv ist – nur 15 von 62 Pakete sind dargestellt.

Anzeigefilter entfernen

Das Entfernen einen Anzeigefilters ist an sich sehr einfach. Nachdem ein Filter durch den Anwender aktiviert ist, ist er in der Filter-Toolbar sichtbar und zeigt an, dass die Listendarstellung der Datenpakete eingegrenzt ist. Unglücklicherweise lässt sich die Filter-Toolbar deaktivieren, somit ist die Reduktion der Ansicht nicht mehr so augenfällig.

Wer jedoch unten in der Statusleiste von Wireshark auf die Packet-Ansicht blickt, erkennt, dass nur ein Teil der Pakete dargestellt („displayed“) sind. Über das View-Menü kann der Administrator die Filter-Toolbar jederzeit wieder eingeschalten. Über das Kommando Clear in der Filter-Toolbar wird der Filter wieder komplett ausgeschaltet.

Filter automatisch setzen

Nicht immer weiß der Administrator die komplette Syntax für einen Anzeigefilter auswendig – möglicherweise sogar in den wenigsten Fällen. Wireshark besitzt die Möglichkeit direkt aus der Ansicht heraus einen automatischen Filter zu erzeugen und das Ergebnis entsprechend einzugrenzen.

Sollten Sie beispielsweise ein Capture eines Netzwerkverkehrs mit einem Ping-Echo-Request mitgeschnitten haben, so können Sie sehr schnell einen Anzeigefilter generieren, der nur auf PING reagiert:

- Öffnen Sie hierzu ein PING-Paket in der Auflistung

- Wählen Sie in der Detailansicht Internet Control Message Protocol und selektieren Sie die Zeile „Type: 8 (Echo (ping) request)“

- Wählen Sie im Kontextmenü (Rechtsklick) Apply as Filter – Selected

- Wireshark beschränkt die Ansicht auf PING-Einträge

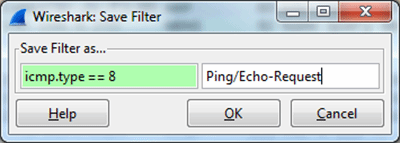

Ein Wireshark-Filter ist mit einem Klick gespeichert und genauso schnell wieder aufgerufen.

Direkt unterhalb des Eintrags Apply as Filter im Kontextmenü finden Sie ein weiteres Kommando Prepare as Filter. Durch Wahl dieses Befehls bereitet Wireshark lediglich den Eintrag im Filter vor, ohne ihn direkt anzuwenden. Durch einen Klick auf die Schaltfläche Save in der Filter-Toolbar kann sich der Administrator diesen Filter so speichern, dass er mit einem Mausklick in der Toolbar ihn wieder aktivieren kann.

Vergleichsoperatoren

Natürlich beschränkt sich die Fähigkeit von Wireshark nicht nur auf ein einzelnes Protokoll oder eine einzelne Applikation.Über Vergleichsoperatoren hat der IT-Profi die Möglichkeit auch weiter „herunterzubrechen“.

Beispielsweise filtert die Auswahl eth.src == 3c:18:9f:7c:4a:3a auf diese eine bestimmte MAC-Adresse. Ein doppeltes Gleichheitszeichen == bedeutet „Equal“ und != entsprechend „Not Equal“. Ansonsten gibt es noch die üblichen Verdächtigen wie >, <, >= und =< sowie contains, beispielsweise für ein Konstrukt wie http contains "GET".

Folgen Sie SearchNetworking.de auch auf Twitter, Google+ und Facebook!