Elnur - stock.adobe.com

Wie sich SASE und das Zero-Trust-Konzept gemeinsam ergänzen

SASE und Zero Trust zählen zu den heiß diskutierten Themen in der IT-Security. Es geht dabei aber nicht um eine Entscheidung zwischen den Modellen, sondern um ein Miteinander.

Für die Absicherung von Netzwerken gibt es zahlreiche Best Practices, die derzeit allerdings dramatische Änderungen erleben. Schon seit längerem rechnen viele mit einem Abschied von der rein auf den Perimeter ausgerichteten IT-Security. Nun könnte es tatsächlich soweit sein. Das liegt an zwei neuen Schlagworten, die das Interesse vieler Sicherheitsexperten geweckt haben: es handelt sich um Zero Trust Network Access (ZTNA) sowie um Secure Access Service Edge (SASE).

Bildlich ausgedrückt hat sich der bisherige Schutz, der auf Burggräben und Zugbrücken basiert, überholt. Virtualisierung, Cloud Computing und die zunehmende Telearbeit haben dafür gesorgt, dass der „Burggraben“ an anderen Stellen platziert werden muss. Dazu kommt, dass er nicht vor Gefahren schützt, die sich bereits innerhalb der Burg befinden.

Zero Trust Network Access und Secure Access Service Edge sind noch zwei relativ junge Konzepte. Sie sind aber bereits dabei, sich in Unternehmen durchzusetzen, die ihre verteilten Belegschaften auch in Zukunft vor Cyberangriffen schützen müssen.

Werfen wir daher einen ausführlichen Blick auf die beiden Lösungen und erläutern dabei, wie sie gemeinsam die IT-Security in Unternehmen verbessern können.

Wofür steht Zero Trust Network Access?

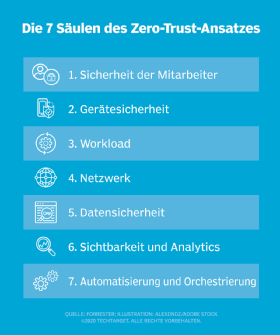

Zero Trust ist dasjenige der beiden Konzepte, das sich schon weiter durchsetzen konnte. Bereits im Jahr 2010 wurde der Begriff von Forrester Research geprägt. Er basiert auf dem langjährigen Security-Prinzip, jedem Nutzer nur genau diejenigen Berechtigungen zu gewähren, die er für den Zugriff auf das Netzwerk und seine Aufgaben tatsächlich benötigt. Zero Trust geht dabei jedoch in einer Weise vor, wie es früher nicht üblich war, indem es das Prinzip des Vertrauens auf den Kopf stellt.

Im Kern bedeutet das, dass weder ein Nutzer noch ein Gerät einen Zugriff nur auf Basis seines Standorts im Netzwerk erhalten dürfen. Damit sind die Zeiten vorbei, als für den Zugriff auf eine Anwendung allein schon die IP-Adresse oder ein anderes Netzwerk-basiertes Kriterium ausreichte.

ZTNA geht davon aus, dass sich in heutigen IT-Umgebungen sowohl die Anwender als auch vertrauliche Daten überall befinden können, sei es im Büro am Stammsitz der Firma, zu Hause bei einem der Mitarbeiter, in der Cloud oder auch unterwegs beim Pendeln im Zug.

Das Zero-Trust-Modell ersetzt den netzwerkzentrierten Ansatz mit einer starken Authentifizierung und Autorisierung. Administratoren können so fein abgestimmte Zugangskontrollen umsetzen. Diese Funktionen ermöglichen es den einzelnen Anwendern, auf bestimmte Anwendungen – abhängig von ihrer Rolle im Unternehmen – zuzugreifen. Diese Art von Kontrollen schützt das Netzwerk vor externen als auch vor internen Gefahren durch so genannte Insider, egal ob absichtlich oder versehentlich.

Das Zero-Trust-Modell vereinfacht also nicht nur die Anforderungen an ein Netzwerk, sondern passt sich auch flexibel an moderne IT-Umgebungen an. ZTNA ermöglicht es den Anwendern, unabhängig von ihrem aktuellen Standort, auf Dienste zuzugreifen, die ebenfalls unabhängig von ihrem Standort sein können. Dabei wird das Prinzip der geringsten benötigten Berechtigungen konsequent umgesetzt.

Wofür steht Secure Access Service Edge?

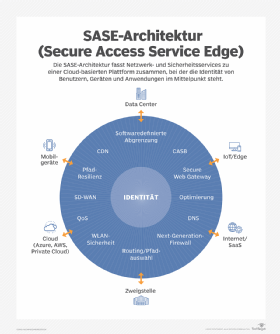

SASE ist ein weiterer Ansatz für mehr Sicherheit im Netzwerk und in der Cloud (siehe auch Kostenloses E-Handbook: SASE - Was Sie wissen und beachten müssen). Er setzt auf Zero Trust auf und wurde 2019 von Gartner vorgestellt. Secure Access Service Edge kombiniert mehrere Cloud-Netzwerk- und Cloud-Security-Funktionen, die als einheitlicher Dienst angeboten werden, der selbst wiederum auch aus der Cloud stammt.

SASE enthält sowohl WAN- (Wide Area Networks) als auch andere Netzwerkfunktionen. Die wichtigsten sind:

- ZTNA,

- Cloud Access Security Broker (CASB),

- Firewall as a Service (Faas),

- sichere Web-Gateways sowie

- SaaS (Software-as-a-Service).

Das erklärte Ziel von SASE ist, diese Technologien zu einem einheitlichen Framework zusammenzufügen. So entsteht ein auf der Cloud aufsetzendes sicheres Netzwerk, das auf genau die besonderen Bedürfnisse eben dieser Cloud ausgerichtet ist.

Damit ist Secure Access Service Edge für alle Unternehmen interessant, die bereits jetzt Cloud-Dienste nutzen oder dies beabsichtigen. Dazu zählen auch Firmen mit verteilten Niederlassungen und/oder Mitarbeitern im Home-Office, aber auch Organisationen, die IOT- oder Edge-Devices in großer Zahl einsetzen.

Nicht „ZTNA versus SASE“, sondern „ZTNA und SASE“

Stellen Sie sich SASE also als eine Design-Philosophie vor, die etwas höher angesiedelt ist als ZTNA. Die beiden Konzepte sind keine strikt voneinander abgetrennten oder sogar miteinander konkurrierenden Sicherheitsmodelle. Im Gegenteil ist das Zero-Trust-Konzept sogar ein integraler Bestandteil einer auf Secure Access Service Edge basierenden Architektur.

Bedenken Sie jedoch, dass eine Zero-Trust-Architektur ein kurz- bis mittelfristiges Ziel für Netzwerkverantwortliche sein kann, während SASE eher ein langfristiges Ziel ist. Viele Unternehmen entscheiden sich heute für einen Einstieg in Secure Access Service Edge und passen ihr Netzwerk erst nach und nach an das SASE-Modell an. Das dauert einfach seine Zeit. So müssen etwa veraltete Sicherheitstechnologien ersetzt oder neu erfasst und integriert werden. Beachten Sie zudem, dass der Wechsel zu einem SASE-Modell einen Zero-Trust-Ansatz für die Netzwerksicherheit sowohl erfordert als auch ermöglicht.

Die Quintessenz für Sicherheitsexperten ist, dass es sich sowohl bei Zero Trust als auch bei Secure Access Service Edge um Trends handelt, die sie genau beobachten und die sie in ihre künftigen Planungen mit aufnehmen sollten. Für die meisten Unternehmen empfiehlt es sich in nächster Zeit, die grundlegenden Zero-Trust-Prinzipien in ihre Umgebungen zu integrieren. Dadurch schützen sie ihre entfernt arbeitenden Mitarbeiter, wenn diese auf lokale oder Cloud-Dienste zugreifen müssen. Dabei sollten alle künftigen Netzwerkprojekte so ausgelegt sein, dass sie eine Grundlage für die Einführung von SASE schaffen.