MR - stock.adobe.com

Wie sich Patches validieren und verifizieren lassen

Es genügt nicht, neue Patches nur technisch zu testen. Ihre Auswirkungen sollten auch genauestens validiert und verifiziert werden, um die echte Wirksamkeit ermitteln zu können.

Die Verifizierung und Validierung sind unverzichtbare Schritte beim Management von sicherheitsrelevanten Patches. Die dabei verwendeten Prozesse sollen dabei helfen, die tatsächliche Wirksamkeit eines Patches zu bestimmen.

So sollen sie etwa Schwachstellen offenlegen, die die Sicherheit der digitalen Umgebung eines Unternehmens negativ beeinflussen. Die Verifizierung und Validierung von Patches sind damit ebenso wichtig wie das Testen neuer Updates. Sie werden aber weniger durch den Patch selbst, als durch die dafür benötigten Prozeduren bestimmt.

Neue Patches überprüfen

Aufgrund der Komplexität von Softwareinstallationen besteht ein Unterschied zwischen den für das Deployment und den für die Verifizierung benötigten Prozessen. Während der Bereitstellung eines neuen Patches wird der Erfolg oder Misserfolg dieser Aktionen durch die Ergebnisse bestimmt, die vom genutzten Patch-Management-Tool oder -Dienst zurückgeliefert werden. Der Verifikationsprozess erfordert ein Überprüfen aller relevanten Dateien, Binärversionen und Registry-Einstellungen. Nur so kann sichergestellt werden, dass der Patch auch wirklich den gewünschten Effekt hat.

Die Verifizierung von Patches verwendet deswegen Methoden, die nach bestimmten Charakteristiken des jeweiligen Updates suchen und diese prüfen. Der tatsächliche Verifikationsprozess wird aber vor allem durch das eingesetzte Tool bestimmt. Wenn es nicht in der Lage ist, diese Aufgabe zu erfüllen, dann sollte der Prozess manuell durchgeführt werden. Anschließend kann mit einem geeigneten Schwachstellenscanner getestet werden, ob die durch den Patch behobenen Schwachstellen auch wirklich nicht mehr vorhanden sind oder ob sie immer noch durch Angreifer ausgenutzt werden können.

Die zum Einspielen des Patches eingesetzte Patch-Managementlösung muss deshalb über die Fähigkeit verfügen, die gepatchten Systeme nach der Bereitstellung weiter überwachen zu können. Außerdem muss sie überprüfen können, ob der sicherheitsrelevante Patch ordnungsgemäß installiert wurde oder ob es nach dem Einrichten zu Problemen kommt.

Dazu eignen sich auch die sogenannten Smoke Tests, mit denen Sie herausfinden können, ob eine Umgebung ihre Aufgaben auch wirklich noch nach den Vorgaben des Unternehmens erfüllt. Wenn eine Anwendung dies nicht mehr leisten kann, dann muss die IT-Abteilung entweder eine manuelle Methode entwickeln oder einen untergeordneten Prozess, um die Aufgabe zu erledigen. Das Tool sollte zudem Buch darüber führen, welche Systeme alles aktualisiert wurden.

Den Patch-Status überprüfen

Das zur Kontrolle der Änderungen verwendete Verfahren, sei es ein Tool, ein Ticketsystem oder ein Formular, sollte jedes Mal aktualisiert werden, wenn ein Schritt des Update-Prozesses erledigt wurde.

Auch sollte jeweils ein Bericht erstellt werden, um den genauen Status jedes einzelnen Patches zu erfassen. Diese Berichte können entweder mit Hilfe der Patch-Managementlösung oder über das Änderungsmanagement-System generiert werden. Diese werden von vielen Unternehmen bereits eingesetzt. Die erstellten Berichte werden später in der Review-Phase benötigt und sollten daher an die zuständigen Mitarbeiter verteilt werden. Dazu gehören natürlich das Patch-Management-Team sowie das weitere IT-Personal.

Als Teil der Berichte benötigt das für das Patch-Management verantwortliche Team die folgenden Informationen:

- Zahl der erfolgreich gepatchten Systeme,

- Zahl der Systeme, bei denen der Patch nicht eingespielt werden konnte;

- Zusammenfassung über die Grunde, warum es zu Fehlern kam und welche Schritte deswegen eingeleitet wurden,

- Informationen über erforderliche sowie über durchgeführte Neustarts,

- Zahl der vom Patch-Prozess ausgenommenen Systeme (diese Werte werden in der Regel noch einmal in einem separaten Bericht aufgeführt),

- Zusammenfassung über die Gründe, warum bestimmte Systeme vom Patch-Prozess ausgenommen wurden und welche provisorischen Lösungen deswegen unternommen wurden sowie zuletzt eine

- Zusammenfassung der gesamten Wirksamkeit der getroffenen Maßnahmen.

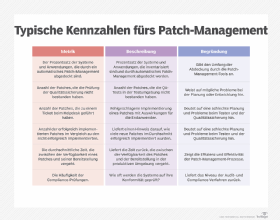

Darüber hinaus sollten geeignete Leistungskennzahlen (KPI, Key Performance Indikatoren) entwickelt werden, mit denen die zum Pachten eingesetzten Prozeduren bewertet werden können. Diese Werte ermöglichen es einem Unternehmen, Erfolg und Wirksamkeit seines Patch-Managements besser einzuschätzen.

Die für das Patch-Management verantwortlichen Personen müssen die erstellten Berichte regelmäßig analysieren. Die darin enthaltenen Informationen sowie die Leistungskennzahlen sind nützlich, um die Wirksamkeit der Verfahren zu prüfen und um die folgenden Fragen zu beantworten:

- Wie effektiv sind unsere Prozesse?

- Wenn es dabei zu vielen Fehlern kommt, welche Gründe sind dafür verantwortlich?

- An welchen Stellen können Verbesserungen an den Prozessen des Patch-Managements vorgenommen werden?

Diese Daten bilden die Grundlage, um die Ergebnisse der Prozesse richtig bewerten zu können. Anschließend lassen sich die Daten nutzen, um die Zuverlässigkeit und Wirksamkeit der Updates gegen Angriffe besser einschätzen zu können. Das Vollenden dieser letzten Phase der beschriebenen Prozedur gewährleistet, dass das von einem Unternehmen durchgeführte Patch-Management wirksam wird, bevor es zu sicherheitsrelevanten Vorfällen kommt und nicht erst danach.