Getty Images/iStockphoto

Wie man mit der neuen Windows LAPS-Funktion arbeitet

Microsoft hat Windows LAPS zur Verwaltung und Sicherung von Kennwörtern für lokale Administratorkonten auf Windows Desktop- und Serversystemen aktualisiert.

Lokale Administratorkennwörter waren unter Sicherheitsaspekten schon immer problematisch, aber eine aktualisierte Funktion in Windows kann die mit dieser administrativen Notwendigkeit verbundenen Sorgen verringern.

Ein grundlegendes Sicherheitsproblem bei Windows besteht darin, dass fast jedes Windows-Gerät ein lokales Administratorkonto enthält. Selbst wenn das Gerät mit dem Active Directory verbunden ist, sind diese Konten notwendig, wenn es ein Problem mit der Verbindung zum Active Directory gibt und der Administrator eine andere Möglichkeit benötigt, sich beim Gerät anzumelden. Für Unternehmen, die mehr Sicherheit für diese Anmeldeinformationen wünschen, bietet Microsoft eine kostenlose Funktion in seinem Betriebssystem an, die Windows Local Administrator Password Solution (Windows LAPS). Diese Funktion automatisiert die Passwortverwaltung für das lokale Administratorkonto. Windows LAPS rotiert die lokalen Administratorkennwörter, um die Sicherheit der Umgebung zu erhöhen.

Microsoft hat diese Funktion im April 2023 aktualisiert, um sie zu einem festen Bestandteil des Windows-Betriebssystems zu machen, und nennt sie nun Windows LAPS.

Was ist neu an der Windows-LAPS-Funktion?

Windows LAPS speichert lokale Administratorkennwörter im Active Directory und in Microsofts Cloud-basierte Identitäts- und Zugriffsmanagement-Plattform Microsoft Entra ID, früher bekannt als Azure Active Directory. Die vorherige Version von LAPS funktionierte nur mit Active Directory.

Windows LAPS schützt nicht nur diese Administratorkontopasswörter, sondern bewahrt Unternehmen auch vor verschiedenen Arten von Sicherheitsrisiken, einschließlich Pass-the-Hash-Angriffen. Eine weitere Verbesserung gegenüber der ursprünglichen Windows-LAPS-Version ist, dass die neue Version ein granulares Sicherheitsmodell enthält und die rollenbasierte Zugriffskontrolle (RBAC) von Azure unterstützt.

Mit Windows LAPS kommt zudem auch die Passwortverschlüsselung und den Passwortverlauf. Organisationen, die Active Directory On-Premises verwenden, müssen eine Domänenfunktionsstufe von Windows Server 2016 oder höher ausführen, um die Kennwortverschlüsselungsfunktion zu nutzen.

Ebenfalls neu in Windows LAPS ist die Möglichkeit, die Verwaltung und Speicherung von Passwörtern für das Verzeichnisdienst-Wiederherstellungsmodus-Konto auf dem Domänencontroller zu automatisieren.

Was sind die Beschränkungen von Windows LAPS?

Die ursprüngliche LAPS-Implementierung, die 2016 veröffentlich wurde, war als Microsoft LAPS bekannt, das Microsoft jetzt als Legacy Microsoft LAPS bezeichnet. Die aktuelle LAPS-Version wird als Windows LAPS bezeichnet. Windows LAPS und Microsoft LAPS können nicht dasselbe Konto auf ein und demselben Computer verwalten.

Die meisten Unternehmen ersetzen einfach die alte LAPS-Version durch Windows LAPS. Da Windows LAPS eine gewisse Lernfähigkeit aufweist, bietet Microsoft einen Microsoft-LAPS-Emulationsmodus an, mit dem Windows LAPS wie die alte Version funktioniert.

Eine andere Möglichkeit besteht darin, Microsoft LAPS und Windows LAPS nebeneinander zu verwenden, bis Sie mit der neuen Version vertraut sind. Um beide Sicherheitsfunktionen auf demselben Computer zu verwenden, müsste auf den verwalteten Geräten ein neues lokales Administratorkonto mit einem anderen Namen für die Verwendung mit den Windows-LAPS-Richtlinien erstellt werden.

Was sind die Windows-LAPS-Voraussetzungen?

Windows LAPS funktioniert auf den folgenden Windows-Betriebssystemen, auf denen das Update vom 11. April 2023 oder höher installiert ist:

- Windows 10

- Windows 11 22H2

- Windows Server 2019

- Windows Server 2022

Microsoft hat das aktualisierte Windows-LAPS-Feature über seine Windows-Updates integriert, um es in das Betriebssystem zu integrieren, anstatt es separat herunterzuladen.

So stellen Sie Windows LAPS bereit

Es gibt zwei Optionen für die Bereitstellung von Windows LAPS. Die erste Option besteht darin, mit Intune eine LAPS-Richtlinie zu erstellen, die dann an verwaltete Windows-Geräte verteilt wird.

Die andere Option besteht darin, LAPS-Einstellungen über Gruppenrichtlinien an verwaltete Geräte zu übertragen, was nur bei der Verwaltung von domänenverbundenen Windows-Geräten sinnvoll ist.

So erstellen Sie die Intune-Richtlinie für Windows LAPS

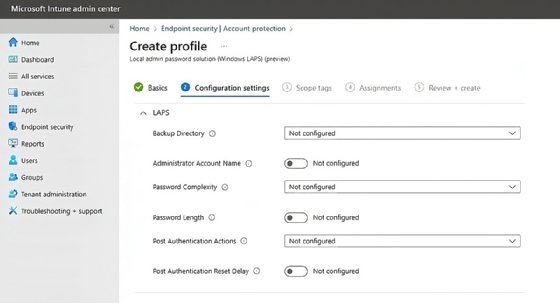

Um Windows LAPS über Intune zu verwalten, öffnen Sie zunächst das Microsoft Intune Admin Center und wählen Sie die Registerkarte Endpunktsicherheit (Endpoint security).

Klicken Sie auf Kontoschutz (Account protection) und dann auf den Link Richtlinie erstellen (Create Policy), wie in Abbildung 1 dargestellt. Auf der Oberfläche wird eine Aufforderung zur Auswahl einer Plattform und eines Profils angezeigt. Stellen Sie die Plattform auf Windows 10 und höher (Windows 10 and later) und das Profil auf Local Admin Password Solution (Windows LAPS) ein.

Geben Sie dem Profil einen Namen, wenn Sie dazu aufgefordert werden, und klicken Sie auf Weiter (Next), um zum Bildschirm Konfigurationseinstellungen (Configuration settings) zu gelangen, um das Sicherungsverzeichnis, die Anforderungen an Länge und Komplexität des Kennworts und andere relevante Einstellungen anzugeben.

Klicken Sie Weiter (Next), um ein benutzerdefiniertes Bereichs-Tag anzuwenden oder das Standardbereichs-Tag zu verwenden.

Klicken Sie erneut auf Weiter (Next), um den Bildschirm Zuweisungen (Assignments) zu öffnen und auszuwählen, wo die Richtlinie angewendet werden soll.

Klicken Sie auf Weiter (Next), um den Bildschirm anzuzeigen, der eine Zusammenfassung der bereitgestellten Konfigurationsoptionen enthält. Nehmen Sie sich einen Moment Zeit, um diese Einstellungen zu überprüfen. Wenn alles gut aussieht, klicken Sie auf die Schaltfläche Erstellen (Create), um die Richtlinie zu erstellen.

So richten Sie eine Gruppenrichtlinie für Windows LAPS

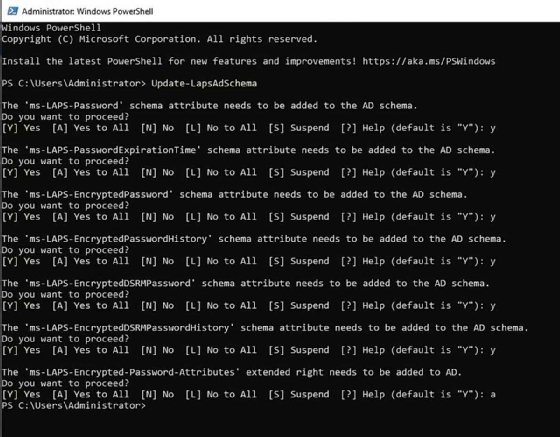

Sie können Gruppenrichtlinieneinstellungen verwenden, um Windows-LAPS-Einstellungen auf domänenverbundene Geräte zu übertragen, aber Sie müssen zunächst das Active Directory vorbereiten. Genauer gesagt, müssen Sie das Active-Directory-Schema erweitern, um Windows LAPS zu unterstützen und dann die erforderlichen Berechtigungen bereitstellen.

Es ist ratsam, eine Sicherungskopie des Active Directory zu erstellen, um die Änderungen bei Bedarf wieder rückgängig machen zu können, da die Erweiterung des Active-Directory-Schemas dauerhaft ist.

Öffnen Sie als Nächstes eine erweiterte PowerShell-Sitzung auf Ihrem Domänencontroller und geben Sie dann den folgenden Befehl ein:

Update-LapsADSchemaWenn eine Fehlermeldung erscheint, dass der Befehl nicht erkannt wird, überprüfen Sie, ob der Server über alle verfügbaren Updates verfügt und bestätigen Sie seine Rolle als Domänencontroller.

Erteilen Sie dann den Computern, die der Domäne angeschlossen sind, die Berechtigung zur Verwendung von Windows LAPS. Am einfachsten ist es, die Berechtigung für den Container Computer in Active Directory zu erteilen. Die Befehlssyntax hängt von der Struktur Ihres Active Directory ab.

Für die Zwecke dieses Tutorials wurde eine Einzeldomänenstruktur mit dem Namen Poseylab.com erstellt. Der folgende PowerShell-Befehl wird ausgeführt, um dem Standardcontainer Computer in dieser Domäne die erforderlichen Berechtigungen zuzuweisen:

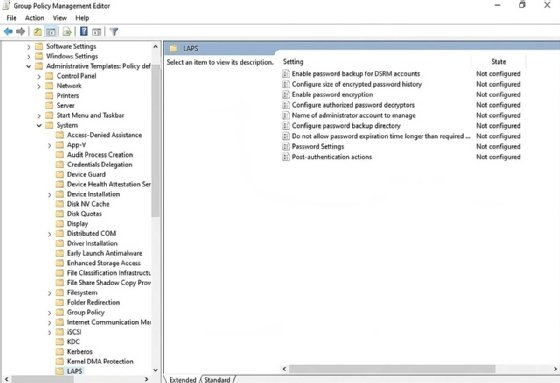

Set-LapsADComputerSelfPermission -Identity "CN=Computers,DC=poseylab,DC=com"Als nächstes konfigurieren Sie die Gruppenrichtlinie, um Ihre Windows-LAPS-Richtlinie zu veröffentlichen. Verwenden Sie den Gruppenrichtlinien-Verwaltungseditor, um die LAPS-bezogenen Gruppenrichtlinieneinstellungen im Abschnitt Computerkonfiguration\Richtlinien\Administrative Vorlagen\System\LAPS zu finden.

Passwörter für lokale Administratorkonten werden in absehbarer Zeit nicht verschwinden, daher ist der aktualisierte Windows LAPS ein Versuch von Microsoft, das Beste aus einer schwierigen Sicherheitssituation zu machen. Dieser automatisierte Prozess verbessert das alte Microsoft-LAPS-System, so dass es sich für Sie lohnen würde, die Implementierung in Ihrer Umgebung zu prüfen.