Maksim Kabakou - stock.adobe.com

Verschlüsselung und Zugriffskontrolle: Cloud-Daten schützen

Die von den Providern angebotenen Maßnahmen zum Schutz der Daten in der Cloud reichen oft nicht aus, um sie effektiv zu sichern. Welche weitergehenden Schritte bieten sich noch an?

Unternehmen können sich nicht allein auf ihre IaaS-Anbieter (Infrastructure as a Service) verlassen, wenn es um den Schutz ihrer sensiblen Daten in der Cloud geht. Mit den folgenden Maßnahmen lassen sich die Risiken senken.

Die meisten Cloud-Dienste bieten bereits eine Vielzahl an Sicherheitsfunktionen und erweiterten Einstellungsmöglichkeiten sowie automatische Verschlüsselung und Zugriffskontrollen, um den Schutz Ihrer Daten zu gewährleisten. Trotzdem gelingt es vielen Unternehmen nicht, sie auch so umzusetzen, dass es zu keinen Datendiebstählen kommt.

Die Aufgabe, für den Schutz ihrer Daten in der Cloud zu sorgen, können Unternehmen nicht allein den Providern überlassen. Stattdessen müssen sie selbst die notwendigen Maßnahmen ergreifen, um eine solide Sicherheitsstrategie für die Nutzung der Cloud in ihrem Betrieb zu entwickeln und umzusetzen. Im Folgenden finden Sie mehrere essentielle Maßnahmen, mit deren Umsetzung sich die Cloud-Nutzung deutlich sicherer gestalten lässt.

Daten verschlüsseln

Der erste Schritt, um Daten in der Cloud zu sichern, ist im Prinzip ganz einfach: Sie müssen verschlüsselt werden und zwar sowohl im Transit als auch die ruhenden Daten. Um festzustellen, welche Verschlüsselungsmaßnahmen Sie benötigen, sollten Sie zunächst ein Diagramm Ihrer Anwendungen erstellen. Tragen Sie dort dann ein, wie sich die Daten zwischen den Applikationen bewegen und wo sie letztendlich gespeichert werden. Sorgen Sie dann dafür, dass die Daten sowohl im Storage als auch bei ihrer Übertragung verschlüsselt werden.

Als Hilfestellung können Sie bei dieser Aufgabe an die typischen Größen von zum Beispiel T-Shirts denken: Small, Medium und Large.

- Small: Dabei handelt es sich um die Basisverschlüsselung für die gespeicherten Daten. Sie sorgt dafür, dass nur minimaler Schaden entsteht, selbst wenn jemand auf die verschlüsselten Daten zugreifen kann.

- Medium: Dieser erweiterte Plan kümmert sich darum, dass neben den ruhenden Daten auch die Informationen verschlüsselt werden, die gerade zum Beispiel zwischen zwei Applikationen übertragen werden.

- Large: Dieser Plan ist noch ambitionierter, da er dafür sorgt, dass nicht nur ruhende und sich bewegende Daten verschlüsselt werden, sondern dass auch ihre Nutzung überwacht wird. Außerdem wird aufgezeichnet, wer wann darauf zugreift und welche Änderungen er durchführt.

Diese Schritte lassen sich noch erweitern, indem zusätzlich noch Werkzeuge von anderen Anbietern eingesetzt werden, um regelmäßig die Sicherheitskonfiguration Ihrer Cloud-Umgebung zu testen und zu überprüfen. So spüren Sie weitere Sicherheitslöcher auf, die geschlossen werden müssen.

Alle Zugriffe konsequent verwalten

Entwickler, Infrastruktur-Spezialisten und DevOps-Teams können verschiedene Methoden in ihre tägliche Arbeit einfügen, um die Daten in der Cloud besser zu schützen.

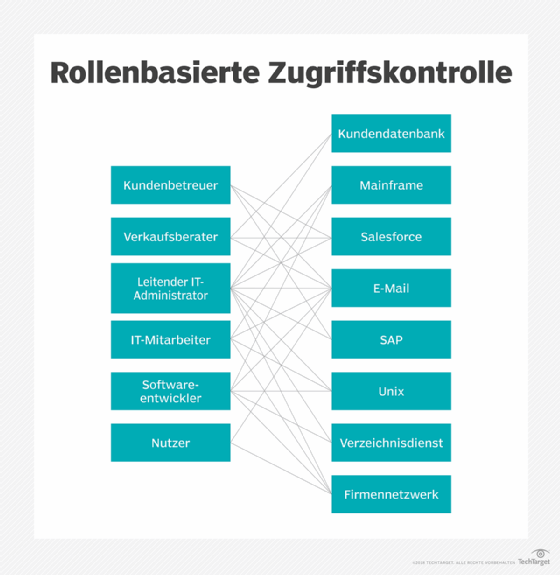

Erstens sollten Sie auch hier dieselben verteilten Zugangskontrollen einführen, die Sie für den Zugriff auf Daten von unterwegs aus oder über das öffentliche Internet verwenden. Wenn zum Beispiel der mobile Zugriff auf die Geschäftsanwendungen rollenbasiert organisiert ist, dann sollten Sie denselben Schutz für den Zugriff auf in der Cloud gespeicherte Daten verwenden. Wenn es möglich ist, dann sollte zudem Federated Identity Management (FIM) eingesetzt werden, um die einzelnen Anwender an jedem Interaktionspunkt im System zu überprüfen und um die Verwendung der Daten dauerhaft zu kontrollieren. Innerhalb der einzelnen Applikationen sollte zudem der Zugriff auf die darin gespeicherten Daten und die Anwendung – bei jeder einzelnen Anfrage – mit in die Kontrollen einbezogen werden. Dabei darf aber nie innerhalb der Anwendungen schon festgelegt werden, wo die Daten abzulegen sind.

Zentralisieren Sie darüber hinaus das Management Ihrer Daten und das Deployment Ihrer Anwendungen sowie das Ausspielen der benötigten Updates und Patches. Beide Bereiche sollten am besten mit denselben Werkzeugen verwaltet und überwacht werden, um Wildwuchs zu vermeiden.

Wenn Sie mit den Daten mehrerer Kunden arbeiten, dann sorgen Sie auf jeden Fall dafür, dass diese Daten getrennt voneinander gespeichert werden. Auf keinen Fall darf ein Kunde auf die Daten eines anderen Kunden ohne ausreichende Autorisierung zugreifen können. Unternehmen sollten direkt mit ihren Cloud-Providern zusammenarbeiten, damit sichergestellt ist, dass die Daten der Kunden auch wirklich separat gespeichert und verarbeitet werden. Das gilt sowohl für Daten im Ruhezustand als auch für die Übertragung.

Sorgen Sie zudem dafür, dass alle Mitarbeiter sichere Zugänge nutzen, wenn sie über einen Computer oder ein mobiles Gerät auf das Firmennetz zugreifen. Und zwar unabhängig davon, von wo aus sie sich anmelden.

Um Ihre Daten weiter zu sichern, sollten Sie außerdem besonders vorsichtig bei allen Dokumenten oder Anwendungen sein, die von mehreren Anwendern genutzt werden können. Diese geteilten Cloud-Anwendungen, die leicht zugänglich sind und ohne große Probleme genutzt werden können, setzen sensible Daten einem großen Risiko aus. Rollenbasierte Zugriffskontrollen können auch hier dafür sorgen, dass nur autorisierte Nutzer auf bestimmte Daten zugreifen dürfen. Überwachen und kontrollieren Sie den Datenzugriff, um sicherzustellen, dass die von Ihnen errichteten Zugangsschranken auch auf Dauer effektiv bleiben.