profit_image - stock.adobe.com

Typische Risiken durch die gemeinsame Nutzung von Dateien

Jeder Admin sollte die Gefahren kennen, die durch File Sharing für seine Systeme und Netze entstehen. Wir stellen die sieben größten Bedrohungen vor und zeigen, was dagegen hilft.

Die gemeinsame Nutzung von Dateien über das Netzwerk gehört heute zu den häufigsten Aktivitäten von sowohl privaten als auch beruflichen Anwendern. Sie wird auch als File Sharing bezeichnet. Wenn die Nutzer dabei aber nicht vorsichtig sind, entstehen für sie und oft auch ihre Arbeitgeber innerhalb kürzester Zeit erhebliche Sicherheitsrisiken.

Die gemeinsame Nutzung von Dateien über das Internet ist mittlerweile für viele Menschen ein Teil ihres professionellen und privaten Lebens geworden, gleichgültig ob es sich nur um ein einzelnes Foto oder ein komplexes Computerprogramm handelt, das über das Netz von mehr als einem einzelnen Anwender genutzt wird. Dadurch entstehen für Angreifer allerdings auch viele Möglichkeiten für potenzielle Cyberattacken. Der beste Schutz gegen diese Gefahren beginnt dabei, sich der möglichen Gefahren bewusst zu werden.

Im Folgenden beschreiben wir daher die sieben am häufigsten anzutreffenden Sicherheitsrisiken für die gemeinsame Nutzung von Dateien über Netzwerke und erklären, welche Maßnahmen Anwender und IT-Administratoren gegen diese Bedrohungen ergreifen können.

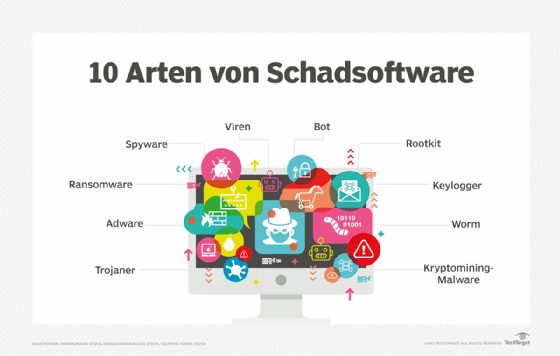

1. Malware

File Sharing erleichtert es Angreifern, Viren, Würmer, Spyware, Trojaner und anderen Schadcode in gemeinsam genutzte Dateien einzuschleusen und so auf fremden Rechnern zu platzieren. Insbesondere in Peer-to-Peer-Netzen (P2P) ist Malware häufig anzutreffen, da es hier besonders schwer ist, den Quellcode einer Datei auf Vertrauenswürdigkeit zu prüfen. Das Malware-Risiko betrifft aber auch Unternehmen. Wenn ein Mitarbeiter eine verseuchte Datei innerhalb des Firmennetzes öffnet, wird dadurch eventuell das gesamte Netzwerk in Mitleidenschaft gezogen.

Bekämpfen Sie diese Gefahr, indem Sie sich damit befassen, wie Malware frühzeitig erkannt werden kann. Außerdem sollten Sie Ihre Kollegen über Social Engineering und die dabei verwendeten Techniken wie vermeintlich kostenlose Software informieren. Durch das hohe Tempo, mit dem Cyberattacken laufend erneuert und angepasst werden, steigt das Risiko einer Malware-Infektion immer weiter. Es ist daher essenziell, dass alle Geräte im Netzwerk mit den neuesten Sicherheits-Updates ausgestattet sind.

2. Sensible und vertrauliche Inhalte

Egal ob es absichtlich oder unabsichtlich erfolgt, kann das Veröffentlichen sensibler Dateien via File Sharing gefährliche Konsequenzen für ein Unternehmen haben. Noch dazu werden solche Vorgänge oft lange Zeit nicht bemerkt. Vertrauliche oder geschützte Informationen in einem Unternehmen über zum Beispiel die geplante Entwicklung neuer Produkte oder finanzieller Natur sind immer ein lohnendes Ziel für Angreifer.

Die wichtigste Maßnahme gegen diese Gefahr ist, dass jeder Mitarbeiter größte Sorgfalt und Diskretion dabei walten lassen muss, welche Daten er oder sie mit anderen teilt. Jedes Unternehmen sollte seine Angestellten darin schulen, wie sie sensible Informationen erkennen und schützen.

Dazu benötigen sie detaillierte Richtlinien zum Teilen vertraulicher Informationen mit Dritten. Darüber hinaus kann die IT-Abteilung im Backend strenge Zugriffsbeschränkungen einführen, die die Lese- und Schreibberechtigungen begrenzen. Wenn dann zum Beispiel eine Datei oder ein Ordner versehentlich geteilt wird, können diese Daten nicht ohne weiteres durch Fremde eingesehen werden.

3. Personenbezogene Daten und Informationen

Es gibt viele verschiedene Arten personenbezogener Daten, die besonders geschützt werden müssen. Zu ihnen gehören zum Beispiel biometrische Informationen, aber auch Daten zu Aufenthaltsorten oder zum Verhalten einer Person. Wenn die falschen Gruppierungen auf personenbezogene Daten zugreifen, kann das für die betroffenen Personen erhebliche Auswirkungen wie Identitätsdiebstahl, finanzielle Verluste oder einen Image-Schaden haben. Wenn es um personenbezogene und vertrauliche Daten geht, ist es oft sehr schwer herauszufinden, wo sie überall missbraucht werden, nachdem sie einmal gestohlen wurden und in die falschen Hände gelangt sind.

Ein strenger Schutz personenbezogener Daten bei der gemeinsamen Nutzung von Dateien über das Internet ist daher eine notwendige Erweiterung der sonstigen Maßnahmen zur Datensicherheit in einem Unternehmen. Neben einer ständigen Wachsamkeit sowie starken Passwörtern und Authentifizierungsmaßnahmen, sollte die IT-Abteilung dafür sorgen, dass die genutzten File-Sharing-Dienste Daten verschlüsseln und dass die dabei verwendeten Keys besonders gesichert sind.

Außerdem sollte sie sicherstellen, dass sie Zugriffe begrenzt und wiederholte Re-Authentifizierungen der Nutzer erfordert. Wenn es um die Nutzererfahrung geht, sollte sie zudem nicht davor zurückscheuen, Benutzerfreundlichkeit mit den notwendigen Sicherheitsmaßnahmen zu verbinden.

4. Genehmigungen, Kontrollen und Zugriffe

Das Teilen von Daten über Netzwerke ist immer ein Weg mit zwei oder mehreren Richtungen. Abhängig davon, wer und was daran beteiligt ist, entstehen mehrere Sicherheitsrisiken. Sie hängen zum Beispiel davon ab, ob die Anwender für Unternehmen zugelassene Lösungen zum Teilen von Daten oder nur für private Nutzer vorgesehene Software verwenden.

Schatten-IT kann hier ebenfalls ein erhebliches Problem sein. Dabei nutzen die Mitarbeiter Anwendungen für geschäftliche Verbindungen, die der IT-Abteilung nicht bekannt sind. Das reduziert die Transparenz und führt zu einem erhöhten Risiko von Datenverlusten durch die gemeinsame Nutzung von Daten über das Netzwerk. Werden die Kommunikationspartner jedes Mal überprüft, bevor sie auf Daten zugreifen? Es besteht immer die Möglichkeit, dass eines der verwendeten Geräte oder Netzwerke kompromittiert ist, so dass nicht autorisierte Personen während der Übertragung von Daten darauf zugreifen können.

Der Schutz gegen diese Art von Bedrohungen erfordert einen Überblick über die Gefahren, der auch als Absicherung des gesamten Ökosystems bezeichnet wird. Das bedeutet, dass über die gesamte IT-Infrastruktur eines Unternehmens Sicherheits- und Verteidigungsmaßnahmen integriert werden müssen. Ein paar Beispiele:

- Identity Access Management (IAM), wie zum Beispiel das Anfordern von Berechtigungsnachweisen, Erlaubnissen für bestimmte Aktionen, Authentifizierungen sowie das Mapping von Berechtigungen;

- Inventare der Assets, zum Beispiel über die verwendete Software, Computer, andere Geräte, IT, OT (Betriebstechnologie), IoT, Endpunkte sowie entfernte Geräte und auch die BYOD-Infrastruktur;

- Security-Orchestrierung für Analysen und Reaktionen auf Gefahren, das Untersuchen von Traffic-Mustern sowie die Automatisierung von Updates und Zertifikaten;

- Risikomanagement von Dritten, wie zum Beispiel dem Prüfen von Anbietern, Kontrollen ihrer Compliance, der genutzten Marktplätze für Apps, der APIs (Application Programming Interfaces) bis hin zum Lifecycle Management von Daten.

5. Deaktivieren der Firewalls

Manche Dienste zur gemeinsamen Nutzung von Dateien über das Netzwerk erfordern das Deaktivieren oder Umgehen der Firewalls, um Daten hoch- oder herunterladen zu können. Auch wenn das Öffnen eines Firewall-Ports zunächst als harmlos erscheinen mag, führt es doch zu einem erhöhten Risiko durch Hacker, die darüber auf das betroffene Gerät zugreifen oder in das gesamte Netzwerk eindringen können. Auch steigt die Gefahr für DDoS-Attacken (Distributed Denial of Service) sowie für MitM-Angriffe (Man-in-the-Middle), bei denen sich ein Angreifer zwischen zwei miteinander kommunizierende Parteien einklinkt und Daten stiehlt oder manipuliert.

Stellen Sie daher sicher, dass Firewalls sowohl vorhanden als auch immer aktiv und sorgfältig konfiguriert sind. Sie schützen nicht nur vor den oben beschriebenen Gefahren, sie blockieren auch unerwünschten Datenverkehr von außen. Dadurch sinkt das Risiko, dass es jemandem gelingt, Malware oder anderen schädlichen Code einzuschleusen und zu installieren.

6. Störanfälligkeit und Angriffe auf die Lieferkette

Auch wenn viele Angriffe auf File-Sharing-Dienste vor allem einzelne Personen betreffen, können sie doch auch ein Weg sein, um Dritte anzugreifen oder um Attacken auf die Supply Chain zu initiieren. Anders als beim Angriff auf den E-Mail-Account eines Managers oder Admins, handelt es sich bei dieser Art von Bedrohungen um indirekte Attacken, bei denen sich der oder die Hacker über Dritte einschleichen, die diverse Dienste für das Opfer anbieten.

Wenn es bei einem solchen Angriff gelingt, Schadcode in die angebotenen Dienste einzuschleusen, lassen sich damit weit mehr potenzielle Opfer erreichen als bei singulären Attacken. Insbesondere die Gefahr für die Kunden des Dienstleisters steigt dadurch.

Zusätzlich zu den bereits beschriebenen Maßnahmen zur Absicherung von File-Sharing-Diensten sollten Unternehmen sich daher auf ihre Mitarbeiter konzentrieren, um eine auf IT-Sicherheit fokussierte Firmenkultur zu entwickeln. Animieren Sie Ihre Belegschaft zu gegenseitigen Risikobewertungen, bei denen sie sich offen austauschen können, um die Risiken zu minimieren und um proaktive Schritte einzuleiten.

Sorgen Sie außerdem für eine Kommunikation zwischen Sicherheitsspezialisten aus den verschiedenen Fachbereichen, damit sie sich über die neuesten Gefahren und Gegenmaßnahmen auf dem Laufenden halten können. Nicht zuletzt sollten Sie sich als Unternehmen für ihre kritischen Dienste und Anwendungen nicht auf einen einzigen Anbieter verlassen. So reduzieren Sie die potenziellen Auswirkungen eines Cyberangriffs.

7. Strafverfolgung

Dateien und Dokumente müssen nicht immer mit Malware infiziert werden, um für großen Schaden zu sorgen. So können sie auch Inhalte enthalten, deren nicht autorisierter Download erhebliche rechtliche Konsequenzen hat. Beispiele für solche Situationen sind urheberrechtlich geschützte Materialien oder illegal kopierte Software.

Der Schutz vertraulicher Daten spielt hier ebenfalls eine große Rolle, insbesondere in Anbetracht der zunehmenden Vorgaben zum Schutz personenbezogener Daten, wie sie etwa die Datenschutz-Grundverordnung (DSGVO), der California Consumer Privacy Act (CCPA) und zahlreiche andere Gesetze zum Datenschutz vorschreiben. Die Frage ist auch, wer verantwortlich ist, wenn die Daten von Kunden oder geistiges Eigentum durch das gemeinsame Nutzen von Daten über das Netzwerk in die falschen Hände gelangen? Ohne Transparenz bei ihren Datenflüssen können Unternehmen ihre Dateien nicht ausreichend überwachen und sicherstellen, dass die Compliance-Vorgaben eingehalten werden. Ein solcher Mangel an Transparenz erhöht auch die Gefahr von Strafen, zusätzlichen Gebühren oder einer Rufschädigung des Unternehmens.

Auch wenn diese Gefahren viel eher in einer nicht regulierten Umgebung wie einem P2P-Dienst als in einer Enterprise-Lösung auftreten, sind sie doch ein eindeutiger Beleg dafür, dass File Sharing auch aus rechtlicher Sicht zu vielen Fragen und Gefahren im Digitalzeitalter führt.

Am einfachsten lassen sich potenzielle rechtliche Gefahren vermeiden, wenn der genutzte File-Sharing-Dienst über solide Sicherheits- und Verschlüsselungsfunktionen verfügt. Zu den wichtigsten Elementen gehören Zugriffskontrollen, zeitlich begrenzte Dateifreigaben, E-Discovery zum Lokalisieren, Sichern und Finden von Daten sowie eine Integration in die Compliance-Abläufe des Unternehmens.

Die Fähigkeiten und die einfache Benutzbarkeit von File-Sharing-Diensten führen zu zahlreichen Vorteilen, verbessern die Zusammenarbeit und sorgen für Innovationen in der digitalen Ära. Unternehmen sollten die potenziellen Gefahren aber nicht vernachlässigen, die sich daraus ergeben. Zur Reduzierung der Bedrohung gehören die Umsetzung von Best Practices, eine Bestandsaufnahme des gesamten IT-Ökosystems sowie genaue Überlegungen bei der Wahl der optimalen File-Sharing-Lösung. Sie muss vor allem fundamentale Sicherheitsfunktionen enthalten, um Schaden für das gesamte Unternehmen zu verhindern.