weedezign - stock.adobe.com

Typische Risiken der Fernarbeit und wie man sie minimiert

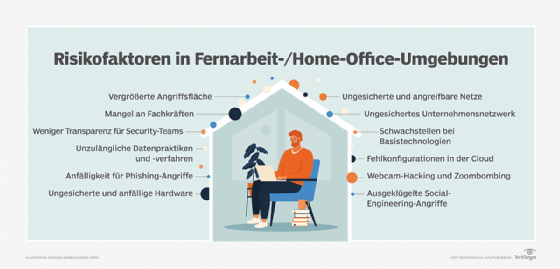

Mit der Fernarbeit gehen Security-Risiken einher, wie eine vergrößerte Angriffsfläche, Probleme bei der Datensicherheit und mangelnde Transparenz. Best Practices reduzieren diese.

Das Arbeiten im Home-Office ist in nahezu allen Branchen fester Bestandteil der Arbeitswelt. In Deutschland wächst der Anteil entsprechender Stellenausschreibungen auch im Jahr 2025. Besonders stark vertreten sind derlei Optionen naturgemäß in Berufen die IT-Bezug haben.

So ergab eine Untersuchung im Juni 2025, dass in Deutschland 80 Prozent der Unternehmen in der Informationswirtschaft und ungefähr jedes zweite Unternehmen im verarbeitenden Gewerbe ihren Mitarbeitenden ermöglichen, an mindestens einem Tag pro Woche im Home-Office zu arbeiten. Und viele der Unternehmen planen die Angebote hinsichtlich der Arbeit im Home-Office eher noch auszuweiten. Und auch Unternehmen, die bislang keine derartigen Optionen anbieten, haben vor derartige Möglichkeiten für ihre Mitarbeitenden einzuführen. I

Diese sich verändernden Arbeitsumgebungen sind aber insbesondere für Security-Teams mit Herausforderungen verbunden. So können Remote-Ansätze das Risiko einer Datenverletzung oder eines Cyberangriffs aus mehreren Gründen erhöhen. Fernarbeit vergrößert die potenzielle Angriffsfläche, die geschützt werden muss, erheblich.

Die Bemühungen werden durch den chronischen Personalmangel in Cybersicherheitsteams und berufsbedingte Burnouts zusätzlich erschwert. Laut einer Ende 2024 durchgeführten Umfrage der Information Systems Security Association (ISSA) und des Analystenunternehmens Enterprise Strategy Group, das mittlerweile zu Omdia gehört, gaben 65 Prozent der Cybersicherheitsexperten an, dass ihre Arbeit in den letzten zwei Jahren schwieriger geworden sei, wobei 27 Prozent angaben, dass ihre Arbeit sogar deutlich schwieriger geworden sei.

Typische Security-Risiken der Fernarbeit

Die Risiken für die Cybersicherheit, die mit der Fernarbeit verbunden sind, sind vielfältig und umfassen vergrößerte Angriffsflächen, einen Mangel an Sicherheitskenntnissen, anfällige Netzwerke, Cloud-basierte Infrastrukturen und die Arbeitsgewohnheiten der Mitarbeiter.

1. Vergrößerte Angriffsfläche

Da immer mehr Mitarbeitende remote arbeiten, ist die Angriffsfläche in Unternehmen größer geworden. IT-Teams müssen mehr Endgeräte, Netzwerkverbindungen und Software schützen, was die Arbeitsbelastung für das oft schon stark ausgelastete Sicherheitspersonal erheblich erhöht, so Kumar Avijit, Vizepräsident des Forschungsunternehmens Everest Group. „Das erhöht auch die Komplexität dessen, was die Teams schützen müssen“, fügte er hinzu.

2. Begrenzte oder keine Kontrolle darüber, wie Remote-Mitarbeiter mit Daten umgehen

In den letzten Jahren haben viele Sicherheitsteams Tools implementiert, die verhindern, dass Mitarbeiter sensible Informationen auf ihre lokalen Geräte herunterladen. Dennoch sind Datenverluste aufgrund von Remote-Arbeit nach wie vor ein Problem. Umgebungen, in denen von überall aus gearbeitet werden kann, erhöhen das Risiko von Datenverletzungen und -lecks selbst in Unternehmen mit strengen Datenschutzrichtlinien und -verfahren. Da Sicherheitsteams weniger direkte Aufsicht über Mitarbeiter außerhalb des Büros haben, erhöht Remote-Arbeit die Wahrscheinlichkeit einer unbeabsichtigten oder böswilligen Offenlegung oder eines Verlusts von Unternehmensdaten. Beispielsweise könnten Mitarbeiter sensible Daten auf ihren Displays anzeigen, die von anderen Personen gesehen werden könnten – seien es Familienmitglieder und Besucher zu Hause oder Fremde, die an einem öffentlichen Ort vorbeikommen.

3. Herausforderungen bei der Einhaltung von Datenschutzbestimmungen

Unternehmen könnten feststellen, dass die Einhaltung gesetzlicher Vorschriften in Umgebungen, in denen der Arbeitsort flexibel ist, eine größere Herausforderung darstellt. Remote-Mitarbeiter können auf Daten zugreifen und diese übertragen, ohne dabei die immer umfangreicheren Datenschutzgesetze und -vorschriften sowie vertragliche Verpflichtungen gegenüber anderen Unternehmen zu beachten, so Scott Reynolds, Senior Director für Cybersicherheit in Unternehmen beim Berufsverband ISACA. Dies kann auch insbesondere dann zu einem Risiko werden, wenn Anwender nicht nur im klassischen Home-Office, sondern remote von irgendeinem Ort - wenn auch nur temporär - arbeiten.

4. Erhöhte Anfälligkeit für Phishing und andere Social-Engineering-Angriffe

Phishing und andere Arten von Social-Engineering-Angriffen stellen sowohl für Mitarbeitende im Büro als auch für Remote-Anwender eine Bedrohung dar. Allerdings sind solche Angriffe tendenziell erfolgreicher, wenn sie sich gegen Remote-Mitarbeiter richten, so die unabhängige Beraterin Sushila Nair, ehemalige Leiterin der Sicherheitsabteilung bei Capgemini in Nordamerika.

„Untersuchungen haben ergeben, dass Menschen, die von zu Hause aus arbeiten, leichter abgelenkt werden und eher auf verdächtige Links klicken“, so Nair. Außerdem können Remote-Mitarbeiter nicht so einfach überprüfen, ob E-Mail-Nachrichten, die angeblich von Kollegen gesendet wurden, echt sind, wie wenn sie mit anderen im selben Büro arbeiten würden. Das erhöht die Wahrscheinlichkeit, dass sie Opfer von Phishing-E-Mails werden, die als Anfragen nach Passwörtern oder Daten von Kollegen und Führungskräften sowie von Kunden, Geschäftspartnern und anderen seriösen Organisationen getarnt sind.

5. Erhöhte Anfälligkeit für KI-gesteuerte Angriffe

Angreifer nutzen generative KI-Tools, um Social-Engineering-Angriffe zu automatisieren, erklärte Ed Skoudis, Präsident des SANS Technology Institute, einer Hochschule, die Teil des Cybersicherheits-Schulungs-, Ausbildungs- und Zertifizierungsunternehmens SANS Institute ist. Remote-Mitarbeiter – insbesondere diejenigen, die sich nicht regelmäßig persönlich mit anderen treffen – könnten es noch schwerer haben, solche Angriffe von legitimen Kommunikationen zu unterscheiden. Ohne enge Arbeitsbeziehungen zu ihren Kollegen könnten sie beispielsweise die immer subtileren Unterschiede in der Sprache nicht erkennen, die Angreifer mit Hilfe von KI-Tools verwenden, um sich als Kollegen auszugeben. Darüber hinaus ermöglicht generative KI Angreifern, Phishing-Kampagnen viel schneller zu erstellen und durchzuführen, als sie es alleine könnten, wodurch die Anzahl der Angriffe steigt, denen sowohl Remote-Mitarbeiter als auch Anwender im Büro ausgesetzt sein können.

6. Ungesicherte und angreifbare Hardware

Die Kombination aus vermehrter Fernarbeit und seit langem bestehenden BYOD-Richtlinien bedeutet, dass viele Menschen ihre privaten Geräte für die Arbeit nutzen, unabhängig davon, ob sie über die erforderlichen Kenntnisse verfügen, um ihre Notebooks und Smartphones angemessen zu sichern und zu schützen, so Jim Wilhelm, Leiter des Bereichs Cybersicherheit bei KPMG. Unternehmen können von ihren Mitarbeitern bestimmte Maßnahmen fordern, wie beispielsweise das Ändern von Standardpasswörtern, aber Sicherheitsverantwortliche haben nicht immer Einblick darin, ob die Mitarbeiter solche Vorgaben vollständig einhalten.

7. Ungesicherte und anfällige Netzwerke

Durch Remote-Arbeit steigt auch die Wahrscheinlichkeit, dass Mitarbeiter unsichere Netzwerke wie öffentliches WLAN nutzen. Selbst Heimnetzwerke sind oft anfällig für Angriffe. „Unternehmen können ihre eigenen Netzwerke sichern, aber sie können nicht wissen, wie Netzwerke konfiguriert sind, die nicht vom Unternehmen verwaltet werden – sei es das Netzwerk im Haus eines Mitarbeiters oder in einem Café in der Nähe“, so Reynolds. „Sie sind im Wesentlichen auf Dritte angewiesen, um die erforderliche Netzwerksicherheit zu implementieren.“

Beim Bundesamt für Sicherheit in der Informationstechnik (BSI) gibt es eine Reihe von Hinweisen zur Gefährdungslage bei Telearbeit.

8. Mit anderen gefährdeten Geräten gemeinsam genutzte Netzwerke

Die Tatsache, dass weitere Nutzer häufig öffentliche WLAN- und Heimnetzwerke nutzen, erhöht die Cybersicherheitsrisiken zusätzlich, so Troha. Wenn das Gerät eines anderen Nutzers unzureichend gesichert ist, könnte ein Angreifer es als Zugang zum Netzwerk und letztendlich auch zum Gerät eines Remote-Mitarbeiters nutzen.

9. Webcam-Hacking und Zoombombing

Unternehmen nutzen Videokonferenzen und andere Plattformen für die Online-Zusammenarbeit immer häufiger, und das gilt auch für Angreifer. Cyberkriminelle können Online-Konferenzen sabotieren oder stören oder sich unbemerkt Informationen wie geschützte Daten oder Unternehmens-E-Mails aneignen, die sie zu ihrem Vorteil nutzen können.

10. Sicherheitslücken in Chat-Plattformen

Heutzutage versuchen Angreifer weniger, sich in Meetings einzuschleusen, sondern zielen vielmehr auf Chat-Plattformen ab, die von Mitarbeitern genutzt werden. „Sie dringen in den Chat einer Organisation ein, wo sie monatelang beobachten und überwachen, wie die Menschen miteinander interagieren“, sagte Skoudis. „Dann bauen sie Beziehungen auf, schaffen Vertrauen und sammeln Informationen.“ Remote-Mitarbeiter, die ausschließlich oder überwiegend über die Chat-Funktion mit Kollegen kommunizieren, erkennen die Täuschungsmanöver eines Angreifers tendenziell weniger leicht, fügte er hinzu.

Best Practices für die Cybersicherheit bei Home-Office und Remote-Arbeit

Dass hundertprozentige Sicherheit nicht erreichbar ist, mag keine neue Erkenntnis sein. Aber Unternehmen, die bewährte Sicherheitspraktiken befolgen, können ihr Risiko, einen kostspieligen und manchmal verheerenden Cyberangriff zu erleiden, drastisch verringern:

- Implementierung grundlegender Sicherheitskontrollen. Es wird Remote-Mitarbeitern geraten, virtuelle private Netzwerke oder vergleichbare Technologie für den Zugang zu Unternehmenssystemen zu nutzen. Sie sollten sicherstellen, dass Geräte, die auf das Unternehmensnetzwerk zugreifen, mit Antivirensoftware ausgestattet sind, und eine sinnvolle Kennwortrichtlinie (siehe auch Überholte Passwortregeln über Bord werfen) befolgen. Die Experten empfahlen auch die Verwendung von Verschlüsselung zum Schutz sensibler Daten und die gemeinsame Nutzung von Dateien in der Cloud, um Daten von den Geräten der Mitarbeiter fernzuhalten.

- Das Programm zum Schutz der Unternehmensdaten verbessern. Unternehmen müssen wissen, wo sich ihre digitalen Informationen befinden, welche Informationen gesammelt werden, wo die wertvollsten und kritischsten Daten gespeichert sind, und was getan wird, um die Daten zu schützen

- Ein solides Programm zur Überwachung von Schwachstellen erstellen. Verwenden Sie einen risikobasierten Ansatz, um die Schwachstellen mit dem höchsten Risiko schnell zu beheben und die Gesamtzahl der ungepatchten Schwachstellen, die Hacker ausnutzen könnten, zu reduzieren.

- Implementierung und Weiterentwicklung eines Zero-Trust-Frameworks. Alle Remote-Benutzer und -Geräte sollten verpflichtet sein, zu bestätigen, dass sie zum Zugriff auf das Unternehmensnetzwerk und anschließend auf einzelne Systeme, Anwendungen und Datensätze berechtigt sind. Ein Zero-Trust-Sicherheitsansatz verweigert standardmäßig den Zugriff auf IT-Systeme und gewährt authentifizierten Benutzern nur Zugriff auf diejenigen, die sie für ihre Arbeit benötigen.

- Einsatz von Analysen des Benutzerverhaltens (UBA; User Behavior Analysis). UBA nutzt maschinelles Lernen und Data Science, um das typische Zugriffsmuster eines Benutzers auf Unternehmenssysteme zu identifizieren und zu verstehen und verdächtige Aktivitäten zu erkennen, die darauf hindeuten könnten, dass die Anmeldedaten eines Benutzers kompromittiert wurden.

- Sicherstellung ordnungsgemäßer Cloud-Konfigurationen und des Zugangs. Fehlkonfigurationen sind eine der Hauptursachen für Sicherheitsvorfälle in öffentlichen Cloud-Infrastrukturen. Ergreifen Sie Maßnahmen zur Beseitigung von Pannen, Lücken oder Fehlern, die die Arbeitsumgebung während der Cloud-Migration und des Cloud-Betriebs einem Risiko aussetzen könnten, und richten Sie sinnvolle Zugriffskontrollen für Benutzer ein.

- Richtlinien und Verfahren aktualisieren, um den erhöhten Sicherheitsrisiken im Zusammenhang mit Remote-Arbeit zu begegnen. CISOs und ihre Teams müssen zusammen mit IT- und Datenschutzfachleuten sicherstellen, dass sie die Sicherheitsrichtlinien, Verfahren und Schutzmaßnahmen ihres Unternehmens aktualisieren, um den neuen und sich ständig weiterentwickelnden Bedrohungen für Remote- und Hybrid-Arbeitsplätze zu begegnen. Skoudis sagte beispielsweise, dass IT-Administratoren den Zugriff auf Unternehmens-Chat-Funktionen sorgfältiger verwalten müssen, indem sie Maßnahmen ergreifen, wie zum Beispiel die Deaktivierung des Zugriffs für Mitarbeiter, die das Unternehmen verlassen, die Implementierung von Multifaktor-Authentifizierung für Chats und die Bereitstellung eines Mechanismus für Mitarbeiter, um verdächtige Chat-Aktivitäten zu melden. Diese Aufgaben hatten oft keine hohe Priorität, bevor Remote-Arbeit zur Standardoption wurde, fügte er hinzu.

- Beziehungen und persönliche Kontakte fördern. Unternehmen sollten Möglichkeiten für Remote- und Hybrid-Mitarbeiter schaffen, Beziehungen zu ihren Vorgesetzten und Teamkollegen aufzubauen und sich persönlich zu treffen – insbesondere bei der Einarbeitung neuer Mitarbeiter. Solche Kontakte könnten Remote-Mitarbeitern helfen, Social-Engineering-Angriffe besser zu erkennen und ihre allgemeine Aufmerksamkeit zu stärken, um die Sicherheit des Unternehmens zu gewährleisten.