Typische Probleme bei der Authentifizierung von Anwendern

Die verschiedenen Arten der Authentifizierung gelten aus guten Gründen als unterschiedlich sicher. Es ist ratsam, sich mit den spezifischen Risiken der Verfahren zu beschäftigen.

Eine der wichtigsten Voraussetzungen und Säulen der IT-Sicherheit ist die zuverlässige Sicherstellung der Authentifizierung eines Benutzers, der Zugang zu sensiblen Netzwerken, Diensten und Ressourcen hat.

Alle anderen Datenschutz- und Sicherheitsvorkehrungen werden schnell zunichte gemacht, wenn sich ein Eindringling mit wenig redlichen Absichten als vertrauenswürdiger Anwender tarnen kann. IT-Teams sollten sich daher kontinuierlich bewusst machen, welche Probleme bei welchen Authentifizierungsmethoden auftreten können.

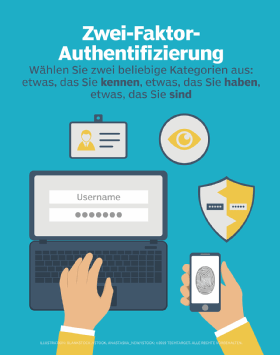

Und keine Frage, es ist immer eine gute Idee, die Kombination von Nutzername und Passwort als einzige Authentifizierung zu ersetzen beziehungsweise zu ergänzen. Multifaktor-Authentifizierung sorgt zweifelsohne für mehr Sicherheit, dennoch sollte man sich aller Risiken bewusst sein.

Kombination ist ohnehin das richtige Stichwort, um die Sicherheit zu verbessern. Werden mehrere Verfahren, je nach technischen Möglichkeiten und Anwendungen kombiniert, senkt dieses das Gesamtrisiko meist signifikant.

Passwörter

Nach wie vor gehören Kennwörter zu den am häufigsten verwendeten und zudem am leichtesten zu untergrabenden Methoden der Authentifizierung. Viele Unternehmen haben nahezu beliebig komplexe Richtlinien, um die Verwendung sicherer Passwörter zu gewährleisten.

Beispielsweise im Hinblick auf die Länge der Passwörter, die Frequenz der notwendigen Änderung oder auch der zu verwendeten Zeichen. Die Wirksamkeit entsprechender Vorgaben ist in Teilbereichen alles andere als eindeutig (siehe auch Passwortregeln auf den Prüfstand stellen). Anwender suchen sich auch bei komplexen Vorgaben oft einen für sie die praktikabelste Auslegung, was die Sicherheit nicht erhöhen muss.

Macht das Unternehmen keine Vorgaben hinsichtlich der Komplexität, kann es passieren, dass die Anwender zu einfache Kennwörter wählen. Gibt es sehr ausgeklügelte Vorschriften hinsichtlich der zu verwendenden Passwörter, werden diese unter Umständen notiert oder bei zahlreichen Gelegenheiten verwendet.

Und nicht nur die Endanwender, auch die Admins sind der unzähligen Anzahl an komplexen Passwörtern überdrüssig. Zu den beruflich genutzten kommen meist zudem auch noch die für das private Umfeld. Wer ohne Passwort-Manager arbeitet, steht vor einer großen Herausforderung, nicht doch einmal ein Kennwort für mehr als einen Dienst zu verwenden. Und genau da besteht ein großes Risiko, wird ein Passwort einmal kompromittiert, wird es meist bei mehreren Diensten ausprobiert.

Single Sign-On

Um die Sicherheit bei der Authentifizierung bei verschiedenen Diensten zu verbessern und gleichzeitig den Komfort für die Anwender zu erhöhen, setzen viele Unternehmen auf Single Sign-On. Dies soll auch Probleme mit mehrfach verwendeten oder zu einfachen Passwörtern lösen.

Beim Single Sign-On (SSO) dient ein einziger Zugangscode quasi als Schlüssel zu einem zentralen Passworttresor. Das Konzept eines Art Master-Passworts löst in Unternehmen eine Menge Probleme der Authentifizierung per Passwort. Allerdings schafft man mit dieser Bündelung auch eine Art Single Point of Failure (SPoF). Wird dieses SSO-Passwort kompromittiert, ist meist der Zugriff auf die Dienste im Unternehmen und häufig auch Drittanbieteranwendungen gefährdet.

Häufig wird beim Single Sign-On schlicht die Active-Directory-Anmeldung im Unternehmen verwendet. Und diese ist meist, wie oben beschrieben, eine einfache Anmeldung per Nutzername und Kennwort, wobei dann wieder von den Richtlinien abhängt, wie stark dieses Passwort ist.

Gelangt eine solche SSO-Kennung in falsche Hände, kann das weitreichende Folgen haben. Wird Single Sign-On auch für die Anmeldung bei Drittanbietern verwendet, etwa auch über Webinterfaces, gilt es zu gewährleisten, welche Sicherheitsstandards von welchen Anwendungen erfüllt werden.

Biometrische Authentifizierung

Die Verwendung biometrischer Verfahren zur Authentifizierung von Anwendern in Unternehmen wird seit langem als besonderes sicherer Ansatz betrachtet. Das ist zweifelsohne richtig und kann sowohl die Sicherheit signifikant verbessern als auch den Anmeldekomfort für den Nutzer erhöhen.

Zudem sind Anwender diese Vorgehensweisen inzwischen längst von ihren privaten Endgeräten wie Smartphones bekannt. Die Akzeptanz, sich per Fingerabdruck oder Gesichtserkennung anzumelden, dürfte um ein Vielfaches höher sein als noch vor einigen Jahren. Dennoch scheuen sich eventuell einige Mitarbeiterm ihre biometrischen Daten einem System der Firma anzuvertrauen.

Und ja, die meisten dieser Systeme agieren sehr sicher, aber es hängt wie so häufig von der Implementierung und Arbeitsweise der Lösung ab. Aber auch die Vorgehensweisen und die Technologien, die von Cyberkriminellen eingesetzt werden, bleiben technologisch nicht stehen.

Sind die biometrischen Daten eines Individuums einmal kompromittiert, bleiben sie dies. Anders als ein Passwort können diese ja nicht geändert werden. Der technische Wettlauf zwischen Absicherung und Angreifern schreitet auch in diesem Bereich stetig voran.

Ein wichtiger Faktor bei der Sicherheit der biometrischen Verfahren ist der Aspekt, wie diese erfassten Daten verarbeitet oder gespeichert werden. Eine zentrale Datenbank kann hier etwa ein nicht unerhebliches Risiko darstellen. Kann eine solche Datenbank kompromittiert und entschlüsselt werden, dann sind die biometrischen Daten aller Nutzer für immer gefährdet.

Multifaktor-Authentifizierung

Nicht zu Unrecht gilt die Multifaktor-Authentifizierung (MFA) in der Regel als sicherer, als Anmeldungen, die nur einen einzigen Authentifizierungsnachweis erfordern. Ganz immun gegen Angriffe sind aber auch MFA-Implementierungen nicht. So kann es passieren, dass die MFA-Dienste selbst angegriffen werden.

Am häufigsten setzen Unternehmen beim Thema Multifaktor-Authentifizierung auf die Variante Zwei-Faktor-Authentifizierung (2FA). Nicht selten wird dabei ein Gerät, dass sich im Besitz des Anwenders befindet, als zweiter Faktor betrachtet.

Es wird also quasi das Gerät verifiziert und nicht der Benutzer selbst. Bei der Zwei-Faktor-Authentifizierung wird wiederum häufig ein Einmalpasswort verwendet (OTP, One Time Password), das eigene Sicherheitsprobleme haben kann.

Einmalpasswörter (OTP)

Häufig wird bei der Zwei-Faktor-Authentifizierung ein Einmalpasswort (OTP) verwendet, dem üblicherweise noch ein persönliches Passwort vorausgeht. Das Einmalpasswort kann beispielsweise auf einem Security-Token oder aber auf dem privaten Smartphone des Anwenders generiert werden.

Beim so genannten SIM-Swapping versuchen Angreifer die Mobilfunknummer eines Anwenders zu übernehmen. Hierfür müssen die Kriminellen meist über weitere Informationen verfügen, um sich beispielsweise eine zusätzliche physische SIM-Karte zu erschleichen.

Ein erfolgreicher SIM-Swapping-Angriff kann es dem Cyberkriminellen erlauben, Zugriff auf die Textnachrichten des Opfers zu erhalten. Und dies kann dann auch die Textnachrichten umfassen, die der Anwender von einem Dienst als Einmalpasswort erhält.

Auf diese Weise kann der Angreifer das OTP auf einem anderen Gerät abgreifen und so Zugriff auf ein Netzwerk oder Anwendung erhalten, um dann weitere Informationen einzusammeln. Die Verwendung von Einmalpasswörtern kann auch anfällig sein für das Abfangen über MitM-Attacken (Man-in-the-Middle), Trojaner oder andere Malware.

Smartcards

Wenn ein Anwender nur über eine Smartcard Zugang zu seinem Rechner erlangt, wird davon ausgegangen, dass das System nicht kompromittiert wurde. Je nach Implementierung und Lösung kann das System jedoch durch eine andere installierte Anwendung oder eine versteckte Malware kompromittiert werden.

Die Schadsoftware kann die Identität des Benutzers nach der erfolgreichen Anmeldung auszunutzen. Viele Sicherheitsvorfälle entstehen durch nicht gepatchte Software oder das Ausführen nicht autorisierter Programme. Nicht in allen Fällen können Smartcards derlei Probleme verhindern.

Wenn sich Anwender bei einem potenziell gefährdeten Computer authentifizieren, sind sie bei ihren nachfolgenden Online-Transaktionen nicht sicher. So könnten im Zweifel Cyberkriminelle auch die Anmeldedaten der Benutzer stehlen und so für weiteren Schaden sorgen oder Informationen einsammeln.

Um die mit einer Chipkarte authentifizierten Benutzerdaten zu stehlen, könne Angreifer die Clientsoftware der Karte manipulieren. Bestimmte Arten von Malware können Befehle von Smartcards empfangen, sensible Daten ausspionieren oder Man-in-the-Middle-Angriffe ermöglichen.