psdesign1 - Fotolia

Typische DNS-Angriffe und Abwehrmaßnahmen

DNS-Server sind für eine Vielzahl von Angriffen anfällig und ein attraktives Ziel für Kriminelle. IT-Teams und Unternehmen können einige Schutzmaßnahmen ergreifen.

Bei einem DNS-Angriff klauen böswillige Akteure einen legitimen Domänennamen und verwenden ihn, um eine fiktive Website zu erstellen und dann einen Angriff auf einen DNS-Server zu starten. DNS-Angriffe sind zwar nicht neu, aber aufgrund der explosionsartigen Entwicklung der generativen KI einfacher denn je.

Grund genug, sich einmal näher mit den typischen Arten von DNS-Angriffen zu beschäftigen und zu erklären, wie man diese abwehrt und das eigene Unternehmen schützen kann.

Was ist DNS?

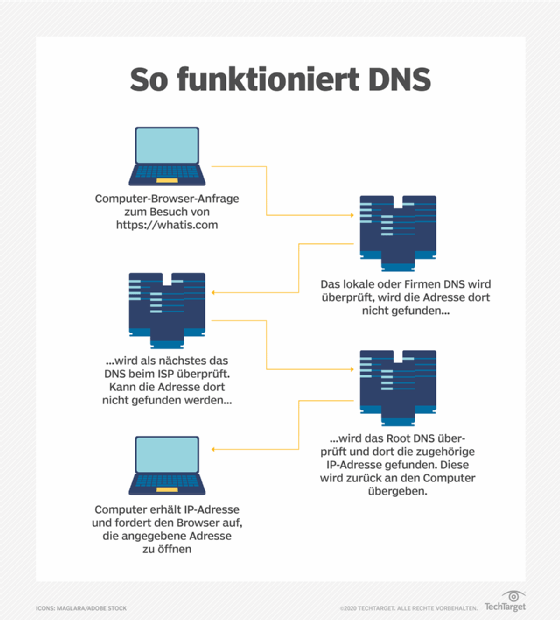

DNS (Domain Name System) wird oft als das „Telefonbuch des Internets“ bezeichnet. Kurz zusammengefasst ist es das System, das die Domänennamen von Websites in die entsprechenden IP-Adressen übersetzt. Sobald ein Benutzer einen Domänennamen eingibt, sucht ein DNS-Server nach der IP-Adresse, der der Name zugeordnet ist, und sendet eine Anfrage an den Webserver, der die Website hostet.

DNS-Server sind die Grundlage für die Fähigkeit des Internets, Ressourcen und Informationen zu liefern. Es überrascht daher nicht, dass sie ein wesentliches Ziel für Angreifer sind. Wenn ein DNS-Server infolge eines erfolgreichen Angriffs ausfällt, kann dies eine kaskadenartige Wirkung auf das gesamte Internet haben, und zwar weltweit.

Arten von DNS-Angriffen

Im Folgenden werden sechs Methoden erläutert, mit denen Angreifer den Betrieb von DNS-Servern stören.

DoS- und DDoS-Angriffe

DoS-Angriffe (Denial of Service) überschwemmen Server mit fehlerhaften und nicht entschlüsselbaren Datenpaketen und verlangsamen den Netzwerkverkehr so stark, dass der Zugriff auf eine Website Minuten, wenn nicht sogar länger, dauern kann. Bei einem DoS-Angriff wird in der Regel ein Gerät verwendet, um einen bestimmten DNS-Server anzugreifen. DDoS-Angriffe beruhen auf mehreren Geräten, die Angriffe auf mehrere DNS-Server starten.

DNS-Verstärkungsangriffe

Ähnlich wie bei DDoS-Angriffen werden bei DNS- Verstärkungsangriffen von einem böswilligen Akteur innerhalb eines kurzen Zeitraums mehrere Anfragen an DNS-Server gesendet. Diese Anfragen - die so genannten Trigger-Pakete - werden weiter verstärkt, so dass die DNS-Server sie nicht mehr bewältigen können. Im Gegenzug wird eine große Menge an betrügerischen Datenpaketen an die Endbenutzer gesendet, wodurch sowohl deren Geräte als auch der anvisierte DNS-Server unbrauchbar werden. Diese Ausbrüche werden auch als Reflective-Amplification-Angriffe bezeichnet.

DNS-Tunneling

Beim DNS-Tunneling leitet der Angreifer legitime DNS-Anfragen an seinen eigenen Server weiter, der als C&C-Gerät (Command & Control) fungiert. Es wird eine bösartige Nutzlast bereitgestellt, mit der entweder der DNS-Server oder das Gerät eines gezielten Opfers infiziert werden kann.

DNS-Tunneling umfasst die folgenden Schritte:

- Der Angreifer registriert einen legitimen Domänennamen.

- Der Namensserver wird auf den C&C-Server des Angreifers zurückverwiesen.

- Ein Opfergerät wird anvisiert, und die Malware wird darauf installiert, wobei Firewalls oder Tools zur Erkennung von Eindringlingen in das Netzwerk umgangen werden.

- Vom Gerät des Opfers wird eine Anfrage an einen DNS-Server gesendet, die an den C&C-Server des Angreifers zurückgesendet wird.

- Es wird ein Tunnelprotokoll eingerichtet, das eine direkte Verbindung zum Opfer herstellt und dabei den DNS-Server nutzt.

- In der Regel werden nur begrenzte Angriffe zur Datenexfiltration durchgeführt, aber es kann jede Bedrohungsvariante gestartet werden.

Diese Art des Angriffs ist in der Regel aufgrund des Tunnelverfahrens schwer zu erkennen.

DNS-Hijacking

Beim DNS-Hijacking erlangt ein Angreifer die Kontrolle über einen Domänennamen, der auf eine andere Einrichtung registriert ist. Dies geschieht, wenn die Anmeldedaten der Endbenutzer bekannt sind - in der Regel durch Phishing-Angriffe - oder durch Ausnutzung einer Schwachstelle oder Lücke in der IT-Infrastruktur der betreffenden Registrierungsstelle. Von einem gekaperten DNS aus kann der Endbenutzer auf eine gefälschte Website umgeleitet und dazu verleitet werden, vertrauliche Informationen und Daten wie Kreditkarten- oder Bankkontonummern zu übermitteln.

DNS-Spoofing

DNS-Server sind mit einem Cache-Speicher ausgestattet, in dem die IP-Adressen häufig angefragter Domänen gespeichert werden. Diese Funktion ermöglicht es den Servern, schneller auf Benutzeranfragen zu reagieren, und verringert den Umfang der erforderlichen Verarbeitungsressourcen. Sie ermöglicht es den Angreifern aber auch, legitime Anfragen auf betrügerische Websites und schließlich auf ihre C&C-Server umzuleiten.

DNS Fast Flux

Beim DNS-Fast-Fluxing registrieren Angreifer mehrere IP-Adressen unter einer Domäne und wechseln schnell zwischen ihnen, so dass es für Strafverfolgungsbehörden und Sicherheitsteams in Unternehmen schwierig ist, sie zu blockieren und aufzuspüren. Jede IP-Adresse ist nur für kurze Zeit aktiv, bevor sie mit einer anderen ausgetauscht wird. Die Angreifer registrieren neue IP-Adressen nach Bedarf.

Wie man DNS-Angriffe abwehrt

Jedes Unternehmen ist anfällig für DNS-Angriffe; es gibt keinen zu hundert Prozent sicheren Schutz vor ihnen. Unternehmen können jedoch die folgenden Maßnahmen ergreifen, um die Wahrscheinlichkeit eines erfolgreichen Angriffs auf den DNS-Server zu verringern:

DNS-Verschlüsselung. Verwenden Sie die Protokolle DNSCrypt, DNS over TLS oder DNS over HTTPS. Installieren Sie Agenten sowohl auf den Servern als auch auf den Endpunkten, die DNS-Anfragen empfangen beziehungsweise senden.

DNS-Authentifikator. Verwenden Sie DNS Security Extensions, die sich auf einen öffentlichen Schlüssel stützen, um alle an den DNS-Server gerichteten Anfragen zu bestätigen und zu validieren.

DNS-Datenverkehrsprüfung. Verwenden Sie eine Firewall der nächsten Generation, um unseriöse Datenpakete und damit verbundene unzulässige Anfragen zu blockieren. Eine NGFW kann leicht in ein Zero-Trust-Framework implementiert werden.

DNS-Zugangskontrollliste. Erstellen Sie eine Liste, die festlegt, wer auf DNS-Server zugreifen darf. Befolgen Sie das Prinzip des geringsten Privilegs, wenn Sie festlegen, welche Rechte und Berechtigungen jede Person erhält. Nutzen Sie die Automatisierung, um Echtzeitwarnungen bei ungewöhnlichen Aktivitäten oder mehrfachen Anmeldeversuchen zu erhalten. Setzen Sie auch auf Privileged Access Management (PAM) und MFA (Multifaktor-Authentifizierung).

DNS-Filterung. Die DNS-Filterung prüft Domänennamen - und alle anderen URLs - um sicherzustellen, dass sie nicht auf einer Blockliste stehen, und benachrichtigt die Administratoren, falls eine Ressource auf der Blockliste gefunden wird. Die DNS-Filterung kann auch automatisch Domänennamen auf die Blockliste setzen und zulassen.

Schwachstellenscans. Führen Sie einen Schwachstellenscan, einen Penetrationstest oder beides durch, um sicherzustellen, dass die Webanwendungen keine DNS-Sicherheitsprobleme aufweisen. Beseitigen Sie alle entdeckten Schwachstellen.

Ratenbegrenzung. Durch die Ratenbegrenzung wird die Anzahl der Anfragen an einen DNS-Server innerhalb eines bestimmten Zeitraums begrenzt. Dies hilft, böswilliges Flooding sowie DoS- und DDoS-Angriffe zu verhindern.

Netzwerkverkehr überwachen. Verwenden Sie Netzwerküberwachungs-Tools, um alle ungewöhnlichen Aktivitäten auf einem DNS-Server und plötzliche Spitzen im Netzwerkverkehr im Auge zu behalten. Verwenden Sie diese Tools, um die Netzwerkprotokolle zu filtern und die Daten bis ins kleinste Detail aufzuschlüsseln.

Angriffsfläche verkleinern. Beschränken Sie den Datenverkehr auf einen bestimmten DNS-Server, verwenden Sie einen Load Balancer, um plötzliche Anstiege zu bewältigen, und prüfen Sie, ob ungenutzte oder offene Ports vorhanden sind. Wenn Sie welche finden, schließen Sie sie sofort.

Kontinuierliche Prüfung. Bestätigen Sie die DNS-Serverzonen, von denen aus Anfragen gestellt werden. Prüfen Sie auf Anzeichen einer Kompromittierung von Adress-, Mailaustausch- oder kanonischen Namenseinträgen.