robybret - stock.adobe.com

Tipps zur sicheren Gestaltung der Cloud-Migration

Viele Sicherheitsteams haben Bedenken hinsichtlich einer Migration in die Cloud. Wie sehen die größten Herausforderungen aus und wie lassen sich die jeweiligen Risiken begrenzen?

Unternehmen, die ihre Workloads und Anwendungen in die Cloud migrieren wollen, stehen heute vor einem fundamentalen Problem, das sie intensiv beschäftigt. Warum ist das so? Die bisher für ihre lokalen Umgebungen genutzten Sicherheitskontrollen und Vorgehensweisen sind nicht mehr das, was sie in Zukunft für die Nutzung der Cloud brauchen. Dort basiert alles auf Software und ist zudem eng miteinander verzahnt. Sie benötigen daher neue Vorgehensweisen, die wir Ihnen im Folgenden detailliert vorstellen.

Keine Frage, die Cloud bietet Unternehmen viele neue Möglichkeiten und Chancen. Mit ihrer Einführung kommen aber auch zahlreiche neue Risiken auf die IT-Abteilungen zu. Die Teams in den Unternehmen benötigen daher überarbeitete Strategien und müssen umfassende Überlegungen anstellen, wie sie diese Risiken eingrenzen können. Lassen Sie uns daher genauer untersuchen, wie Sie die sicherheitsrelevanten Aspekte einer Migration in die Cloud angehen können. Dabei gehen wir sowohl auf die Grundlagen sicherer Zugriffe und der Verwaltung Ihrer Daten bis hin zu speziellen Themen wie der Integration der von den Providern bereitgestellten APIs (Application Programming Interfaces) sowie auf Fragen des kontinuierlichen Monitorings der Cloud ein.

Wie unterscheidet sich die Sicherheit der Cloud von der in lokalen Umgebungen?

Es gibt drei gravierende Unterschiede, wenn es um die Absicherung der Cloud im Vergleich zur On-Premises-Security geht:

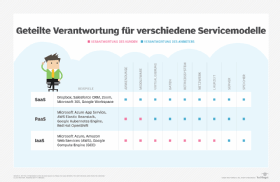

Geteilte Verantwortlichkeiten: Das sogenannte Shared-Responsibility-Modell, das eine gemeinsame Verantwortung für den Schutz der Daten sowie für eine bessere Cyber-Security definiert, gehört bereits seit vielen Jahren zu den meisten Outsourcing-Verträgen. Mit dem Aufkommen der Cloud musste es sich aber noch einmal ändern. Alle führenden Cloud-Provider unterstützen das Prinzip der geteilten Verantwortung in ihren Cloud-Umgebungen. Die jeweiligen Unterschiede liegen im Detail.

Daher sollte der mit Ihrem IaaS-Anbieter (Infrastructure as a Service) geschlossene Vertrag die jeweiligen Verantwortlichkeiten sehr genau definieren. Nehmen wir als Beispiel Amazon Web Services (AWS). Der Cloud-Anbieter unterteilt das Shared-Responsibility-Modell in zwei grundsätzliche Kategorien:

- Die Sicherheit in der Cloud liegt in der Verantwortung des Kunden. Dazu gehören der Schutz seiner Daten, aber auch das Identitätsmanagement (IAM), die Konfigurierung der eingesetzten Betriebssysteme, die Sicherheit des internen Netzwerkes sowie die Verschlüsselung der Daten sowohl im Transit als auch im Ruhezustand.

- Die Sicherheit der Cloud-Infrastruktur liegt dagegen bei AWS. Damit sind alle grundlegenden Teile der Umgebung gemeint, also die Bauteile der Server sowie die Hypervisoren, Storage-Strukturen, Datenbanken und das Netzwerk.

Alle Cloud Provider sind darüber hinaus allein verantwortlich für die physische Sicherheit ihrer Rechenzentren. Auch müssen sie sich um Pläne zur Disaster Recovery für ihre Rechenzentren, für eine Business Continuity und um die Erfüllung rechtlicher sowie personeller Voraussetzungen kümmern, die zum Betrieb ihrer Infrastruktur erforderlich sind.

Aber auch die Cloud-Kunden müssen Pläne für ihre eigene Disaster Recovery und zur Fortführung ihrer Geschäfte erstellen. Das gilt besonders für IaaS-Umgebungen, in denen sie ihre eigene Infrastruktur betreiben. Kunden, die ihre Backups selbst in SaaS- oder PaaS-Umgebungen verwalten wollen, sollten die dafür erforderlichen Prozesse am besten in ihre bereits existierenden Strategien zum Schutz und zur Wiederherstellung ihrer Daten integrieren.

Software: Ein weiterer essenzieller Unterschied zwischen der Sicherheit von On-Premises- und Cloud-Umgebungen ist, dass in der Cloud alles Software-basiert ist. Dieser Punkt sorgt für einzigartige Anforderungen an Prozesse und Kontrollmaßnahmen und insbesondere an die Tools und Dienste, die zur Erfüllung der definierten Sicherheitsziele benötigt werden. Auch hier ist zu beachten, dass der Cloud-Anbieter allein für das Verwalten und Absichern der Hardware verantwortlich ist, auf der er seine Dienste betreibt.

Governance: Seien Sie darauf vorbereitet, auch Ihre bisherigen Governance-Prozesse und -Workflows an die neuen Gegebenheiten anzupassen. In der Cloud müssen diese weit agiler als bisher gestaltet sein. Außerdem sollten in der Regel zusätzliche Teilnehmer aus den verschiedenen Fachabteilungen mit in die Planungen einbezogen werden. Für wichtige Entscheidungen werden meist weit mehr Personen und ihre Expertisen benötigt als es bei On-Premises-Umgebungen der Fall ist.

Wichtige Überlegungen bei der Absicherung der Cloud-Migration

Es gibt zahllose wichtige Überlegungen, die Sie bei der Migration Ihrer Prozesse und Daten in die Cloud berücksichtigen sollten. Im Folgenden gehen wir auf die wichtigsten ein.

Regularien und Compliance-Vorgaben: Jede Cloud-Umgebung, in die ein Unternehmen migrieren will, muss bestimmte Regularien und Compliance-Vorgaben einhalten. Alle größeren Cloud-Provider stellen daher eine Reihe von Compliance- und Audit-Belegen bereit, in denen sie ihre Fähigkeiten und Kontrollmaßnahmen auf Basis des bereits beschriebenen Shared-Responsibility-Modells beschreiben. Die Kunden selbst müssen dafür Sorge tragen, dass sie ihren Teil an den Maßnahmen erfüllen und etwa die geltenden Datenschutzvorgaben einhalten. So benötigen sie zum Beispiel möglicherweise spezielle Sicherheitsmaßnahmen und -dienste für die von ihnen genutzten Cloud-Angebote, um bestimmte Vorgaben innerhalb ihrer Branchen einzuhalten. Das betrifft vor allem Unternehmen aus Bereichen wie Finanzen und Gesundheit, aber auch viele Behörden.

Transparenz in der Cloud Control Plane: Die sogenannte Cloud Control Plane stellt grundlegende Kontrollmöglichkeiten und Einstellungen für eine Cloud-Umgebung bereit. In der Cloud Control Plane kann ein Unternehmen zum Beispiel das Logging oder die Zugriffsmöglichkeiten konfigurieren. Große und komplexe Umgebungen wie AWS oder Microsoft Azure bieten in der Regel eine überwältigende Zahl von Einstellungen, die aktiviert und überwacht werden müssen. Unternehmen sollten daher auf bewährte Best Practices wie die vom Center for Internet Security (CIS) bereitgestellten CIS-Benchmarks oder auf die IT-Grundschutz-Empfehlungen des Bundesamt für Sicherheit in der Informationstechnik (BSI) zurückgreifen. Sie sind insbesondere geeignet, um die besonders anspruchsvolle Anfangskonfiguration der Cloud-Accounts und -Abonnements durchzuführen. Anschließend sollten alle Änderungen und möglicherweise riskanten Einstellungen aber auch in Zukunft genauestens überwacht und dokumentiert werden.

Kontrollen für privilegierte Accounts: Eine Migration in die Cloud führt meist zu neuen Arten von privilegierten Anwendern mit administrativen Berechtigungen. Beispiele für solche neuen Aufgaben sind etwa Cloud-Architekten, Ingenieure für Standortsicherheit sowie DevOps-Experten. Planen Sie daher strenge Kontrollmaßnahmen für alle privilegierten Konten ein, wenn Sie in eine der größeren oder kleineren Cloud-Umgebungen migrieren wollen.

Automatisierung und APIs: Unternehmen sollten ihre Sicherheitskontrollen heute so anlegen, dass sie sich zumindest teilweise schon während der Cloud-Migration und auch nachher noch automatisieren und je nach Bedarf skalieren lassen. Meist lässt sich dieses Ziel durch eine intensive Nutzung der vom Cloud-Provider bereitgestellten APIs sowie spezialisierter Tools und Dienste erreichen. Mit ihnen kann die Automatisierung vieler IT-Sicherheitsmaßnahmen für die erforderlichen Anwendungsfälle beschleunigt werden.

Herausforderungen bei der Migration in die Cloud aus Sicherheitssicht

Neben dieser Fülle von Überlegungen zur Absicherung von Cloud-Migrationen sollten sich die IT-Security-Teams in den Unternehmen auf eine Reihe spezieller Herausforderungen vorbereiten:

Mangel an erforderlichen Fähigkeiten und Kenntnissen: Viele DevOps- und Cloud-Engineering-Teams nehmen die Dinge gerne „in die eigenen Hände“, auch wenn sie eigentlich nur ein zu geringes Wissen über die zugrundeliegenden Cloud-Techniken und ihre Absicherung haben. Das kann vor allem aus Sicherheitssicht zu vielen Problemen führen.

Verlust von Daten: Große Cloud-Umgebungen enthalten meist eine hohe Zahl unterschiedlicher Storage- und Verarbeitungsprozesse. Daher ist es schnell passiert, dass wichtige Daten durch schlecht konfigurierte Zugriffskontrollen, Fehler bei der Verschlüsselung oder andere Ursachen für unberechtigte Dritte zugänglich werden.

Fehler bei der Transparenz und beim Monitoring: Migrationen in die Cloud führen meist zu deutlich schnelleren und dynamischeren Prozessen, die auch das Tagesgeschäft betreffen. Viele Security-Teams in den Firmen kommen aber kaum noch hinterher, wenn sie erfahren wollen, was wirklich in ihrer Cloud-Umgebung geschieht. Dieser Punkt gilt ganz besonders für Multi-Cloud-Umgebungen.

Mangelhaftes Identitätsmanagement: Insbesondere in großen Umgebungen oder in Multi-Cloud-Szenarien ist es keine leichte Aufgabe, die am besten passenden Berechtigungen für Rollen und Richtlinien für Identitäten zu finden. Gerade die Multi Cloud umfasst in der Regel zahlreiche unterschiedliche Anwendungsfälle. Dazu kommt, dass hier abhängig vom jeweiligen Anbieter meist verschiedene Lösungen zum Management der Identitäten genutzt werden müssen. Zu schwache oder nur unsachgemäß angewendete Richtlinien und Berechtigungen für die in der Cloud eingesetzten Identitäten sind daher ein primäres Ziel bei Cyberangreifern.

Fehler bei der Konfiguration der Cloud Control Plane: Zusätzlich zum Bereich IAM bietet die Cloud Control Plane viele weitere Konfigurationsmöglichkeiten, die bei Fehlern ebenfalls zum Verlust von Daten oder einer vergrößerten Angriffsfläche führen können. Beispiele dafür sind Zugänge zu administrativen Konsolen, zu schwache Anforderungen bei der Authentifizierung der Nutzer, löchrige Zugriffskontrollen im Netzwerk sowie öffentlich zugängliche APIs.

Wie sich die Sicherheitsrisiken bei der Cloud-Migration senken lassen

Unternehmen können viele Schritte durchführen, um sich auf die Migration in die Cloud vorzubereiten und um dabei entstehende Sicherheitsrisiken zu minimieren.

Der wichtigste erste Schritt in einem Cloud-Migrationsplan ist aber die Entwicklung einer soliden Cloud-Governance-Strategie für das tägliche Arbeiten mit der Cloud. Auch für die Kontrolle, Administration sowie das Change-Management sollten Sie ein Governance-Modell mit den folgenden Kernteams entwerfen:

- Zentrales DevOps- und Cloud-Engineering: Dieses Team kümmert sich um die DevOps-Pipeline, also um die Bereiche Code, Builds, Validierung und Deployment. Im Idealfall nutzen die Mitarbeiter dafür Security-Tools, mit denen sich etwa ein statisches Code-Assessment oder dynamische Webanalysen automatisch durchführen lassen. Das Team benötigt deshalb Experten aus verschiedenen Fachgebieten wie Programmierer und Infrastrukturspezialisten, die sich auch mit Themen wie Infrastructure-as-Code (IaC) und Software-definierten Umgebungen auskennen.

- Image-Management: Im Idealfall kümmert sich das für diesen Bereich verantwortliche Team um den Aufbau und die Pflege eines Repositories für alle im Unternehmen genutzten Container- und Workload-Images. Die Entwickler können die darin verwalteten Images dann innerhalb ihrer Cloud Deployment Pipelines verwenden.

- Identity and Access Management: Bereits ausgereifte Governance-Modelle verfügen meist auch über ein dediziertes IAM-Team, das sich um die Integration der Directory Services sowie um Themen wie Federation, Single Sign-On und nicht zuletzt auch um die Definition der benötigten Rollen und Richtlinien innerhalb der genutzten SaaS-, PaaS- und IaaS-Umgebungen kümmert. Wenn die Einrichtung eines solchen Teams nicht möglich ist, dann sollten sich zumindest mehrere Ihrer IT-Operations- und DevOps-Spezialisten auf diesen Bereich konzentrieren.

- IT-Sicherheit: Alle genannten Teams sollten das Thema IT-Security ganz oben in ihre Anstrengungen integrieren, also etwa immer wieder Tools zum Scannen nach Schwachstellen einsetzen oder für die Umsetzung von Standards zum sicheren Programmieren sorgen. Außerdem sollten sie Sicherheitslücken in Systemen und Images vermeiden, ihre Pipelines überwachen und die von ihnen eingesetzten Secrets sicher verwalten. Außerdem sollten sie Standards für die Sicherheit in ihren Netzen definieren und natürlich auch ihre Einhaltung kontrollieren.

Um die Zusammenarbeit der unterschiedlichen Teams zu fördern, sollten Sie zusätzlich ein übergeordnetes Gremium mit Vertretern aller oben genannten Bereiche bilden. Auch Experten aus den Abteilungen für Recht, Compliance, Audits sowie Technik sollten daran teilnehmen.

Aber das ist noch nicht alles. Sobald Sie Ihre zentrale Cloud-Governance-Struktur errichtet haben, sollten Sie sich um die folgenden Bereiche kümmern, die bei der Absicherung der Migration in die Cloud ebenfalls eine wichtige Rolle spielen:

Etablieren Sie grundlegende Sicherheitsstandard: Entwickeln Sie zusammen mit den Governance-Teams ein Set aus grundlegenden Sicherheitsstandards. Die dabei erstellte Liste sollte zumindest Konfigurationshinweise für die Cloud Control Plane, IaC-Templates, eine Einschätzung der Sicherheitsrisiken für Ihre Cloud-Umgebung sowie Vorgaben für privilegierte Accounts enthalten.

Erstellen Sie eine dedizierte IAM-Funktion: Identitäten und das Zuweisen von Rollen und Privilegien sind ein besonders kritischer Punkt beim Schutz der Cloud. Sie sollten daher gerade auch im operativen Betrieb einen Fokus auf dieses Thema setzen.

Erzwingen Sie Multifaktor-Authentifizierungen für alle Zugriffe mit Admin-Rechten: Aktivieren Sie die mindestens eine Zwei-Faktor-Authentifizierung für jedweden privilegierten Zugriff auf Ihre Cloud-Umgebung. So verhindern Sie die immer noch häufig anzutreffenden Brute-Force-Attacken gegen Ihre administrativen Accounts.

Aktivieren Sie Logging für Ihre gesamte Cloud-Umgebung: Alle wichtigen Cloud-Provider haben umfangreiche Logging-Möglichkeiten wie AWS CloudTrail und Azure Monitor in ihrem Portfolio. Aktivieren Sie diese Lösungen und senden Sie die Logs zur weiteren Analyse an einen zentralen Collector oder an einen dafür geeigneten Dienst. Nutzen Sie die Aufzeichnungen, um Baselines für normales Verhalten in Ihrer Cloud-Umgebung zu definieren und um sicherheitsrelevante Vorfälle schneller aufzuspüren.

Investieren Sie darüber hinaus auch in einen CSPM-Dienst (Cloud Security Posture Management): Mit einer solchen Plattform können Unternehmen alle Cloud-Bereiche fortlaufend überwachen, seien es die Cloud Control Plane, die aktuellen Konfigurationen bis hin zu den einzelnen Assets.

Die meisten Cloud-Umgebungen wachsen sowohl in der Zahl der genutzten Dienste als auch in der Komplexität ständig weiter. In einer solchen Situation wird ein CSPM-Dienst nahezu unverzichtbar, um wirklich die Kontrolle und den Überblick zu behalten. Ein CSPM überwacht alle Konfigurationseinstellungen auch in verschiedenen Cloud-Umgebungen und die dabei genutzten Accounts fortlaufend. Dadurch spürt es fehlerhafte Konfigurationen rechtzeitig auf, bevor sie zu schwerwiegenden Sicherheitsproblemen führen können.