Sergey Nivens - stock.adobe.com

Tipps zum Einsatz von Schwachstellenscannern

Das Scannen nach Sicherheitslücken ist eine wesentliche Waffe im Arsenal von Firmen, die nach Schwächen in ihrer IT-Umgebung suchen. Allerdings gibt es viele verschiedene Methoden.

Das Scannen nach Schwachstellen hilft Unternehmen, Cyberbedrohungen in ihrer IT-Umgebung aufzuspüren, angefangen bei Sicherheitslücken in Software, diversen Geräten und Servern bis hin zu Datenbanken und einzelnen Dateien. Die dabei eingesetzten Methoden unterscheiden sich allerdings teils erheblich voneinander.

Nichtsdestotrotz ist das Suchen nach Schwachstellen eine der wichtigsten Komponenten in jedem IT-Sicherheitsprogramm. Damit identifizieren Sie Schwächen und potenzielle Risiken, bevor sie Schaden an Ihrer IT-Infrastruktur anrichten können.

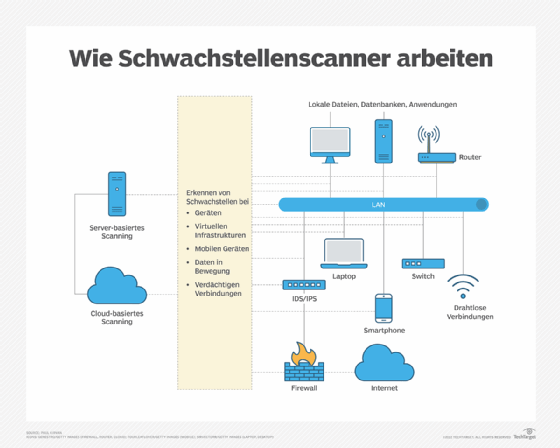

Wie Schwachstellenscanner funktionieren

Das Suchen nach Sicherheitslücken wird meist mit Hilfe von spezialisierter Software erledigt, die alle Bestandteile in einer IT-Infrastruktur über das Netzwerk prüft. Die dabei verwendeten Tools enthalten meist eine Datenbank mit Informationen über bekannte Problemfälle.

Als Basis dient häufig eine CVE-Datenbank (Common Vulnerabilities and Exposures) mit gesammelten Daten über bekannt gewordene Cyberbedrohungen. Wenn ein eingesetzter Scanner etwas Ungewöhnliches entdeckt, löst er einen Alarm aus, der dann auf dem Dashboard der Administratoren angezeigt wird.

Schwachstellenscanner erfüllen im Wesentlichen drei Kernaufgaben:

- Der erste Punkt ist das Entdecken. Durch das Scannen erhalten Sie einen einmaligen oder auch einen kontinuierlichen Einblick in bislang noch nicht bekannte Bedrohungen.

- Beim zweiten Punkt geht es um das Assessment der erkannten Gefahren. Das Tool identifiziert Schwachstellen auf Basis der Daten aus der CVE-Datenbank oder auch aus anderen Quellen.

- Der dritte Punkt dreht sich um die Priorisierung der Erkenntnisse. Auf Basis der vorgegebenen Algorithmen, den zur Verfügung stehenden CVE-Daten, der Threat Intelligence und anderen Informationen stuft der Scanner die erkannten Ereignisse ein und erstellt eine Priorisierung für ihre Bekämpfung.

Es ist wichtig, zwischen Schwachstellen-Scanning und Penetrationstests zu unterscheiden. Während ersteres ein Problem nur identifiziert, helfen Pentests auch bei ihrer weiteren Untersuchung und der Bekämpfung des Vorfalls. Zusammen bilden beide Methoden ein starkes Doppelpack, das den IT-Sicherheitsexperten im Unternehmen die Arbeit erheblich erleichtert.

Methoden und Anwendungen zum Schwachstellen-Scanning

Die Fähigkeiten und Aufgaben von Schwachstellenscannern unterscheiden sich teils deutlich voneinander. Es haben sich daher ein paar grundlegende Unterscheidungsmerkmale herauskristallisiert.

- Internes Scannen: Diese Vorgehensweise wird nur innerhalb der Grenzen eines bestimmten Netzwerks durchgeführt. Sie verbessert den Schutz von Anwendungen und anderen Ressourcen vor internen Attacken, böswilligen oder unzufriedenen Angestellten und externen Cyberangreifern, die den Perimeter erfolgreich durchdrungen haben.

- Externes Scannen: Hier wird der Scanner so eingesetzt, als würde er sich außerhalb des Perimeters der Organisation befinden. Dabei geht er wie ein Cyberangreifer vor, der Schwachstellen innerhalb der Netzwerkgrenzen finden will. Dazu sucht er nach Firewalls, internen Anwendungen, Web-Apps sowie offenen oder kaum genutzten Ports und anderen exponierten Elementen im Firmennetz.

- Authentifiziertes Scanning: Bei dieser Methode loggt sich der Tester als legitimer Anwender im Netzwerk ein und versucht dann als eigentlich vertrauenswürdiger Nutzer bislang unbekannte Schwachstellen zu finden.

- Nicht authentifiziertes Scanning: Beim nicht authentifizierten Scannen versucht dagegen ein nicht als regulärer Mitarbeiter angemeldeter Tester sich wie ein Eindringling zu verhalten und so Risiken und Sicherheitslücken aufzudecken.

- Assessment Scanning: Diese grundlegende Scanaktivität verschafft einen Überblick über die im Unternehmen vorhandene IT-Infrastruktur.

- Discovery Scanning: Diese Methode ist vermutlich die wichtigste Grundfähigkeit eines jedes Netzwerkscanners. Sie dient dazu, Ereignisse aufzuspüren, die Risiken und Bedrohungen für die Organisation darstellen.

- Compliance Scanning: Hierbei geht es um Tests, ob die Infrastruktur eines Unternehmens den geltenden Vorgaben, Standards, Regulierungen, Richtlinien und sonstigen Bestimmungen entspricht.

- Host-basiertes Scanning: Diese Scanner erfassen lokale Systeme und Server sowie die von ihnen verwendeten Betriebssysteme und Konfigurationen, um auf diese Weise Schwachstellen zu identifizieren.

- Network Scanning: Die Werkzeuge arbeiten meist zusammen mit Portscannern, um etwa schwache oder veraltete Passwörter zu finden. Sie führen zudem begrenzte Pentests durch, ohne dabei das Netzwerk zu stören und ohne gefundene Schwachstellen auszunutzen. Sie helfen damit dabei, Angriffsvektoren und ungewöhnliche Ereignisse aufzuspüren, ohne sich negativ auf die betroffenen Systeme und die Performance im Netzwerk auszuwirken.

- Web Application Scanning: Mit diesen Tools klopfen Sie Ihre öffentlich zugänglichen Webanwendungen auf potenzielle Schwachstellen ab.

- Port Scanning: Ein Portscanner sucht nach offenen Ports in Netzwerk-Servern, indem er ihnen Verbindungsanfragen sendet. Anschließend wertet er die Antworten aus, um ihre Aktivitäten einzuschätzen. Port-Scanner werden außerdem von Cyberangreifern genutzt, um sich einen nicht autorisierten Zugriff über offene oder nicht voll ausgelastete Ports zu verschaffen.

- Database Scanning: Diese Technik testet Datenbanken, um Schwachstellen oder verdächtige Aktivitäten aufzudecken.

- Source Code Vulnerability Scanning: Eine regelmäßige Überprüfung des Quellcodes der im Unternehmen genutzten Anwendungen hilft den Testern dabei, potenzielle Gefahren zu identifizieren. Empfehlenswert sind hier vor allem Vulnerability-Scanner, die vom National Institute of Standards and Technology (NIST) gesammelte Daten zu Gefahren einbinden.

- Cloud Vulnerability Scanning: Diese Scanner prüfen die Cloud-basierte Umgebung eines Unternehmens, um auch dort Risiken und Sicherheitsprobleme aufzuzeigen. Beispiele sind mangelhafte oder fehlerhafte Cloud-Konfigurationen, Probleme mit der Zugriffskontrolle oder bei der Authentifizierung sowie sich möglicherweise ergebende Risiken durch Überlappungen mit den Aktivitäten anderer Cloud-Nutzer im Unternehmen.

Herausforderungen beim Einsatz von Schwachstellenscannern

Das Scannen nach Schwachstellen erfordert eine sorgfältige Planung und Ausführung. Wenn zum Beispiel die CVE-Datenbank des eingesetzten Werkzeugs veraltet ist, wird es sich mit dem Aufspüren neu entdeckter Schwachstellen schwer tun. Das Management der Ressourcen ist eine weitere Herausforderung. Nicht immer stehen etwa genug Kapazitäten bereit, um sich zeitnah um die identifizierten Probleme und Lücken kümmern zu können.

Ein kontinuierlich durchgeführtes Scanning kann sich zudem negativ auf die Performance im Netzwerk auswirken, da es mit zusätzlichen Paketen belastet wird. Aus diesem Grund müssen die Vorteile eines kontinuierlichen Scannens mit den Effekten abgewogen werden, die diese Maßnahme auf die Leistungsfähigkeit des Netzwerks hat. Manuell durchgeführte oder auf bestimmte Situationen ausgelegte Scans sind im Gegensatz dazu in der Regel weniger intensiv. Da sie die Infrastruktur aber nur zu einem bestimmten Zeitpunkt untersuchen, übersehen sie dabei möglicherweise neue oder hoch komplexe Unregelmäßigkeiten.

Den passenden Schwachstellenscanner finden

Wie bei jeder Technologie sollten Sie bei der Wahl des am besten passenden Anbieters oder Tools zuerst Ihre Anforderungen definieren. Einige Schwachstellen-Scanner gehen beispielsweise sehr gezielt vor, andere sind dagegen flexibler und unterstützen auch heterogene Umgebungen. Manche Scanner gehören eventuell zu einer Suite von verwandten Diensten wie Pentesting oder anderen zur Diagnose eingesetzten Anwendungen. Darüber hinaus gibt es auch Open-Source-Lösungen, die vor allem für Unternehmen attraktiv sind, die die Technik erst in Ruhe ausprobieren wollen, bevor sie eine Investition tätigen.

Wenn Sie auf der Suche nach einem Schwachstellenscanner sind, sollten Sie daher die folgenden Punkte in Ihre Überlegungen mit einbeziehen:

- Sehen Sie sich nach einem System um, das Ihre Infrastruktur auch auf die Compliance untersucht, also wie gut oder schlecht Sie gegenüber gesetzlichen Vorgaben und anderen Standards aufgestellt sind, die für Ihre Branche gelten.

- Entscheiden Sie sich außerdem lieber für ein Tool mit einem Dashboard, das alle relevanten Informationen an einer zentralen Stelle übersichtlich darstellt.

- Stellen Sie sicher, dass der Scanner flexibel genug ist, um auch alle essenziellen Systeme und bereits vorhandenen Verteidigungsmaßnahmen zu prüfen.

- Sorgen Sie dafür, dass genug Personal bereitsteht, um sich um das Schwachstellen-Monitoring und die zugehörigen Analysen zu kümmern.

- Klären Sie, ob für die Erfüllung Ihrer Compliance-Vorgaben auch Vulnerability Assessments erforderlich sind.

- Finden Sie heraus, ob Sie auch ein Cloud-basiertes Scannen nach Schwachstellen benötigen.

- Prüfen Sie nicht zuletzt, ob die in die engere Auswahl genommenen Scanner wirklich kompatibel mit der Infrastruktur Ihrer Organisation sind. Eventuell bietet der Hersteller geeignete Testversionen an.

Schwachstellenscanner stellen wertvolle sicherheitsrelevante Daten bereit. Die Ergebnisse der Tools sollten Sie daher gründlich prüfen, mit relevanten Ereignissen korrelieren und durch Ihre Sicherheitsexperten auswerten lassen. Verknüpfen Sie das Scannen nach Schwachstellen zudem mit Pentests, um das Threat Management als wesentlichen Pfeiler Ihrer allgemeinen IT-Sicherheitsstrategie zu etablieren.