stefanocar_75 - Fotolia

Ist VPN Split Tunneling wirklich das Risiko wert?

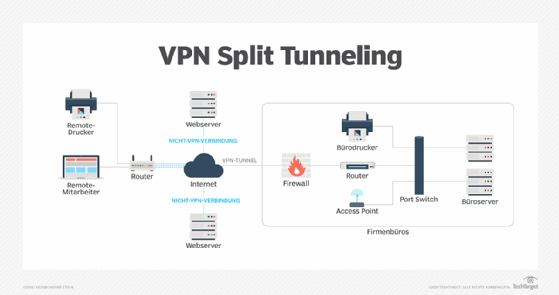

Ein VPN Split Tunnel leitet alle für ein Unternehmen wichtigen Daten über einen gesicherten Tunnel, während direkte Verbindungen in das Internet über den lokalen Router laufen.

Weil aufgrund der Pandemie mittlerweile sehr viele Menschen von Zuhause aus und damit außerhalb der Grenzen des klassischen Büros arbeiten, setzen immer mehr Unternehmen auf VPNs (Virtuelle Private Netzwerke), um sichere Fernverbindungen anbieten zu können.

Wenn es um die Nutzung von VPNs geht, muss allerdings auch festgelegt werden, ob dabei eine Technik namens Split Tunneling eingesetzt werden soll oder nicht. Die Entscheidung über Split Tunneling hängt von verschiedenen Faktoren ab. Insbesondere geht es um die spezifischen Bedürfnisse eines Unternehmens und das Risiko, dem es ausgesetzt ist.

Was bedeutet VPN Split Tunneling?

Zahlreiche Firmen nutzen heutzutage ein VPN der Enterprise-Klasse, um ihren Mitarbeitern einen sicheren Fernzugriff auf die internen Ressourcen des Unternehmens zu ermöglichen. Ein virtuelles privates Netzwerk dient also dazu, die Sicherheit eines Unternehmensnetzwerkes und der Mitarbeiter, die sich damit verbinden müssen, zu erhalten.

Dazu verwendet es ein Tunneling-Protokoll, um die übertragenen Daten zu verschlüsseln und geschützt vor fremden Blicken von einem System zu einem anderen zu senden. Ein VPN-Tunnel sichert folglich alle Daten, die zwischen dem Computer eines Mitarbeiters und dem entfernten VPN-Server seines Arbeitgebers übertragen werden.

Es gibt aber auch optionale Techniken wie Split Tunneling, die von manchen VPN-Lösungen unterstützt werden. Bei einem Split Tunnel wird nur ein Teil des Traffics durch den VPN-Tunnel geleitet, während andere Bestandteile weiterhin über den lokalen Router und den verbundenen Internet Service Provider (ISP) laufen.

Nehmen wir als Beispiel einen entfernt arbeitenden Mitarbeiter, der eine VPN-Verbindung zwischen seinem Rechner und der Firmenzentrale aufbaut. Über diesen Tunnel wird die gesamte geschäftliche, aber auch private Kommunikation in das Firmennetz geleitet.

Wenn zusätzlich jedoch noch die Split-Tunneling-Funktion aktiviert wird, ist es möglich, dass nur die geschäftlichen Daten über den sicheren VPN-Tunnel gesendet und empfangen werden. Der private Datenverkehr des Mitarbeiters läuft stattdessen nun wieder über den lokalen Router und seinen ISP.

Welche Daten durch das VPN gesendet und welche direkt an den ISP übermittelt werden, hängt von dem gewählten VPN-Dienst und dem Unternehmen ab, das ihn nutzt. Die Administratoren können den Tunnel so konfigurieren, dass er die Daten im Netzwerk überwacht und dann etwa auf Basis der angesprochenen IP-Adressen intelligent entscheidet, welche Route die Datenpakete nehmen sollen.

Wenn ein Paket zum Beispiel an eine Adresse im Firmennetz gesendet werden soll, dann durchläuft es den Tunnel. Wenn es dagegen zu einer externen Adresse übertragen werden soll, dann wird es an den lokalen Router überreicht, der es dann zum Ziel-Host weiterleitet.

Neue Sicherheitsgefahren durch Split Tunneling

Split Tunneling kann aus Sicherheitssicht allerdings für eine Reihe von Problemen sorgen, die adressiert werden müssen. So können etwa alle Daten, die nicht durch den sicheren VPN-Tunnel laufen, auch nicht durch die Firmen-Firewall geschützt werden.

Dasselbe gilt auch für weitere zentral vorhandene Systeme zum Schutz der Endpunkte vor Malware und anderen Gefahren. Die Daten können etwa durch den ISP oder Cyberangreifer eingesehen und abgefangen werden.

Remote arbeitende Mitarbeiter, die im Web surfen, werden ebenfalls nicht durch die Verschlüssungsfähigkeiten des VPNs geschützt. Damit sind sie einer erhöhten Gefahr ausgesetzt, ihre Computer durch Phishing, Malware, Drive-by-Downloads oder MitM-Angriffe (Man-in-the-Middle) zu verseuchen.

Dazu kommt, dass ein einmal infizierter Remote-Computer dazu genutzt werden kann, über den aufgebauten VPN-Tunnel und mit den Nutzerdaten des Mitarbeiters auf das Firmennetz zuzugreifen.

VPN Split Tunneling wirkt sich zudem negativ auf die Fähigkeiten eines Unternehmens aus, unerwünschtes Filesharing durch die Mitarbeiter zu unterbinden. Das ist besonders dann ein Problem, wenn befürchtet werden muss, dass Insider möglicherweise interne Daten extrahieren könnten.

Jegliche Maßnahmen, die verhindern sollen, dass brisante Geschäftsdaten ohne Erlaubnis über das VPN geschickt werden, wirken naturgemäß nicht bei den Daten, die über den lokalen Router laufen. Dazu kommt, dass es zu Schwierigkeiten bei der Einhaltung der Compliance-Vorgaben eines Unternehmens kommen kann, weil der über den lokalen Router laufende Traffic nicht überwacht werden kann.

Split Tunneling ist sogar ein noch größeres Problem, wenn die Mitarbeiter unsichere oder etwa öffentlich zugängliche Hotspots in Cafés zur Verbindung mit dem Firmennetz anstelle ihres heimischen Netzwerks nutzen.

Vorteile von Split Tunneling

In Anbetracht der genannten Sicherheitsrisiken, wäre es dann nicht besser, auf Split Tunneling komplett zu verzichten? Nicht immer. Es gibt durchaus ein paar Szenarien, für die sich die Technik gut eignet.

Wenn eine VPN-Lösung Split Tunneling nicht unterstützt oder die Funktion deaktiviert wurde, dann können die Mitarbeiter möglicherweise nicht mehr parallel auf lokale und im Internet verfügbare Ressourcen zugreifen. Split Tunneling macht genau dies möglich.

Außerdem benötigt das Übertragen aller Nutzerdaten und des gesamten Traffics über den VPN-Tunnel sehr viel Bandbreite. Dadurch kann es im Netzwerk zu Engpässen kommen. Das Leiten von Daten durch den Tunnel und erst dann in das öffentliche Internet kann außerdem zu spürbaren Verzögerungen führen und damit die Produktivität der Mitarbeiter senken.

Das wirkt sich dann meist auch auf der Kostenseite negativ aus. Insbesondere dann, wenn sich Hunderte oder gar Tausende von Mitarbeitern per VPN mit der Zentrale verbinden. Falls dagegen Split Tunneling aktiviert und genutzt wird, werden nur noch die Daten durch die Tunnel übertragen, die tatsächlich geschützt werden müssen. Kleinere Arbeitslasten bedeuten neben der geringeren Bandbreitennutzung auch weniger Backups.

Eine weitere häufig zu beobachtende Herausforderung ist, wenn die Mitarbeiter sich ohne Split Tunneling per VPN mit dem Firmennetz verbinden und sie anschließend nicht mehr auf lokale Systeme und Ressourcen wie ihren Netzwerkdrucker oder eine privat genutzte Dateifreigabe im lokalen Netzwerk zugreifen können. Dank Split Tunneling stehen diese Ressourcen weiterhin wie gewohnt zur Verfügung.

VPN Split Tunneling: Die richtige Entscheidung treffen

Die Entscheidung für oder gegen Split Tunneling hängt von den spezifischen unternehmerischen und sicherheitsrelevanten Bedürfnissen einer Organisation ab. Wenn eine Firma zum Beispiel die gesamten Daten aller verwendeten Geräte überwachen muss, wie es etwa bei einer Gesundheitseinrichtung oft der Fall ist, dann ist Split Tunneling nicht empfehlenswert. Dasselbe gilt, wenn der gesamte Remote-Traffic aus Compliance-Gründen überwacht werden muss. Auch dann sollte die Technik nicht eingesetzt werden.

Wenn das Ziel jedoch ist, nur die geschäftlichen Daten zwischen entfernten Mitarbeitern und der Zentrale zu schützen, dann ist ein Einsatz von Split Tunneling in der Regel ratsam. Stellen Sie dabei aber sicher, dass Ihre Angestellten gut darüber informiert sind, welche Daten durch die VPN-Tunnel laufen und welche nicht.

Erstellen Sie eine Richtlinie, die den Mitarbeitern und auch externen Partnern deutlich macht, welches Equipment sich mit dem Netzwerk verbinden darf und welche vorgeschriebenen Sicherheitsmechanismen für diese Gerätschaften gelten. Das betrifft auch Anwendungen wie Personal Firewalls oder zum Schutz vor Malware. Führen Sie zudem regelmäßig Awareness-Trainings für Ihre Belegschaft durch, in denen die Mitarbeiter über die durchaus vorhandenen Risiken von Split Tunneling informiert werden und in denen sie erfahren, wie sie damit umgehen können.

Es muss allerdings angemerkt werden, dass nicht alle auf dem Markt verfügbaren VPN-Lösungen bereits Split Tunneling unterstützen. Manche VPNs haben allerdings standardmäßig Split Tunneling aktiviert. Den Administratoren obliegt es daher, die Situation genau zu prüfen und festzulegen, welche Daten und Anwendungen nur über den Tunnel laufen dürfen und welche möglicherweise den lokalen Router des Mitarbeiters und seinen ISP nutzen sollen.

Falls Split Tunneling aktiviert wird, sollten Sie sicherstellen, dass alle Geräte, die sich mit dem VPN verbinden, der Firmenrichtlinie entsprechen, dass aktuelle Updates installiert wurden und dass eine Anti-Malware-Lösung aktiv ist.

Ihre Admins sollten sich zudem mit dem Thema Netzwerksegmentierung beschäftigen, das auch auf die einzelnen VPN-Nutzer angewandt werden kann. Auch das Prinzip der geringsten benötigten Rechte eignet sich für einen Einsatz in einer solchen Umgebung. Empfehlenswert ist darüber hinaus auch ein Schutz vor Übergriffen sowie ein Einsatz einer Lösung zum Web- beziehungsweise Content-Filtering. Außerdem sollte geprüft werden, ob eine bereits von Ihnen eingesetzte Sicherheitssoftware mit VPN Split Tunneling zusammenarbeitet und wie Sie damit gegebenenfalls die Risiken weiter reduzieren können.