Alex - stock.adobe.com

So greifen Sie sicher auf Google Cloud Storage zu

Da Sicherheit essenziell ist, sollten Sie den sicheren Zugriff auf Google Cloud Storage gewährleisten. Admins müssen bei Rollenzuweisung und Berechtigungen vorsichtig sein.

Google Cloud Storage platziert Daten in Buckets oder Containern mit spezifischen Regeln für die Art der Daten und die Häufigkeit ihrer Nutzung. Um auf Google Cloud Storage zuzugreifen, können sich die Nutzer bei dem jeweiligen Dienst über ein Konto anmelden, in der Regel über eine Reihe von Benutzeroberflächen, sollten aber bewährte Sicherheitspraktiken beachten, um die Daten zu schützen.

Google speichert Daten als Objekte und verschlüsselt sie im Ruhezustand (Data at Rest) und bei der Übertragung (Data in-flight). Wenn ein Unternehmen die Speicherung von Daten in einem Google Bucket vorbereitet, muss es die Lebenszykluskonfiguration für den Bucket festlegen. Aus der Sicherheitsperspektive können Nutzer auf Buckets zugreifen, die sie selbst erstellen, haben aber möglicherweise keinen Zugriff auf Buckets, die andere erstellt haben. In solchen Fällen muss der Bucket-Eigentümer dem anfragenden Nutzer eine Rolle zuweisen, die über die erforderlichen Berechtigungen für den Zugriff auf diesen Bucket verfügt.

Google-Cloud-Storage-Berechtigungen und -Rollen

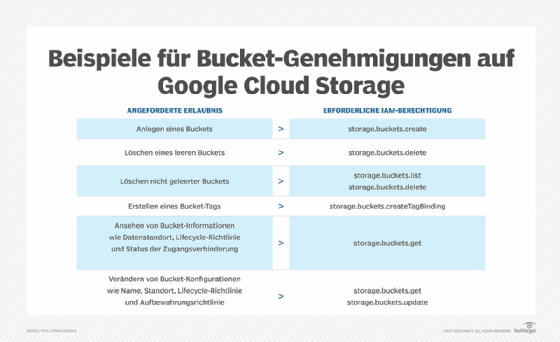

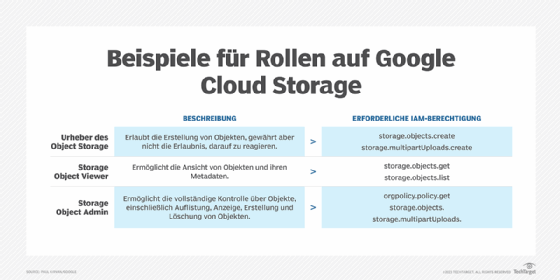

Berechtigungen für den Sicherheitszugriff werden in der Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) definiert. Verwenden Sie Kombinationen von Berechtigungen, um Rollen zu erstellen und Zugriff auf bestimmte Daten zu gewähren.

Die Abbildung 2 zeigt einige Beispiele für Rollenrichtlinien für Nutzer der Google Cloud.

Bewährte Sicherheitsverfahren für den Zugriff auf Google Cloud Storage

Google stellt eine Reihe von Best-Practice-Leitfäden zur Verfügung, die sich mit der Sicherheit in verschiedenen Situationen befassen, zum Beispiel mit Bereitstellungsanleitungen, Konfigurationen, Architekturen und Einstellungen. Nutzer sollten sich mit diesen Leitfäden vertraut machen, um Google Cloud Storage sicher nutzen und darauf zugreifen zu können. Hier sind einige von ihnen:

- Cloud Security Foundation Blueprint Guide. Dies ist der Ausgangspunkt für den Aufbau von Sicherheit in Google-Cloud-Bereitstellungen und umfasst Zugriff, Struktur, Authentifizierung, Ressourcenhierarchie, Vernetzung, Protokollierung und andere Kontrollen.

- Bewährte Methoden für die Bereitstellung in Unternehmen. Dieser Leitfaden ist für Unternehmensarchitekten gedacht.

- Tipps für die Sicherheits- und Compliance-Architektur. Dieser Leitfaden enthält Hinweise zu Sicherheits- und Compliance-Fragen und zur Migration von Arbeitslasten auf Google Cloud.

- Bewährte Praktiken für IAM. Diese Website bietet Hilfe zu Sicherheits- und Zugriffskontrollen für Google-Bereitstellungen.

- Checklisten für bewährte Sicherheitspraktiken. Diese Checklisten bieten Sicherheitsrichtlinien für kleine, mittlere und große Unternehmen, die Google-Cloud-Dienste nutzen.

Wie bei jeder Cloud-Implementierung ist die Sorgfaltspflicht vielleicht die wichtigste Aktivität vor dem Start. Recherchieren Sie entsprechende Webseiten, Blogbeiträge und andere Informationsquellen, um verlässliche Verfahren zu ermitteln. Informieren Sie sich über Google Cloud, wie Google Cloud strukturiert ist, die verschiedenen Richtlinien, Anleitungen zur Planung und Bereitstellung, Netzwerkelemente und Sicherheitsmaßnahmen. Außerdem sollten Sie wissen, wie Sie Bedrohungen erkennen, analysieren und verwalten können.

Bauen Sie eine starke Sicherheitsposition auf. Wenn das Unternehmen bestimmte Vorschriften einhalten muss, wie zum Beispiel die EU-DSGVO oder die Sicherheits- und Datenschutzbestimmungen des HIPAA, müssen diese in den allgemeinen Sicherheitsansatz einbezogen werden. Die Einhaltung solcher Vorschriften wird immer wichtiger - nehmen Sie sie ernst, insbesondere wenn Nutzer auf Google Cloud Storage und andere Cloud-basierte Ressourcen zugreifen.

Um die Wahrscheinlichkeit von Cyberbedrohungen zu verringern, sollten Sie die Angriffsfläche der Cloud-Implementierung reduzieren und den Datenverkehr von potenziellen externen Bedrohungen isolieren. Achten Sie auf mögliche Sicherheitsprüfungen, die untersuchen, wie das Unternehmen den Zugriff auf Google Cloud Storage verwaltet. Bei den Audits werden Sicherheitskontrollen untersucht, dokumentierte Sicherheitsverfahren überprüft und Echtzeitüberprüfungen mit Penetrationstests durchgeführt.

Sicherheitsrisiken für Google Cloud Storage

Google hat ein breites Spektrum an Sicherheitsfunktionen, Anleitungen und Programmen für seine Cloud-Angebote entwickelt. Wie bei allen Datensicherheitspraktiken sind Sorgfalt und Vorbereitung unerlässlich, da trotz aller angemessenen Maßnahmen ein unbefugter Zugriff auf Nutzerdaten, Systeme und andere Ressourcen möglich ist.

Es gibt viele Datenschutzverletzungen, von denen bekannte Unternehmen betroffen sind, und glücklicherweise konnten viele dieser Verletzungen durch Cloud-Speicher abgeschwächt werden. Im Gegensatz dazu können abtrünnige Mitarbeiter von Cloud-Unternehmen, die Zugang zu Kundendaten haben, eine ernsthafte Bedrohung für die Cloud-Sicherheit darstellen.

Die Verwendung der oben genannten Ressourcen für bewährte Sicherheitspraktiken sowie die Beratung durch technisches Personal helfen Administratoren dabei, den Zugriff auf Google Cloud Storage sicher zu gestalten und auf Cybersecurity-Ereignisse vorbereitet zu sein.