Kzenon - stock.adobe.com

Sieben bewährte Verfahren für die OT-Sicherheit

Die Sicherheit der Betriebstechnologie (OT) kann für die Aufrechterhaltung des Geschäftsbetriebs entscheidend sein. Bewährte Verfahren zur Cybersicherheit können dabei helfen.

Betriebstechnologien (OT, Operational Technology) bilden das Rückgrat kritischer industrieller Kontrollsysteme (ICS), die von der Energieerzeugung und Wasserversorgung bis hin zu Fertigung und Transport alles unterstützen. Heute nutzen diese Systeme zunehmend Edge Computing, um sich mit IT-Netzwerken zu verbinden, und verwandeln OT-Geräte in leistungsstarke IoT- und industrielle IoT-Endpunkte.

Diese Konnektivität macht OT jedoch auch anfällig für Cyberangriffe, die verheerende - und möglicherweise sogar für Unternehmen und Organisationen existenzbedrohende - Folgen haben können.

Unternehmen, die auf Betriebstechnologie angewiesen sind, sollten die folgenden bewährten OT-Sicherheitspraktiken zur Bewältigung von Cyberrisiken anwenden.

1. OT-Sicherheit unter die Kontrolle des CISO stellen

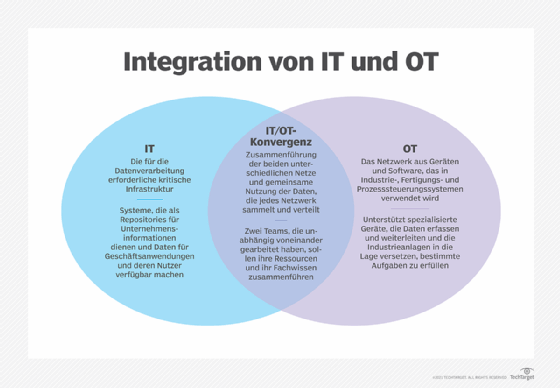

Traditionell wurden OT-Systeme getrennt von IT-Abteilungen betrieben, was zu einem isolierten Ansatz bei der Cybersicherheit führte. Doch mit der zunehmenden Konvergenz von OT, IT, IoT und Industrial IoT (IIoT) ist eine einheitliche Strategie zur Bekämpfung von Cyberbedrohungen unerlässlich.

Die Zuständigkeit des CISO für die OT-Cybersicherheit trägt dazu bei, die einheitliche Anwendung von Sicherheitsmaßnahmen zu gewährleisten und die Sicherheitslage des Unternehmens zu optimieren. Der CISO kann die notwendige Aufsicht, die Ressourcen und das Fachwissen bereitstellen, um OT-Sicherheitsrisiken genau zu bewerten und Bedrohungen und Schwachstellen effektiv zu erkennen und darauf zu reagieren.

2. Identifizierung und Priorisierung von OT-Anlagen

Bevor ein Unternehmen seine Vermögenswerte verteidigen kann, muss es wissen, was - und vor allem, wo - sie sich befinden. Jedes Unternehmen sollte ein aktuelles Inventar aller OT-Systeme, Hardware, Software und verwandter Technologien führen.

In einigen Unternehmen verwalten die verschiedenen Geschäftsbereiche die OT-Bestände immer noch separat. Im Idealfall verfügt das Sicherheitsteam jedoch über zentralisierte, automatisierte Erkennungs- und Verwaltungsfunktionen mit vollständiger Transparenz der OT-Umgebung und der Angriffsfläche.

Nach der Ermittlung der Anlagen sollten Sie diese nach ihrer Bedeutung für den Betrieb einstufen. Ein System, das beispielsweise die Turbine eines Kraftwerks steuert, ist wahrscheinlich wichtiger als ein System, das die Umgebungstemperatur im Büro überwacht.

Durch die Priorisierung ihrer Vermögenswerte kann eine Organisation die folgenden wichtigen Ziele erreichen:

- Konzentration der Investitionen auf den Schutz von Vermögenswerten mit hoher Priorität.

- Legen Sie Richtlinien für die Reaktion auf Vorfälle fest, die zuerst die sensibelsten Güter schützen.

3. Durchführung von Schulungen zum Sicherheitsbewusstsein

Der Mensch ist oft das schwächste Glied in der Kette der Cybersicherheit, und das gilt auch für OT-Umgebungen. Regelmäßige Schulungen zum Sicherheitsbewusstsein stellen sicher, dass alle Mitarbeiter - ob in IT-, OT- oder nicht-technischen Positionen - Cyberrisiken und ihre Rolle bei deren Eindämmung verstehen.

Die Schulung des Sicherheitsbewusstseins (Security Awareness Trainings) sollte sich mit den besonderen Herausforderungen befassen, die OT-Systeme darstellen, einschließlich der möglichen Folgen von Angriffen auf kritische Infrastrukturen.

4. Software regelmäßig aktualisieren und patchen

OT-Systeme können anfällig für Angriffe sein, wenn sie mit veralteter Software laufen. Ein strenger Patch-Management-Prozess stellt sicher, dass alle Systeme rechtzeitig aktualisiert werden.

Die OT-Konnektivität ist für den Betrieb von entscheidender Bedeutung, daher müssen Updates und Patches vor der Bereitstellung in einer kontrollierten Umgebung getestet werden. Dies minimiert die Ausfallzeiten des Netzwerks und verhindert mögliche Betriebsunterbrechungen durch inkompatible oder fehlerhafte Patches.

5. Kontrolle des Netzwerkzugriffs

Die Kontrolle darüber, wer und was sich mit einem OT-Netzwerk verbinden kann, ist von größter Wichtigkeit, wobei Sicherheitstools wie Identitäts- und Zugriffsmanagement (IAM) und Netzwerkzugriffskontrolle (NAC) zum Einsatz kommen. Befolgen Sie den Grundsatz der geringsten Privilegien (POLP, Principle of the least Privilege) und beschränken Sie den Zugang zu OT-Systemen auf die Geräte und Benutzer, die ihn unbedingt benötigen, um ihre Aufgaben zu erfüllen. Dadurch lässt sich das Risiko eines Eindringens erheblich verringern.

6. Ein Zero-Trust-Modell in Betracht ziehen

Das Zero-Trust-Modell beruht auf dem Prinzip „Niemals vertrauen, immer überprüfen“. Anstatt davon auszugehen, dass alles im Netzwerk eines Unternehmens sicher ist, verlangt Zero-Trust eine kontinuierliche Authentifizierung und Autorisierung aller Benutzer und Geräte - sowohl intern als auch extern.

Der Zero-Trust-Ansatz kann auch Verhaltens- und Kontexthinweise nutzen, um verdächtige Aktivitäten zu erkennen, zum Beispiel OT-Zugriffsanfragen zu ungewöhnlichen Tageszeiten oder von unerwarteten Benutzern. Dies kann sowohl die Fähigkeit eines erfolgreichen Angreifers einschränken, sich seitwärts zu bewegen, sobald er in ein Netzwerk eingedrungen ist, als auch einen bösartigen internen Akteur daran hindern, kritische Infrastruktursysteme auszunutzen.

7. Mikrosegmentierung anwenden

Die Mikrosegmentierung unterteilt das Unternehmensnetzwerk in kleine, sichere Zonen, die den Zugriff eines Eindringlings auf Unternehmensressourcen einschränken.

In einem OT-Kontext könnte dies bedeuten, eine Netzwerksegmentierung zu implementieren, so dass Geräte in einer Zone nicht direkt mit denen in einer anderen Zone kommunizieren können, ohne dass eine entsprechende Genehmigung vorliegt. Dadurch wird die potenzielle Ausbreitung von Bedrohungen eingedämmt und sichergestellt, dass, selbst wenn ein Segment gefährdet ist, andere kritische Segmente nicht gefährdet sind.

Da die Grenzen zwischen OT und IT immer mehr verschwimmen, müssen umfassende Sicherheitspraktiken auch für OT-Umgebungen gelten. Durch die Übernahme dieser bewährten Methoden für die OT-Sicherheit können Unternehmen den Schutz und die Integrität ihrer kritischen OT-Systeme gewährleisten und so ihren Betrieb und die Allgemeinheit schützen.