Sicherheitsrechte in Hyper-V richtig verwalten

Mit Hyper-V gelingt die Konfigurierung und Verwaltung von Sicherheitseinstellungen auf der Virtual Machine effizient und unkompliziert.

Die Verwaltung von Sicherheitsberechtigungen gilt selten als besonders aufregend, gehört aber zu den wichtigen Pflichten von System-Administratoren. In diesem Artikel können Sie erfahren, wie Sie Berechtigungen für Ihre Host-Server unter Hyper-V richtig konfigurieren und verwalten.

Um sicherzustellen, dass nur autorisierte Nutzer auf Ressourcen im Rechenzentrum zugreifen können, gibt es eine Reihe von Methoden. Sie reichen von physischen Zugangsbeschränkungen über Netzwerk-Authentifizierung bis zum Management von Berechtigungen. Virtualisierung bringt hier einige neue Faktoren mit sich, etwa die Fähigkeit festzulegen, welche Aktionen Nutzer auf Host-Systemen ausführen dürfen.

Administratoren können Virtual Machines auch dann verwalten, wenn sie keinen Zugriff auf die Gast-Betriebssysteme selbst haben. Für Produktiv-Server ist die Möglichkeit, Regeln zur Authorisierung feinkörnig vorzugeben, entscheidend. Praktischerweise bietet Hyper-V Methoden zur Definition und Pflege dieser Berechtigungen. Wie Sie allerdings sehen werden, ist das Vorgehen dabei nicht vollkommen intuitiv.

Voreingestellte Berechtigungen in Hyper-V

Standardmäßig ist Hyper-V so konfiguriert, dass die Mitglieder der Administratoren-Gruppe eines lokalen Servers volle Rechte über die Hyper-V-Installation haben. In Domain-Umgebungen haben die Mitglieder der Admin-Gruppe der jeweiligen Domain volle Berechtigungen, VMs auf Host-Servern anzulegen und zu verwalten. Mitgliedern der Nutzer-Gruppe stehen viel weniger Funktionen zur Verfügung, etwa die Verbindung mit und das Starten von virtuellen Maschinen.

In kleineren Umgebungen und Test-Laboren mögen diese Standard-Einstellungen funktionieren. In anderen Fällen aber kann es nötig sein, auch solchen Nutzern zusätzliche Rechte – etwa zum Start und Stopp von virtuellen Maschinen – zu geben, die keine vollen Administrator-Rechte haben. Schauen wir uns an, wie man dabei vorgeht.

Einführung in den Authorization Manager

Wenn Sie sich nicht gezielt darüber informiert haben, könnte es schwierig sein, die Methoden zur Zuweisung von Berechtigungen auf Servern unter Hyper-V zu verstehen. So können Sie nicht einfach mit der rechten Maustaste auf einen Host-Server oder ein VM-Objekt klicken und dann wie bei einem Dateisystem-Ordner auf einer Eigenschaften-Seite Rechte zuweisen. Stattdessen ist der Authorization Manager (auch als AzMan bezeichnet) das wichtigste Werkzeug für solche Zwecke.

Einstellungen zu Berechtigungen können in XML-Dateien gespeichert werden (bei neuen Hyper-V-Installationen ist das Standard) oder innerhalb der Domain-Datenbank von Active Directory. Der voreingestellte Speicherort für die Einstellungen ist der Pfad: %ProgramData%\Microsoft\Windows\Hyper-V\InitialStore.xml. Wenn Sie vorhaben, Änderungen vorzunehmen, empfiehlt sich dringen das Anlegen eines Backups – machen Sie eine Kopie der ursprünglichen Konfigurationsdatei und speichern Sie sie an einem sicheren Ort.

Arbeit mit dem Authorization Manager

Bei Windows Server 2008 ist kein Schnellzugriff auf den Authorization Manager über die Administrative Tools enthalten, also müssen Sie ihn manuell einrichten. Um in vollständigen Installationen von Windows Server 2008 schnell auf AzMan zuzugreifen, folgen Sie diesen Schritten:

- Klicken Sie „Start“, dann „Run“, geben Sie MMC ein und drücken Sie die Eingabetaste. Dadurch wird eine neue Shell für die Microsoft Management Console (MMC) gestartet.

- Um den Authorization Manager hinzuzufügen, wählen Sie aus dem „File“-Menü „Add/Remove Snap-In“. Wählen Sie Authorization Manager und klicken Sie auf „Add“. Hier können Sie auch andere Snap-Ins aufnehmen, etwa den Hyper-V Manager, das Services-Applet und alles andere, was Sie häufig brauchen.

- In der Voreinstellung ist AzMan nicht mit einem konkreten Datastore für Sicherheit verbunden. Um das zu ändern, klicken Sie mit der rechten Maustaste auf das Objekt Authorization Manager und wählen Sie „Open Authorization Store“. Wählen Sie die Datei-Option XML und klicken Sie sich durch zu %ProgramData%\Microsoft\Windows\Hyper-V\InitialStore.xml. Sie können im Übrigen auch auf Sicherheitseinstellungen zugreifen, die in Active Directory oder einer SQL-Server-Datenbank gespeichert sind.

- Jetzt können Sie diese neue MMC-Ansicht speichern, indem Sie im „File“-Menü auf „Save as“ klicken. Damit können Sie künftig den Authorization Manager von der Programmgruppe Administrative Tools aus (oder wo Sie ihn sonst gespeichert haben) aufrufen.

Damit sind Sie bereit, mit der Verwaltung der Einstellungen zu beginnen.

Verwaltung von Rollen-Zuweisungen

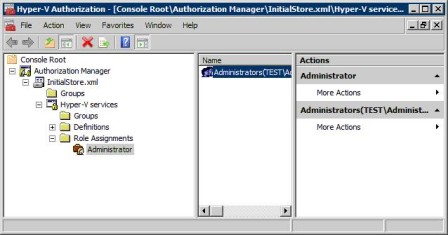

Der Authorization Manager verwendet ein Rollen-basiertes Modell für Berechtigungen, wie es jedem, der Erfahrung mit Sicherheit unter Windows hat, bekannt sein dürfte. Der erste Schritt in unserer kleinen Tour durch seine Bedienung ist die Festlegung der vorgegebenen Einzelrolle „Administrator“ (siehe Abbildung 1).

Abbildung 1: Zugriff auf Rollen-Zuweisungen mit AzMan

Trotz der ähnlichen Bezeichnung ist diese Rollen-Zuweisung nicht mit dem in Windows oder Active Directory vorgegebenen Nutzer oder der Nutzer-Gruppe zu verwechseln. Um Nicht-Administratoren volle Rechte auf Hyper-V zu geben, klicken Sie rechts auf das Administrator-Objekt und wählen Sie „Assign Users And Groups“. Hier können Sie auch Security Principals für Windows oder AzMan-Rollen (dazu später mehr) hinzufügen.

Rollen-Definitionen erstellen

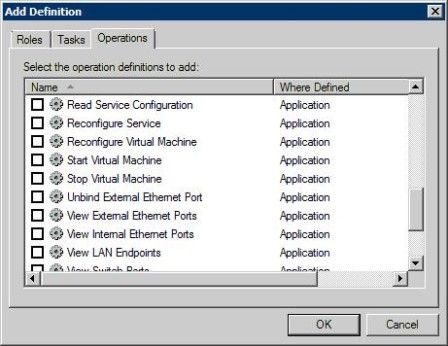

In vielen Fällen werden Sie manchen Nutzern erlauben wollen, bestimmte Aktionen auf einem Hyper-V-Server vorzunehmen. Dazu sollten Sie neue Objekte zur Rollen-Definition anlegen. Zu jeder Rollen-Definition kann eine Reihe von Berechtigungen gehören, die für alle Mitglieder der Rolle gelten. Abbildung 2 zeigt die voreingestellten Optionen, die Hyper-V hier mitbringt.

Abbildung 2: Übersicht über verfügbare Aktionen bei Rollen-Zuweisungen

Die Bezeichnungen der meisten Punkte sind selbsterklärend und sollten für die Bedürfnisse von Security-Administratoren ausreichen. Mit wenigen Kreuzen lässt sich so beispielsweise eine Rolle schaffen, die das Anlegen, Starten und Stoppen von VMs erlaubt, ohne dass auch Veränderungen an den Server-Einstellungen für das virtuelle Netzwerk und anderen möglich sind.

Weitere AzMan-Funktionen

Trotz seines scheinbar sehr einfachen Nutzer-Interfaces bietet Authorization Manager noch viele weitere sicherheitsbezogene Funktionen. Ich will nicht im Detail darauf eingehen, doch hier ist eine kleine Auswahl:

- Tasks erstellen: Hyper-V enthält keine vorgegebenen Aufgaben, aber Sie können selbst definieren, welche Tätigkeiten ausgeführt werden dürfen. Auf diese Weise können Sie schnell und organisiert Gruppen von Einstellungen schaffen, die den Bedürfnissen Ihrer Organisation entsprechen.

- Bereiche verwalten: Standardmäßig gelten Berechtigungen für den gesamten Hyper-V-Server. Was aber tun Sie, wenn Sie bestimmten Nutzern Rechte nur für bestimmte VMs geben wollen? Mit dieser Funktion können Sie vorgeben, dass Berechtigung nur für bestimmte Objekte gelten. Damit können Sie etwa einem Nutzer erlauben, ausschließlich Test- oder Entwicklungs-VMs zu starten oder zu stoppen.

- Anwendungsgruppen: Wenn Sie öfter einer bestimmten Gruppe von Personen dieselben Berechtigungen geben, können Sie mit AzMan Anwendungsgruppen definieren. Mit diesen Gruppen können Sie das Erstellen von Windows- oder Active-Directory-Gruppen umgehen und trotzdem effizient Berechtigungen veralten.

- Auditing: Um Änderungen von Berechtigungen nachzuverfolgen, können Sie eine Auditierung von AzMan-basierten Sicherheitseinstellungen veranlassen. Ebenso können Sie natürlich einstellen, welche Nutzer mit AzMan Sicherheitseinstellungen verändern dürfen.

- Skripting und Automation: Mit VBScript, JScript und/oder Windows PowerShell können Sie die Erstellung und Verwaltung von Sicherheitsberechtigungen automatisieren. Dies ist besonders hilfreich, wenn Sie Änderungen an eine große Zahl von Host-Servern weitergeben wollen.

Zusammenfassung

Auf die Prozesse zur Verwaltung von Hyper-V-Berechtigungen werden Sie wohl nicht einfach zufällig stoßen, und auf den ersten Blick mögen sie umständlich erscheinen. Die Verwendung von AzMan erfordert mehrere Schritte, jedenfalls beim ersten Zugriff darauf. Doch was ihm an Intuitivität fehlt, gleicht er aus durch Flexibilität in Bezug auf Sicherheit. Mit dem Werkzeug können Sie definieren, welche Nutzer zu welchen Tätigkeiten und Aktionen berechtigt sind – ein wichtiger Aspekt der Verwaltung von virtualisierten Produktiv-Servern. Denken Sie daran: Niemand hat gesagt, dass Sicherheit aufregend ist, was aber nichts an ihrer großen Bedeutung ändert.

Über den Autor: Anil Desai ist ein unabhängiger Berater mit Sitz im US-Bundesstaat Texas und dem Spezialgebiet Evaluierung, Implementieren und Verwaltung von IT-Lösungen. Er hat umfangreiche Erfahrungen mit den Server-Produkten von Microsoft und der Entwicklungsplattform .NET und Umgebungen mit tausenden von virtuellen Maschinen verwaltet. Desai ist MCITP, MSCE, MSCD, MCDBA und Microsoft MVP.