LIGHTFIELD STUDIOS - stock.adobe

Security-Maßnahmen für ein sicheres hybrides Arbeitsumfeld

Hybride Arbeitsmodelle werden in vielen Unternehmen immer mehr Alltag. Moderne Ansätze wie ZTNA oder SDP sind in der Lage auch hybride Umgebungen vor Cyberattacken zu schützen.

Nachdem die Pandemie die Art und Weise gründlich verändert hat, wie Mitarbeiter in Unternehmen ihre Aufgaben erfüllen können, suchen viele Firmen nach neuen hybriden Arbeitsmodellen für die Zukunft. Die Krise hat eindrücklich gezeigt, dass traditionelle Strategien zur Absicherung spätestens jetzt angepasst werden müssen. Sowohl die IT in den Unternehmen als auch die Infrastruktur bei den Mitarbeitern Zuhause muss gleich gut geschützt werden.

Das hybride Arbeitsmodell gewinnt an Bedeutung

Manche IT-Sicherheitsprofis werden jetzt eventuell denken, dass die Einführung eines hybriden Arbeitsmodells nur geringfügige Änderungen an ihren bisherigen Arbeitsweisen erfordert. Immerhin haben einige Unternehmen auch vor Ausbruch der Pandemie schon ein begrenztes Maß an Fernarbeit erlaubt. Der Schutz von entfernt arbeitenden und im Büro anwesenden Angestellten erfordert daher nur ein paar kleinere Anpassungen, wenn überhaupt. Ist das wirklich richtig?

Nein, ist es nicht. Es ist nicht nur eine optimistische Sichtweise, sie ist einfach falsch. Eine der bedeutendsten durch die Pandemie ausgelösten Änderungen ist, dass Mitarbeiter nicht mehr als „ganz oder meistens aus der Ferne arbeitend“ beziehungsweise als „ganz oder meistens im Büro arbeitend“ klassifiziert werden können. Stattdessen benötigen sie einen sicheren Zugang zu Ressourcen, gleichgültig ob sie von Zuhause aus arbeiten oder sich im Büro befinden. Der Ort der Arbeit ist damit nicht länger eine Variable, nach der Mitarbeiter eingestuft werden können.

Es sollte daher auch nicht mehr von ihnen erwartet werden, dass sie – abhängig von ihrem aktuellen Standort – unterschiedliche Vorgehensweisen nutzen, um sich an betrieblichen Systemen anzumelden. Gleichgültig, ob sich ein Mitarbeiter Zuhause oder im Büro aufhält, sollte er dieselben Login-Prozesse nutzen können.

Dabei geht es nicht nur um die Bequemlichkeit der Anwender. Unternehmen benötigen heutzutage allgemein gültige und in sich schlüssige Sicherheitsrichtlinien für alle Mitarbeiter. Selbst wenn eine Firma den in der Ferne sowie den im Büro tätigen Mitarbeitern erlaubt, auf unterschiedliche Systeme und Daten zuzugreifen, sollte dafür eine einzige Policy gelten, die beide Arbeitsweisen erfasst.

Mehr Schutz für hybride Arbeitskräfte

Für Unternehmen, die auf ein hybrides Arbeitsmodell setzen wollen, sind vor allem die folgenden fünf Best Practices geeignet, um die Sicherheit ihrer Mitarbeiter zu erhöhen – egal, von wo aus sie ihre Arbeit erledigen.

1. Einführung des Zero-Trust-Modells

Stellen Sie auf einen integrierten Sicherheitsansatz wie Zero Trust um. Das Modell ist zugleich eine Strategie sowie eine Architektur, mit der sich die komplette Infrastruktur eines Unternehmens schützen lässt. Der Zugriff auf Ressourcen durch Anwender und Geräte wird damit nur noch dann freigegeben, wenn er explizit benötigt und durch die Sicherheitsrichtlinie erlaubt wird.

Der Zero-Trust-Ansatz steht damit in einem deutlichen Widerspruch zum bisher vor allem anzutreffenden Sicherheitsmodell auf Basis des Netzwerk-Perimeters. Bei ihm werden die Nutzer und Geräte in „außerhalb des Perimeters“ und in „innerhalb des Perimeters“ aufgeteilt. Das bedeutet dann in der Regel, dass interne Anwender und Systeme auf alle Ressourcen zugreifen dürfen, bei denen ihnen das nicht ausdrücklich untersagt wurde.

Es überrascht nicht, dass sich das Zero-Trust-Modell während der Pandemie rapide verbreiten konnte. Mehr als 60 Prozent aller Unternehmen planen, es bis zum Ende des kommenden Jahres umzusetzen, schreibt die Marktforschungsgesellschaft Nemertes in ihrer Studie „2021 Secure Cloud Access and Policy Enforcement“.

Zero Trust hängt eng mit dem Erfolg der anderen IT-Sicherheitsmaßnahmen in Unternehmen zusammen. Wie die Studie weiter zeigt, setzen wirtschaftlich erfolgreiche Unternehmen mit einer mehr als doppelt so hohen Wahrscheinlichkeit von 138 Prozent bereits heute auf das Zero-Trust-Modell.

2. Einführung eines Software-definierten Perimeters sowie von ZTNA

Der Einstieg in das Zero-Trust-Modell ist in den vergangenen Jahren erheblich leichter geworden als früher. Ursprünglich war Zero Trust mehr eine allgemeine Strategie als eine konkrete Architektur. Organisationen wie das amerikanische NIST (National Institute of Standards and Technology) haben aber mittlerweile eine standardisierte Zero-Trust-Architektur entworfen. Sie wird in der NIST Special Publication (SP) 800-207 beschrieben. Sicherheitsexperten können sie als Vorlage für ihre eigenen Zero-Trust-Architekturen verwenden.

Zero Trust endet aber nicht mit NIST SP 800-207. Das National Institute of Standards and Technology hat daher zusammen mit einigen Herstellern ein Kompetenzzentrum eingerichtet und die sogenannte NIST List veröffentlicht, die bei der Umsetzung der Zero-Trust-Architektur helfen soll.

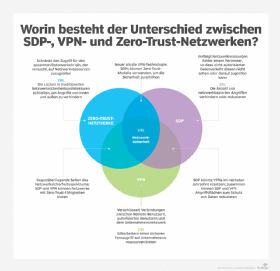

Eines der wichtigsten Elemente der vom NIST entwickelten Zero-Trust-Architektur ist der Software-defined Perimeter (SDP), auch bekannt als Zero Trust Network Access (ZTNA). SDP-Tools sorgen dafür, dass Anwender und Geräte nur auf Basis von vorher erteilten Berechtigungen auf Ressourcen zugreifen dürfen, gleichgültig ob sie sich in der Cloud oder On-Premises befinden. SDP macht damit meist aufwändig zu verwaltende Virtuelle Private Netzwerke (VPNs) überflüssig und garantiert einen in sich konsistenten Prozess, über den Anwender auf Ressourcen zugreifen können, gleichgültig wo sie sich gerade befinden.

Dabei muss aber noch angemerkt werden, dass SDP auf dem Netzwerk aufsetzende Sicherheitskonzepte wie Secure Access Service Edge (SASE) eigentlich überflüssig macht. Viele Hersteller versehen aber die von ihnen angebotenen Zero-Trust-Tools mit dem Hinweis SASE. Trotzdem trifft dies nicht zu. SASE setzt den bisherigen Perimeter-basierten Ansatz fort. Die Nutzer können abhängig davon, wo sie sich gerade befinden, unterschiedlich auf Ressourcen zugreifen. Im SASE-Modell verbinden sich entfernte Anwender mit dem Service-Edge, während lokale Anwender direkt auf die jeweilige Ressource zugreifen können. Das widerspricht dem Unified-Access-Modell, dem Zero Trust folgt.

Die Einführung von SDP beziehungsweise ZTNA ist daher ein großer Schritt auf dem Weg zu einer echten Zero-Trust-Architektur, den sich jedes Unternehmen überlegen sollte. Auf der NIST List finden sich einige Hersteller, die bereits über ausgereifte SDP-Fähigkeiten verfügen.

3. Identitätsbezogene Architekturen

Im Zentrum einer jeden Zero-Trust-Architektur stehen Identitäten. Zero Trust garantiert, dass ein bestimmter Anwender nur auf bestimmte Ressourcen zugreifen darf und zwar auf der Basis, wer er ist und nicht wo er ist. Das funktioniert allerdings nur mit einem durchdachten und soliden Identitätsmanagement.

Denken Sie an traditionelle Perimeter-basierte Sicherheitsarchitekturen. In diesem Modell müssen sich externe Anwender, die zum Beispiel im Homeoffice arbeiten, durch einen Tunnel mit den benötigten Ressourcen verbinden, der dabei den Perimeter durchquert. Zugriffe durch den Tunnel, die meist auf Basis von VPNs realisiert werden, sind in der Regel mit Passwörtern oder einer Multifaktor-Authentifizierung (MFA) gesichert. Wenn sich ein Anwender aber erst einmal über den Tunnel mit dem Firmennetz verbunden hat, kann er auf alle lokalen Ressourcen zugreifen – außer dies wird ihm durch eine Sicherheitsrichtlinie untersagt. Oder anders gesagt: Der Zugriff auf die Ressourcen wird nicht auf der Grundlage der Identität eines Anwenders gewährt, sondern wegen seiner Fähigkeit, sich in das VPN einzuloggen.

Bei einer identitätsbezogenen Architektur werden die Zugriffe auf Ressourcen dagegen allein von der Identität des Anwenders bestimmt. Ungeachtet dessen, wie sich der Anwender mit einer Ressource verbindet (oder auch wie er es versucht), wird ein Zugriff nur auf der Basis der Identität des Anwenders erteilt.

Auf der bereits erwähnten NIST List finden sich auch einige Anbieter mit Lösungen für Zero-Trust-Architekturen, die auf Identitäten basieren.

4. Stärken der Endpunktsicherheit

Jeder Cyber-Security-Profi weiß, wie wichtig der Schutz der Endpunkte ist. Mit der Einführung des Zero-Trust-Modells wird die Absicherung der Endanwendersysteme im Unternehmen noch kritischer. Bei einer identitätsbezogenen Architektur haben nämlich Anwender, die sich erst einmal authentifiziert haben, Zugriff auf alle zugelassenen Ressourcen. Wenn jedoch die Systeme oder Geräte, die sie dafür einsetzen, mit einer Malware verseucht sind, kann sich die Infektion auf diese Ressourcen ausweiten.

Zu den wichtigsten Überlegungen bei der Stärkung der Endpunktsicherheit gehören deswegen die folgenden Maßnahmen:

- Akzeptieren Sie, dass es viele Unterschiede bei den Endpunkten gibt. Der Endpunkt ist nicht mehr länger ein durch das Unternehmen bereitgestellter Desktop-Rechner wie früher. Heutzutage gehören zu den Endpunkten im Unternehmen auch Notebooks, Tablets, Smartphones und zunehmend auch exotische Gerätschaften wie Wearables, die teilweise dem Unternehmen und teilweise den Anwendern gehören. Daher sollte die eingesetzte Lösung zur Endpunktsicherheit ein breites Feld an Formfaktoren und Betriebssystemen unterstützen.

- Setzen Sie Multifaktor-Authentifizierungen ein. MFA kann verhindern, dass die Endpunkte als Eingangspforte für nicht autorisierte Zugriffe missbraucht werden.

- Erwägen Sie den Einsatz einer Lösung zur Data Loss Prevention (DLP). Da ein immer größerer Anteil der Daten auch direkt auf den Endpunkten gespeichert wird, können sie durch eine DLP-Lösung auf den Clients – und allen anderen relevanten Stellen im Unternehmen – besser geschützt werden.

5. Mehr Sicherheit bei der Zusammenarbeit

Denken Sie nicht zuletzt auch an den Schutz der Zusammenarbeit. Moderne hybride Arbeitsumgebungen setzen meist zahlreiche Collaboration-Anwendungen wie Zoom, Slack, Teams und so weiter ein. Manche Sicherheitsexperten gehen eventuell noch davon aus, dass der mitgelieferte Schutz dieser Anwendungen bereits ausreichend ist. Das Gegenteil ist jedoch der Fall.

Erstens sind die vorhandenen Sicherheitsfunktionen nicht in die Schutzmaßnahmen des Unternehmens integriert. Ein Mangel an Integration bedeutet aber, dass die Sicherheitsrichtlinien nicht einheitlich sein können. Dieser Punkt ist besonders kritisch. So könnte zum Beispiel eine Sicherheitsrichtlinie das Versenden von bestimmten Dateien über Zoom verbieten, es über Slack aber erlauben. Oder sie wirkt sich auf alle Interaktionen via Microsoft Teams aus, aber nicht über andere Collaboration-Tools. Diese Fragmentierung führt zu neuen Schwachstellen.

Zweitens sind die in den Lösungen enthaltenen Sicherheitsmaßnahmen möglicherweise nicht ausreichend. Auch wenn Anbieter wie Zoom und Salesforce, die Muttergesellschaft von Slack, ihre Sicherheitsbemühungen kontinuierlich ausbauen, sind sie doch immer noch längst nicht perfekt.

IT-Sicherheitsexperten in Unternehmen sollten sich daher intensiv mit den verfügbaren Sicherheits-Tools für Collaboration-Plattformen auseinandersetzen. Nur so können sie einen sicheren Einsatz dieser Programme in ihren Umgebungen gewährleisten.