Getty Images

Schutz vor Phishing und Ransomware mit Microsoft Entra ID

In Microsoft Entra ID/Azure AD ist eine Anmeldung ohne Kennwort möglich, etwa mit FIDO2-Schlüsseln. Dieser Beitrag zeigt Ihnen die Funktionsweise und was es zu beachten gilt.

Microsoft Entra ID, vormals Azure AD, ermöglicht die Anmeldung von Benutzern ohne Kennwort. Dabei kommen zum Beispiel FIDO2-Schlüssel zum Einsatz. Fast Identity Online (FIDO) ist ein offener Standard für die kennwortlose Authentifizierung und ermöglicht Phishing-resistente Anmeldungen. Für die Verwendung ist die Multifaktor-Authentifizierung in Azure AD/Entra ID notwendig. Diese muss vor der Einrichtung eines FIDO2-Schlüssels konfiguriert sein. Die Anmeldung mit dieser Technik funktioniert ab Windows 10 Version 1903, ideal ist der Einsatz von Windows 11 23H2.

Die Anmeldung lässt sich dadurch sicherer und gleichzeitig bequemer durchführen. Außerdem kann diese Vorgehensweise zuverlässig vor Phishing und Ransomware schützen.

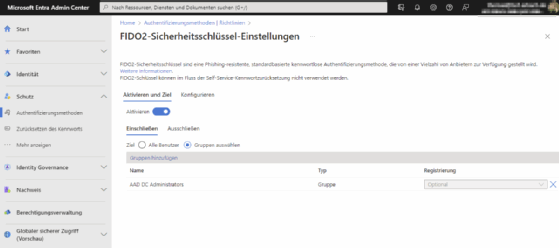

Bei der Umstellung müssen nicht alle Benutzer auf einmal umgestellt werden, sondern es ist ebenfalls möglich, auch Basis von Gruppen von Azure AD/Entra ID festzulegen, welche Benutzer sich zum Beispiel mit einem FIDO2-Sicherheitsschlüssel anmelden müssen. Für privilegierte Konten wie Admins ist das zu empfehlen.

Parallel zu den Anmeldemöglichkeiten mit FIDO2 stellt Microsoft weitere, kennwortlose Anmeldefunktionen bereits, zum Beispiel über die Microsoft-Authenticator-App. Die Einrichtung beschreibt Microsoft in der Dokumentation zur kennwortlosen Anmeldung in Entra ID.

Konfiguration der Authentifizierung in Entra ID/Azure AD

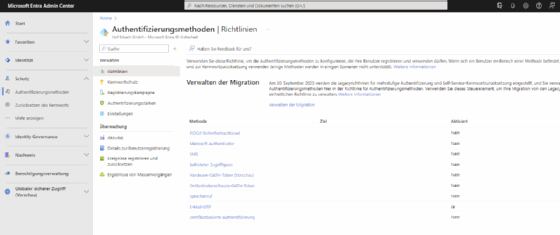

Die Konfiguration der Authentifizierungsoptionen an Entra ID/Azure AD erfolgt zunächst im Entra Admin Center. Dieses steht über die Adresse entra.microsoft.com zur Verfügung. Die Einrichtung der Authentifizierung findet über den Menüpunkt Schutz > Authentifizierungsoptionen statt. Hier stehen verschiedene Optionen zur Verfügung, zum Beispiel die Verschlüsselung von Microsoft über den Microsoft Authenticator oder auch mit FIDO2-Sicherheitsschlüsseln.

Bei der Auswahl von FIDO2-Sicherheitsschlüssel kann anschließend die Anmeldung an Azure AD/Entra ID so konfiguriert werden, dass die Anmeldung mit einem Sicherheitsschlüssel erfolgen kann. Mit diesem Hardwareschlüssel lässt sich die Anmeldung wesentlich sicherer und zum Teil auch bequemer für die Anwender durchführen, weil diese einen USB-Schlüssel mit dem entsprechenden PC verbinden müssen.

FIDO2-Schlüssel in Typ-A, Typ-C und Nutzen des Fingerabdrucksensors

Die Schlüssel stehen als USB Typ A genauso zur Verfügung wie als Typ-C-Variante. Bei entsprechender Anforderung gibt es auch Keys, die Typ A und Typ C unterstützen. Viele aktuelle Notebooks verfügen zum Beispiel über keinen Typ-A-Anschluss mehr. Die Schlüssel lassen sich parallel noch mit einem Fingerabdrucksensor nutzen, was im produktiven Einsatz sehr zu empfehlen ist. Geht der Schlüssel einmal verloren, kann er ohne den passenden Fingerabdruck nicht genutzt werden. Ebenfalls verfügbar sind NFC-Schlüssel, die nicht direkt mit dem Endgerät verbunden werden müssen.

Mit Aktivieren steht die Authentifizierung mit FIDO2 in der Umgebung zur Verfügung. Parallel ist es an dieser Stelle möglich, die Anmeldung für alle Benutzer zu verwenden, oder über die Auswahl von Gruppen auswählen > Gruppen hinzufügen nur für einzelne Benutzer, die in Gruppen zusammengefasst sind.

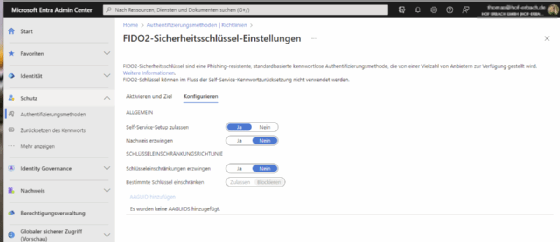

Bei Konfigurieren lassen sich die Einstellungen noch an die eigene Umgebung anpassen. In den meisten Fällen sind diese aber bereits so gesetzt, dass sie stimmen. Eine Überprüfung schadet sicherlich auch nicht.

Hier lassen sich zum Beispiel einige Schlüssel blockieren oder komplett sperren.

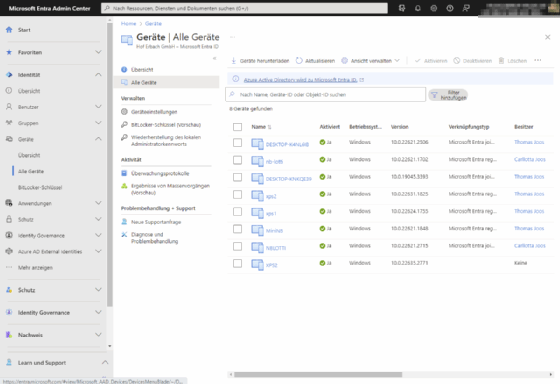

Konfiguration der FIDO2-Anmeldung an Windows

Über den Menüpunkt Identitä/Geräte sind die PCs zu sehen, die an Azure AD/Entra ID angemeldet sind. Hier erfolgt die Verwaltung der FIDO2-Anmeldung. Parallel dazu verfügen viele FIDO2-Keys über eigene Apps, die in Windows installiert werden müssen. Die Apps stehen in vielen Fällen im Microsoft App Store zur Verfügung, die Einrichtung und Installation muss mit Adminrechten erfolgen.

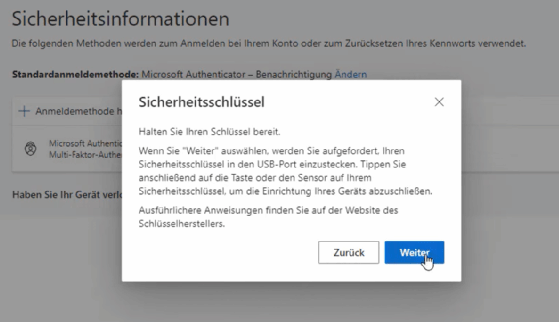

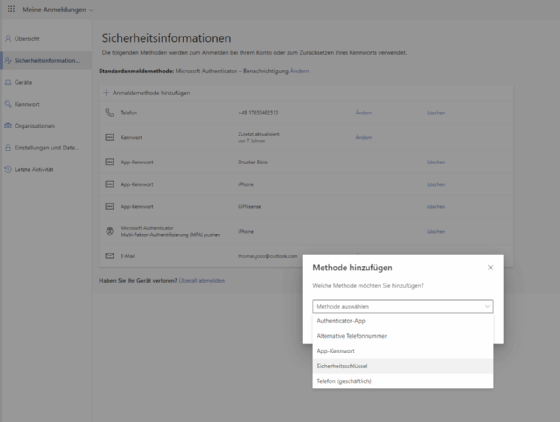

Über die Apps und deren Zusammenarbeit mit Windows Hello lassen sich auch weitere Sicherheitsmerkmale zur Anmeldung hinterlegen, zum Beispiel Fingerabdrücke oder PINs. Auch eine Kombination von FIDO2, Fingerabdruck und PIN ist möglich, zum Beispiel für besonders sensible Geräte. Anwender können nach der Aktivierung von FIDO2 über die Adresse myprofile.microsoft.com die Einrichtung des eigenen FIDO2-Schlüssels auch selbst durchführen. Das erfolgt über Sicherheitsinformationen/Anmeldemethode hinzufügen. Hier lässt sich FIDO2 anschließend aktivieren und konfigurieren.

Hier kann festgelegt werden, ob ein USB-Gerät oder ein NFC-Gerät für die Anmeldung per FIDO2 erfolgen soll. Wenn die Funktion in Azure AD/Entra ID aktiviert ist, kann es einige Minuten dauern, bis die neue Methode bei den Endanwendern zur Verfügung steht.

Die Einrichtung erfolgt in Verbindung mit der Multifaktor-Authentifizierung, zum Beispiel mit der Microsoft Authenticator App. Wenn der Assistent abgeschlossen ist, muss der Benutzer seinen FIDO2-Key mit dem jeweiligen Rechner verbinden, um die Registrierung des Keys abzuschließen. Nach der erfolgreichen Registrierung können sich die Anwender über Anmeldeoptionen mit dem FIDO2-Schlüssel anmelden.