SOC: Vorteile und Grenzen der Automatisierung

Die Automatisierung spielt eine immer größere Rolle im modernen Security Operations Center. Anders wäre die kontinuierlich wachsende Menge an Alarmmeldungen nicht mehr zu stemmen.

Die IT-Security-Industrie hat die Pflicht, immer wieder neue und zugleich verbesserte Lösungen und Methoden gegen moderne Cyberbedrohungen zu entwickeln. Schon seit einer Weile gibt es Security Operations Center (SOC).

Sie spielen eine immer größere Rolle. Bereits vor der Krise, die das Coronavirus ausgelöst hat, wurden sie zum Schutz von Unternehmen eingesetzt. Die globale Pandemie hat aber nicht nur viele berufliche Tätigkeiten massiv verändert, sondern auch die erforderlichen Sicherheitsmaßnahmen. Das wirkt sich auch auf die SOCs aus, die neue Techniken testen müssen, mit denen die IT-Sicherheit weiter erhöht werden kann.

Eine dieser neuen Techniken ist die künstliche Intelligenz (KI). Sie spielt gerade für Unternehmen eine große Rolle, die ihre Aktivitäten ausweiten und zum Beispiel verstärkt in das Internet of Things (IoT) investieren wollen.

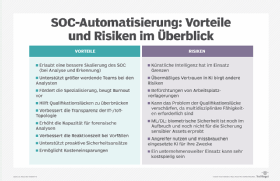

KI ist dabei aber nur ein Überbegriff für verschiedene statistische Methoden, um große Datenmengen zu analysieren, um Muster in ihnen zu erkennen und um darauf basierend Voraussagen zu machen. Im Bereich der Cybersicherheit haben sich mehrere Herangehensweisen herausgebildet. Bevor sich ein IT-Security-Verantwortlicher für einen bestimmten Einsatz entscheidet, sollte er die Risiken und Vorteile von KI-Lösungen im SOC genau prüfen. Nur so lassen sich die Auswirkungen auf die individuelle Umgebung einschätzen.

Automatisierung und KI unterstützen die Skalierbarkeit

Der größte Vorteil der Einführung von Automatisierungstechniken im Security Operations Center ist ihre Fähigkeit, das Ausmaß und die Geschwindigkeit der Bedrohungsanalyse und geeigneter Antworten viel genauer skalieren zu können.

Dies ist nicht nur in Anbetracht der zu erwartenden Kosten wichtig, sondern auch um mit den Vorgehensweisen der Angreifer und den ihnen zur Verfügung stehenden Möglichkeiten, um Schaden anzurichten, Schritt halten zu können.

Manuell ist es nicht mehr möglich, Millionen von sicherheitsrelevanten Vorfällen und Ereignissen zu scannen, sie nach ihrem Schweregrad zu markieren sowie Muster in ihnen zu erkennen und festzuhalten. „Mit KI-Techniken können Sie buchstäblich in jeder einzelnen Minute so viel Arbeit leisten wie in jahrelanger manueller Arbeit“, erläutert Raef Meeuwisse, Certified Information Systems Auditor, Certified Information Security Manager und Autor mehrerer Bücher über Cyber-Security.

Die hohe Skalierbarkeit der KI führt auch zu einer hören Sichtbarkeit und weiteren Vorteilen bei der Entwicklung einer individuellen IT-Security-Strategie. Mehr Informationen über die sich kontinuierlich erweiternde Security-Landschaft in Unternehmen zu erhalten, seien es Endgeräte, Anwendungen, IoT-Devices oder Cloud-Umgebungen, ist eine normalerweise erhebliche logistische und finanzielle Herausforderung.

KI-Techniken werden zunehmend eingesetzt, um sicherheitsrelevante Vorfälle, Verbindungen zwischen verschiedenen Systemen, Transaktionen sowie Identitäten und Anwendungen in der gesamten Umgebung zu erfassen, um so bislang verborgen gebliebene Bedrohungen zu erkennen. Damit lässt sich etwa herausfinden, wie sich eine einzelne Bedrohung oder auch ein Komplex aus mehreren Bedrohungen auf andere Stellen in der Infrastruktur auswirkt.

Transparenz macht Unternehmen widerstandsfähiger

Ein besserer Einblick in die gesamte IT-Umgebung hat auch den Vorteil, dass ein Unternehmen aus einer rein defensiven zu einer offensiv ausgerichteten Einstellung wechseln kann. Traditionell werden in einem SOC viel Zeit und die meisten Ressourcen dafür aufgewendet, Angriffe zu analysieren und darauf zu reagieren. Eine moderne KI macht es nun möglich, die Zeit bis zu einer Reaktion erheblich zu verkürzen, da sie über fortgeschrittene Analysefähigkeiten sowie Möglichkeiten zur Entdeckung von Bedrohungen verfügt. Dabei spielen die folgenden Vorgehensweisen eine besondere Rolle:

- Sammeln von Daten über sicherheitsrelevante Vorfälle,

- erstellen von Risikoeinschätzungen,

- erkennen von Gemeinsamkeiten,

- unterscheiden und priorisieren unterschiedlicher Bedrohungsklassen,

- weiterreichen relevanter Informationen an menschliche Analysten,

- empfehlen einer geeigneten Reaktion und möglicher Gegenmaßnahmen sowie

- automatisieren von Maßnahmen, um eine identifizierte Gefahr einzudämmen.

Diese Methoden ermöglichen den Analysten, proaktiv und nicht nur reaktiv vorzugehen, indem viele Gegenmaßnahmen automatisiert werden. Außerdem rücken sie schwerere Probleme in den Fokus, um sie dann an einen menschlichen Forensikspezialisten zu übergeben. Dieser kann gezielt Gegenmaßnahmen auslösen.

In die Offensive zu gehen ist von entscheidender Bedeutung, um neue Gefahren zu bekämpfen und um neue Herausforderungen für die IT-Sicherheit anzugehen. Das gilt insbesondere für die Veränderungen im Home-Office.

Auch bei der Abwehr neuer Methoden zum Social Engineering ist ein offensiveres Vorgehen empfehlenswert, etwa wenn es um einen gezielten Angriff mit einer modernen Malware auf das Smartphone einer Führungsperson geht.

Aktuelle Algorithmen aus den Bereichen Machine Learning und Deep Learning sind jedoch abhängig von den Daten und Funktionen, die ihnen beigebracht wurden. Außerdem ist es möglich, dass ein Angreifer eine KI mit unerwarteten Ereignissen absichtlich in die Irre führen kann.

Neue Arten von künstlichen neutralen Netzwerken und Techniken wie Transfer Learning versprechen eine weniger „kurzsichtige“ KI, wie sie heute gelegentlich noch anzutreffen ist. Jede aufstrebende Technologie hat blinde Stellen und führt zu nicht beabsichtigten Konsequenzen sowie Kosten, die oft durch Fehler bei ihrer Bedienung entstehen.

Die Auswirkungen der Automatisierung auf die Mitarbeiter

Der Einsatz von künstlichen Intelligenzen zum Managen und Skalieren der immer massiver auftretenden Security-Alerts hat positive Auswirkungen auf die Mitarbeiter. Viele SOC-Analysten sind von der schieren Masse, der auf sie einströmenden Informationen überlastet.

Dazu kommt, dass viele Abteilungen unterbesetzt sind. Ihre schwierige Lage wird deutlich, wenn man bedenkt, dass sie sich mit sich laufend weiterentwickelnden Bedrohungen auseinandersetzen. Selbst die erfahrensten menschlichen Analysten sind diesem Druck auf Dauer nicht gewachsen.

Die Top-Experten sollten sich aber nur mit den besonders gefährlichen und schwer abzuwehrenden Gefahren befassen. Dazu kommt, dass die IT-Security bereits seit Jahren unter einem dramatischen Fachkräftemangel leidet. Der konstante Stress durch das andauernde manuelle Abarbeiten von Security-Alerts macht die Situation nicht besser, sondern führt zu Überlastungen der Mitarbeiter und im schlimmsten Fall zu Burnouts. Laut einer 2018 durchgeführten Studie sind 40 Prozent der Angestellten in SOCs von dieser Gefahr des „Ausbrennens“ betroffen.

Gleichzeitig müssen die SOC-Betreiber die Ängste ihrer Angestellten beruhigen, dass der zunehmende Einsatz von KI nur der erste Schritt ist, um ihre Arbeitsplätze überflüssig zu machen. Anders als in anderen Situationen, in denen es beim Treffen vom Entscheidungen oder der Bekämpfung von Risiken vor allem auf zwei Arten von Urteilen ankommt – Ja oder Nein beziehungsweise Akzeptieren oder Ablehnen – müssen Analysten in einem SOC die Fähigkeit besitzen, auch schwierige Probleme lösen, in einen Zusammenhang zu setzen und wichtige Details erkennen zu können. Heutzutage sind diese Talente wichtiger denn je.

Die Grenzen der KI und Automatisierung

Eine KI ist meist nicht geeignet, komplexe Probleme zu lösen und um feine oder gar kulturelle Unterschiede zu erkennen. Menschliche Analysten sollten sich daher auf die schwierigeren Aufgaben und auf besonders kritische Bedrohungen konzentrieren.

Eine Automatisierung ist dagegen besonders gut geeignet, um eine hohe Zahl von Bedrohungen zu bearbeiten. So kann schneller erkannt werden, wo das tatsächliche Problem beziehungsweise seine Ursache liegt. Menschliche Analysten bleiben aber unverzichtbar, wenn es um den Grund eines Angriffs geht. Zusätzlich zu der Beantwortung der Frage, wie die Motive des Angreifers aussehen, können die Analysten die eingesetzte KI weiter optimieren, um künftige Angriffe effektiver abzuwehren.

Ein erfolgreicher Einsatz einer KI erfordert Fähigkeiten aus mehreren Fachgebieten und Erfahrungen aus der Praxis, wie sie nur in wenigen Unternehmen vorhanden sind. In Firmen eingesetzte SOCs müssen daher neue Rollen im Sicherheitsbereich übernehmen. Dafür werden hoch spezialisierte Mitarbeiter benötigt. Zusätzlich zu den Security-Analysten, die potentielle Eindringlinge erkennen, sollten auch Data Scientists eingesetzt werden, die die erfassten Daten untersuchen können. Auf Machine Learning spezialisierte Experten helfen zudem dabei, offene Fragen und Parameter in Algorithmen und Modelle zu übersetzen.

Zu all diesen Bereichen kommen noch Auswirkungen auf die Kosten, die durch die Automatisierung im SOC entstehen und zwar sowohl bei den Ausgaben als auch bei den möglichen Einsparungen. Mit den richtigen Maßnahmen in den Bereichen Governance, Abdeckung und Konfiguration sind Anwendungen im SOC behilflich, kritische Security-Metriken wie Time to Detect, Triage, Time to Investigate, Time to Respond und Total Dwell Time zu reduzieren.

Letzteres ist die Spanne zwischen dem Moment, an dem sich ein Angreifer einen Zugriff verschaffen konnte, und dem Zeitpunkt, an dem das betroffene Unternehmen den Eindringling erkannt hat. Firmen, denen es gelungen ist, einen Einbruch innerhalb von 30 Tagen einzudämmen, sparten laut einer Untersuchung des Ponemon Institute mehr als eine Million US-Dollar im Vergleich zu denjenigen, die dafür länger brauchten. Außerdem sind potentielle indirekte Einsparungen mit einzubeziehen, die mit einer verbesserten Zufriedenheit der Mitarbeiter und der höheren Reputation des Unternehmens zusammenhängen. Diese basieren auf dem gestiegenen Sicherheitsbewusstsein.

Ein solches SOC der nächsten Generation umfasst Maßnahmen zur Automatisierung und zur Orchestrierung, die sich auf die genutzten Tools und Plattformen auswirken, aber auch auf die Mitarbeiter. Mächtige Werkzeuge wie eine KI erfordern jedoch andere Verantwortlichkeiten. Unterm Strich besteht der größte Vorteil einer Automatisierung im SOC aber aus der effektiven Kombination von Menschen und Maschinen.