mh.desing - stock.adobe.com

SIEM vs. SOAR vs. XDR: Die Unterschiede im Überblick

SIEM, SOAR und XDR haben ähnliche Definitionen und unterscheiden sich dennoch. Was bieten die Lösungen und was sollte man beachten, um sich für passenden Ansatz zu entscheiden?

Die Bewältigung von Cyberbedrohungen ist heute eine der wichtigsten Aufgaben für Unternehmen. Es stehen viele verschiedene Techniken und Technologien zur Verfügung, um das Risiko von Cyberangriffen zu verringern. Die folgenden drei weit verbreiteten Ansätze dienen dazu, Bedrohungen zu erkennen, zu bewerten, zu bewältigen und zu beseitigen, damit Unternehmen ihren Betrieb aufrechterhalten können:

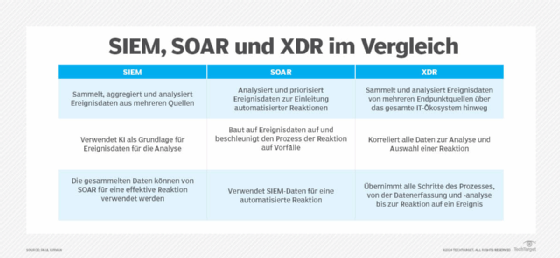

- Security Information and Event Management (SIEM). SIEM sammelt Ereignisprotokolldaten, analysiert die Daten, um verdächtige Aktivitäten zu identifizieren, und macht das Ereignis sichtbar, damit Abhilfemaßnahmen eingeleitet werden können.

- Security Orchestration, Automation and Response (SOAR). SOAR analysiert automatisch Daten zu einem Ereignis und orchestriert die Reaktion, damit die Teams des Security Operations Center (SOC) Ereignisse schneller lösen können.

- Extended Detection and Response (XDR). XDR ermöglicht die Suche nach Bedrohungen, die Identifizierung von Fehlalarmen und die Erstellung von Bedrohungsdaten.

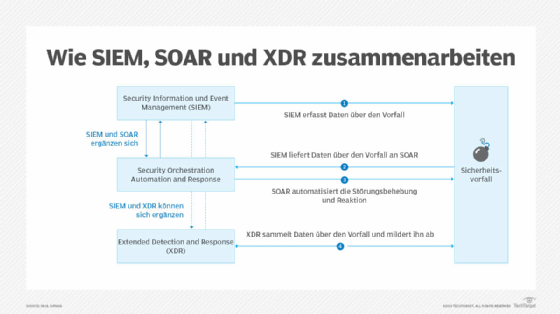

SIEM-, SOAR- und XDR-Technologien werden alle zur Erkennung und Behebung von Sicherheitsvorfällen eingesetzt. SIEM sammelt Daten und analysiert Sicherheitsvorfälle; SOAR, das für die automatische Reaktion auf Vorfälle zuständig ist, nutzt Informationen aus SIEM, um seine Aufgaben zu erfüllen. XDR verwendet zwar auch SIEM-Daten, ist aber ein umfassendes Produkt, das Sicherheitsereignisse von Anfang bis Ende verarbeitet.

Dieser Artikel vergleicht und kontrastiert jede Technologie und bietet eine Anleitung, auf welchen Ansatz oder welche Ansätze man für ein umfassendes Cybersicherheitsmanagement zurückgreifen sollte.

Was ist SIEM?

SIEM baut auf zwei grundlegenden Elementen auf: Verwaltung von Sicherheitsinformationen und Verwaltung von Sicherheitsereignissen. Eine der wichtigsten Funktionen von SIEM ist die Unterstützung von Cybersicherheitsteams bei der Einhaltung wichtiger Sicherheitsstandards und -vorschriften. KI verbessert die SIEM-Fähigkeiten, indem sie größere analytische Möglichkeiten zur Identifizierung vermuteter oder tatsächlicher Cybervorfälle bietet. SIEM erleichtert auch die Einleitung von Maßnahmen zur Reaktion auf Sicherheitsvorfälle.

Eine wichtige Aufgabe von SIEM-Tools ist die Sammlung von Sicherheitsereignisdaten für die aktuelle und zukünftige Analyse. Jedes Tool verfügt über Regeln für die Analyse von Ereignissen und kann Bedrohungen bewerten, indem es sie mit einer großen Datenbank früherer Cyberangriffe vergleicht.

Der wichtigste Output eines SIEM-Systems sind Informationen über ein Sicherheitsereignis, die zur Formulierung und Einleitung einer geeigneten Reaktion, Schadensbegrenzung und Wiederherstellung verwendet werden können. Integrierte Dashboards zeigen Cyberangriffsdaten in Echtzeit an, um Reaktionen auf Vorfälle einzuleiten und Prioritäten für die Reaktion auf Ereignisse festzulegen.

Was ist SOAR?

Die Automatisierung von Reaktionsmaßnahmen auf Cyberangriffe ist eine der Hauptaufgaben eines SOAR-Systems. Durch die Integration der SOAR-Technologie in SOCs wird die Effizienz von Cybersicherheitsteams erheblich verbessert. Während sie sich auf eine Vielzahl von Sicherheitsproblemen konzentrieren, geht das SOAR-System aktiv gegen identifizierte Sicherheitsverletzungen vor und liefert Echtzeitdaten darüber, wie die Schadensbegrenzung voranschreitet. Es unterstützt auch die Bedrohungsjagd, die Identifizierung von Fehlalarmen und die Erfassung von Bedrohungsdaten.

Das Orchestrierungselement bündelt alle relevanten Sicherheits-Tools und verwaltet sie zentral, wodurch die Effizienz der Reaktionen auf Ereignisse erheblich gesteigert wird. Es bildet in der Regel den Ausgangspunkt für den Start der Automatisierungselemente, die aktiv auf den Vorfall reagieren. Das Automatisierungselement verwendet zahlreiche Playbooks und andere Reaktionswerkzeuge, um die effektivste Reaktion zu erzielen.

Zudem ist KI zunehmend Teil der Funktionen von SOAR, da sie den Prozess der Bewertung und Auswahl der besten Maßnahmen für ein bestimmtes Ereignis optimieren kann.

Was ist XDR?

Angesichts der komplexen Umgebung, die IT-Organisationen heute im Einsatz haben, werden verschiedene Plattformen und Dienste – insbesondere Cloud-, Multi-Cloud- und Hybrid-Umgebungen – eingesetzt. XDR-Lösungen bieten eine umfassende Palette an Erkennungs-, Analyse- und Reaktionsfunktionen, die von Büro-Endgeräten und -Netzwerken bis hin zu WAN-Umgebungen und mehreren Büros innerhalb des IT-Ökosystems reichen. KI ist in der Regel eine Schlüsselkomponente in einer XDR-Plattform. XDR-Systeme entwickeln sich schnell zu einer bevorzugten Lösung für Cybersicherheitsorganisationen und SOCs (Security Operations Center).

Ähnlich wie die SOAR-Technologie führen XDR-Systeme eine Reihe von Aktivitäten zur Prävention, Erkennung, Analyse und Reaktion im Bereich der Cybersicherheit aus. XDR kann automatisierte Maßnahmen zur Reaktion auf Vorfälle einleiten und eine durchgängige automatisierte Verwaltung aller Erkennungs-, Reaktions- und Eindämmungsmaßnahmen bereitstellen. Es kann auch Maßnahmen zur Wiederherstellung des Betriebs bereitstellen, die nicht nur verdächtigen Code beseitigen, sondern auch die Systeme wieder in den Normalbetrieb versetzen.

Wesentliche Unterschiede zwischen SIEM, SOAR und XDR

Jede der drei in diesem Artikel beschriebenen Lösungen trägt zur Erkennung und Lösung von Sicherheitsvorfällen bei. Sie unterscheiden sich in ihren verschiedenen Aktivitäten, können sich aber in der richtigen Konfiguration auch gegenseitig ergänzen. Die Einbeziehung von KI-Fähigkeiten erhöht die Nutzbarkeit jedes Ansatzes erheblich und wird wahrscheinlich in der zweiten Hälfte des Jahrzehnts ein wichtiger Bestandteil von Systemen sein.

In der Praxis ergänzen sich die SIEM- und SOAR-Tools gegenseitig, und XDR ist ein eigenständiges Produkt. Die drei Tools können sich jedoch gegenseitig unterstützen. SIEM sammelt und analysiert Ereignisdaten, erleichtert die Reaktion auf Vorfälle und stellt die Daten bereit, die SOAR für die Einleitung der automatischen Reaktion benötigt. In Kombination bieten sie eine solide End-to-End-Lösung für das Management von Sicherheitsverletzungen.

XDR ist eine neuere, leistungsstärkere und umfassendere Lösung für das End-to-End-Sicherheitsereignismanagement. Bei der Vorbereitung einer automatisierten Reaktion werden jedoch auch die von SIEM erfassten Daten verwendet. Es kann Daten mit SOAR teilen, aber SIEM hat die komplementärere Beziehung. Die Fähigkeit von XDR, Probleme an internen Endpunkten sowie in entfernten Standorten, Cloud-Umgebungen, mehreren Websites und komplexen Netzwerken zu beheben, macht es zu einer wichtigen Lösung für SOC-Teams.

Die Einbeziehung von KI-Fähigkeiten in jeden Ansatz verbessert ihren Nutzen für Cybersicherheitsteams und SOCs erheblich.

Jede Option bietet zahlreiche Vorteile und unterstützt Cybersicherheitsteams und SOCs. Und da jedes System, wenn es richtig konfiguriert ist, den Prozess des Sicherheitsereignismanagements automatisieren kann, werden die Effizienz und Produktivität des SOC erhöht.

Schritt für Schritt zur Auswahl und Implementierung der passenden Tools

Wie bereits erwähnt, werden SIEM- und SOAR-Systeme aufgrund ihrer Komplementarität oft zusammen eingesetzt. XDR kann zwar als eigenständige Lösung verwendet werden, doch ist es sinnvoll, die Funktionen aller drei Tools zu kombinieren.

Berücksichtigen Sie bei der Auswahl Ihrer Tools die folgenden Schritte:

- Überprüfen und aktualisieren Sie Ihre Anforderungen an das Cybersicherheitsmanagement. Die meisten Organisationen verfügen wahrscheinlich über eine Form des Managements der Cybersicherheit und vielleicht über ein SOC. Der erste Schritt besteht also darin, die Sicherheitsanforderungen im Hinblick auf die geschäftlichen Anforderungen und die Bedrohungsinformationen zu überprüfen.

- Bewerten Sie die aktuellen Sicherheitssysteme. Wenn Sicherheitssysteme, einschließlich der drei in diesem Artikel beschriebenen, verwendet werden, stellen Sie fest, ob sie für aktuelle und zukünftige Anforderungen ausreichen.

- Die Unterstützung und Budgetierung durch die Geschäftsleitung sicherstellen. Die Unternehmensleitung und die IT-Abteilung über die Pläne für eine Änderung der Cybersicherheits-Managementsysteme informieren und einen Anwendungsfall sowie eine ROI-Analyse erstellen.

- Überprüfen und aktualisieren Sie die Security-Strategien. Stellen Sie fest, ob die bestehenden Strategien ausreichen. Stellen Sie außerdem fest, ob die vorhandenen Fähigkeiten ausreichen oder erweitert werden müssen. Berücksichtigen Sie schließlich auch finanzielle Aspekte, insbesondere bei der Bewertung der Kosten für potenzielle Softwaretools und Dienstleistungen von Drittanbietern.

- Informieren Sie sich über die in Frage kommenden Sicherheitssysteme. Achten Sie neben einer leistungsstarken Plattform auf KI-Funktionen, benutzerfreundliche Dashboards, Skalierbarkeit, Kompatibilität mit vorhandenen Plattformen und Gesamtleistung. Prüfen Sie mehrere Plattformen und erwägen Sie, zwei oder alle drei der in diesem Artikel besprochenen Tools zu kombinieren. Vergessen Sie nicht, sich über die Fähigkeiten und den Support der Anbieter zu informieren.

- Stellen Sie ein Projektteam zusammen und erstellen Sie einen Plan. Bilden Sie ein Team aus Mitarbeitern für Cybersicherheit zusammen, die alle Aspekte des Projekts unterstützen können. Erstellen Sie einen Projektplan für jede Phase des neuen Systems. Prüfen Sie die aktuellen Richtlinien und Verfahren. Nehmen Sie nach Möglichkeit eine Risikobewertung auf.

- Führen Sie die Einführung, Tests und Abnahme in mehreren Phasen durch. Installieren Sie das neue oder aktualisierte System nach Möglichkeit in mehreren Phasen, um sicherzustellen, dass jeder Schritt getestet und validiert wird, Fehler behoben werden und jeder Schritt von der Sicherheitsabteilung und dem SOC abgenommen wird.

- Schulungen und Beratung für Mitarbeiter und Führungskräfte anbieten. Die Schulung der Mitglieder des Sicherheitsteams organisieren, sicherstellen, dass das System vollständig dokumentiert ist, und verschiedene Szenarien durchspielen, um zu sehen, wie das System reagiert. Mitarbeiter rechtzeitig über das neue oder aktualisierte System informieren und die Geschäftsführung regelmäßig über den Fortschritt informieren.

- Stellen Sie sicher, dass Wartung und fortlaufender Support eingeleitet werden. Sobald das System in Betrieb ist, führen Sie erste Leistungsüberprüfungen durch, um zu sehen, wie gut es funktioniert. Aktualisieren Sie Sicherheitsrichtlinien und -verfahren nach Bedarf.