Ransomware-Schutz: Nutzen Sie Cloud-Backup-Strategien

Cloud-Backups zum Schutz vor Ransomware sind zur gängigen Sicherheitsstrategie geworden. Erfahren Sie, wie Sie Cloud-Speicher-Anbieter richtig prüfen, um sichere Backups umzusetzen.

Die zunehmende Bedrohung durch Ransomware und datenspezifische Angriffe veranlasst viele Unternehmen dazu, ein neues Datensicherungs- und -wiederherstellungsmodell zu implementieren, das Cloud-basierten Speicher umfasst.

Die meisten ausgereiften Unternehmen verfügen über mehrere Backup-Ebenen (Tiers) und über replizierte Daten für Business-Continuity- und Disaster Recovery-Zwecke (BC/DR). Aber die Gefahr von Ransomware treibt einige Unternehmen dazu, isolierte Backups in Betracht zu ziehen.

Dabei handelt es sich um Backups, die von der zentralen Unternehmensumgebung aus nicht erreichbar oder zugänglich sind, ohne dass Änderungen an der Infrastruktur vorgenommen werden und/oder zahlreiche administrative Authentifizierungs-/Autorisierungsanpassungen erforderlich sind.

Zu den gängigen Taktiken zum Schutz vor Ransomware durch Cloud-Backup gehören die folgenden:

- Aufbau eines neuen Netzwerksegments innerhalb der Unternehmensumgebung für diese Backups, wobei das Segment durch eine „Deny All“-Firewall geschützt wird. Diese Regeln werden nur dann gelockert, wenn die Daten benötigt werden oder zur Replikation.

- Erstellen eines neuen, isolierten, Cloud-basierten Backups, das sowohl lokale als auch Cloud-basierte Netzwerkeinschränkungen verwendet, die den eben genannten ähneln. Alternativ könnte sich dieses isolierte Backup in einem sekundären oder Backup-Rechenzentrum befinden.

- Bei mehreren Admins sollten diese gemeinsam ihre Anmeldeinformationen und Multifaktor-Authentifizierungsinformationen eingeben.

Erste Schritte: Entwickeln einer Strategie

Um eine Cloud-Backup-Strategie zum Schutz vor Ransomware zu entwickeln, gibt es einige bestimmte Bereiche im Unternehmen, die in die Planungsphase einbezogen werden sollten:

- IT-Betrieb. IT-Betriebsteams sollten sich überlegen, welche Arten von Daten gesichert werden sollen und wie lange die Daten gespeichert werden sollen.

- BC/DR-Planung. Für BC/DR-Planungsteams sollten die Daten an Standardmetriken ausgerichtet werden, zum Beispiel die durchschnittliche Zeit bis zur Wiederherstellung, Recovery Time Objective oder Recovery Point Objective.

- Infosec. Die Sensibilität der gespeicherten und replizierten Daten ist von entscheidender Bedeutung. Daher sollten sich die Sicherheitsteams nicht nur auf die Art der gesicherten Daten konzentrieren, sondern auch auf alle in der Cloud verfügbaren Sicherheitskontrollen, um diese Daten zu schützen.

- Rechtliches/Compliance. Alle erforderlichen rechtlichen und regulatorischen Anforderungen sollten frühzeitig angesprochen werden, um sicherzustellen, dass alle Speicher- und Archivierungsanforderungen den Anforderungen der Branche und den Best Practices entsprechen.

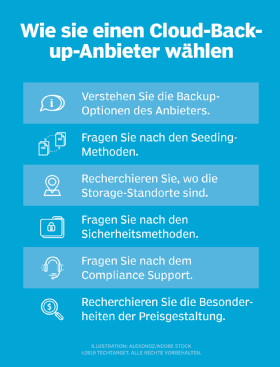

Unternehmen sollten ihren Cloud-Speicheranbietern eine Reihe von Fragen zur physischen Sicherheit ihrer Rechenzentren und des Personals stellen, das Systeme und Anwendungen innerhalb dieser Umgebungen betreibt. Zu diesen Fragen gehören die folgenden:

- Ist der physische Zugang zum Rechenzentrum eingeschränkt? Welche Sicherheitsmethoden sind für den Zugang erforderlich - zum Beispiel biometrische Netzhautscanner? Unternehmen sollten von Anbietern erwarten, dass sie strenge physische Zugangskontrollen in diesen Einrichtungen unterhalten.

- Ist das Rechenzentrum rund um die Uhr personell besetzt und überwacht? Wenn ja, wie wird der Schichtwechsel gehandhabt?

- Verfügt das Rechenzentrum über eine Videoüberwachung und Audit-Protokolle, die Besucher und deren Eintritts- und Austrittszeiten erfassen? Wie wird die Videoüberwachung überwacht?

- Werden bei Mitarbeitern mit physischem oder leitendem Zugriff auf die Infrastruktur Hintergrundprüfungen durchgeführt? Welche Art von Überprüfungen werden durchgeführt, und wie oft?

- Gibt es Einbruchswarnungen und einen dokumentierten Reaktionsplan für den Fall einer Verletzung der physischen Sicherheit in den Rechenzentren?

Speicherarchitektur und Netzwerksicherheit

Unternehmen müssen die allgemeinen Überlegungen zum Sicherheitsdesign in der Umgebung des Cloud-Anbieters kennen. Diese Kontrollen werden als grundlegende Sicherheitsprogrammelemente betrachtet, die jedes ausgereifte Programm unterstützen sollte. Berücksichtigen Sie die folgenden Kriterien:

- Welche Authentifizierungsmethoden sind für Benutzer beim Zugriff auf Speicherkomponenten und -bereiche erforderlich? Insbesondere die Storage-Administratoren eines Anbieters sollten starke Authentifizierungsanforderungen haben.

- Gibt es sichere Konfigurationen, die eine Änderung des Standardpassworts als Teil des Installationsprozesses vorschreiben? Sichere Konfigurationen sollten alle Dienste, Features und Funktionen verweigern, es sei denn, sie werden vom Benutzer ausdrücklich aktiviert, so dass alle Konfigurationskontrollen standardmäßig verweigert werden.

- Welche Arten von Sicherheitsereignisüberwachung und -protokollierung sind im Einsatz? Alle Plattformen und Anwendungen müssen die Möglichkeit bieten, Sicherheitsereignisse zu erkennen und diese entsprechend zu protokollieren. Benutzer sollten die Möglichkeit haben, Sicherheitswarnungen an Management-Konsolen, Element-Manager, Pager, E-Mail und andere Quellen zu senden. In vielen Fällen werden diese Daten nur den Teams des Cloud-Anbieters zur Verfügung stehen, aber die Benutzer sollten sich darüber im Klaren sein, welche Technologien und Prozesse vorhanden sind.

- Wie wird Multi-Tenancy eingesetzt und welche Technologien werden verwendet, um die Daten der verschiedenen Tenants zu segmentieren und zu isolieren? Virtuelle Firewalls, Hypervisoren und SAN-Isolations-Tools und -Techniken sowie Netzwerksegmentierung sind allesamt praktikable Optionen. Cloud-Anbieter sollten bereit sein, offenzulegen, was sie zum Schutz von Daten auf gemeinsam genutzten Plattformen verwenden.

- Werden die Benutzerberechtigungen und Passwörter von Netzwerkgeräten überprüft und wie oft?

- Sind die Systeme, die jeden Kunden bedienen, von anderen Netzwerkzonen getrennt, sowohl logisch als auch physisch? Es sollten separate Firewall-Zonen für den Internetzugang, Produktionsdatenbanken, Entwicklungs- und Staging-Bereiche sowie interne Anwendungen und Komponenten vorhanden sein.

Sicherheit für Speicherzugriff und -verwaltung

Die Verwaltung der Zugriffskontrollen und der Sitzungssicherheit für den Zugriff auf die Speicherumgebung sollte sowohl für die Administratoren des Cloud-Anbieters als auch für die Benutzer im Unternehmen von größter Bedeutung sein. Zur Abwehr gängiger Sicherheitsbedrohungen, wie Ransomware, sollte der Cloud-Speicher anhand der folgenden Kriterien bewertet werden:

- Speichern Management-Tools und andere administrative Anwendungen Benutzerpasswörter in einem verschlüsselten Format? Wenn ja, welcher Typ, und wird diese Verschlüsselung regelmäßig getestet? Ermöglicht die Speicherverwaltungsanwendung außerdem die Konfiguration und Durchsetzung von Passwortlänge, -typ und -dauer?

- Welche Arten von sicheren Verbindungen zur Cloud-Speicherinfrastruktur sind zulässig? Werden sicherere Kommunikationsprotokolle, wie SSL, TLS oder SSH, unterstützt?

- Gibt es ein Zeitlimit für aktive Benutzersitzungen?

- Unterstützen die Verwaltungs-Tools mehrere Administratorprofile, um granulare Sicherheitsstufen bereitzustellen? Verwaltungsanwendungen für den Zugriff auf und die Konfiguration von Cloud-Speicher sollten über Konfigurationsoptionen verfügen, die den Administratorzugriff auf Basis von Zeit, Tag, Funktion und anderen Attributen einschränken. Alle Aktionen des Administrators sollten für Audits und Warnmeldungen protokolliert werden, und die Protokolle sollten den Sicherheitsteams des Unternehmens zur Verfügung stehen.

- Kann die Cloud-Storage-Management-Anwendung granulare Rollen und Berechtigungen definieren? Um eine ordnungsgemäße Aufgabentrennung aufrechtzuerhalten und das Prinzip der geringsten Berechtigung durchzusetzen, sollte diese Fähigkeit als obligatorisch angesehen werden.

Sicherheitsprozesse

Das Hauptaugenmerk bei sicherheitsorientierten Prozessen innerhalb eines Cloud-Storage-Anbieters sollte auf Softwaretests und Entwicklungssicherheit sowie auf Patching und Schwachstellenmanagement liegen.

Zu den zu stellenden Fragen gehören die folgenden:

- Testet der Cloud-Storage-Anbieter Hardware und Software in vollständig gesicherten und gepatchten Konfigurationen, um die Anfälligkeit der Server, Netzwerke und Anwendungen zu bewerten?

- Gibt es beim Anbieter einen Prozess zur Verfolgung und Meldung von Sicherheitsschwachstellen, die in den Cloud-Speicherprodukten entdeckt wurden? Der Anbieter sollte auch zwischen allgemeinen Ankündigungen und Kontaktmethoden für bestimmte Kunden als Teil seiner Incident-Response-Prozesse abgrenzen.

- Welche Benachrichtigungs- und Eskalationsverfahren werden befolgt, wenn Sicherheitsverletzungen oder andere potenziell schwerwiegende Sicherheitsvorfälle festgestellt werden?

- Gibt es einen etablierten und dokumentierten Prozess für die interne Verteilung von kritischen Software-Patches und nicht-kritischen Sicherheits-Updates?

- Gibt es einen etablierten Prozess für Sicherheitstests in den Entwicklungs- und Qualitätssicherungszyklen? Dazu sollte das Scannen des Quellcodes auf Top-Probleme gehören – darunter die Open Web Application Security Project Top 10, Pufferüberläufe, schlechte Authentifizierung und Sitzungsbehandlung.

Cloud-basierter Speicher wird die Datensicherungsstrategien ergänzen, die bereits von ausgereiften Unternehmen eingesetzt werden. Zu diesen Strategien gehören Standard-Backups vor Ort auf Band oder Festplatte oder die groß angelegte Replikation virtueller Dateninhalte mit SAN/NAS-Integration sowie sekundäre Backups auf Band oder Festplatte, die an einen externen Backup-Anbieter gesendet werden. Schließlich können für neuere Szenarien, beispielsweise Ransomware-Probleme, kurzfristige isolierte Backups für Endbenutzer-Inhalte und/oder kritische Kerndaten des Rechenzentrums in Betracht gezogen werden.