leowolfert - Fotolia

RDP-Verbindungen unter Windows richtig schützen

RDP-Konfigurationen können ein Einfallstor für Angreifer sein. Mit Gruppenrichtlinien und bewährten Vorgehensweisen können Admins die Angriffsfläche deutlich verringern.

Das Remote-Desktop-Protokoll (RDP) von Microsoft ist für eine Vielzahl von Sicherheitsverletzungen anfällig. Daher sollten sich IT-Abteilungen mit bewährten Vorgehensweisen zum Schutz von RDP-Schwachstellen vertraut macht.

Es gibt eine ganze Reihe potenzieller Angriffsmethoden auf RDP, daher tun Unternehmen gut daran, den Malware-Schutz aktuell zu halten und Firewall-Regeln zu verwenden. Über diese lässt sich der Port 3389, der RDP-Port, wo immer möglich, blockieren. Einige Unternehmen erlauben RDP-Verkehr nur auf isolierten Segmenten im Netzwerk und blockieren ihn auf allen anderen Segmenten.

Das Einspielen der Sicherheits-Updates ist zweifelsohne eine der wichtigsten Maßnahmen, um Sicherheitsprobleme mit RDP zu vermeiden. Darüber hinaus existieren einige Best Practices in Sachen RDP-Sicherheit, die IT-Teams berücksichtigen sollten.

Mit Gruppenrichtlinien die RDP-Sicherheit verbessern

IT-Abteilungen sollten zunächst einmal auf den Prüfstand stellen, welche Systeme der verschiedenen Klassen überhaupt eine Remote-Zugriffsfunktion benötigen oder nicht. So kann etwa festgelegt werden, dass nur für bestimmte Server ein Fernzugriff möglich ist, aber nicht für alle Windows-Desktops.

Hat ein Unternehmen entschieden, welche Systeme remote erreichbar sein sollen, kann das IT-Team Gruppenrichtlinien verwenden, um dies umzusetzen. Per Gruppenrichtlinie kann der Fernzugriff auf den Computern deaktiviert werden, die ihn nicht benötigen. Im Editor für Gruppenrichtlinien finden sich die Einstellungen unter Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/Remotedesktopdienste/Remotedesktopsitzungs-Host/Verbindungen. An dieser Stelle kann die IT die Richtlinie so konfigurieren, dass Benutzer über Remote-Desktop-Dienste keine Remote-Verbindung herstellen können, beziehungsweise keine neuen Verbindungen mehr hergestellt werden können.

Wenn für ein System der Fernzugriff notwendig ist, sollte die IT sicherstellen, dass Windows so konfiguriert ist, dass eine Authentifizierung auf Netzwerkebene erforderlich ist. Die Authentifizierung auf Netzwerkebene (NLA, Network Level Authentication) erfordert, dass sich ein Benutzer an Windows authentifiziert, bevor er eine RDP-Sitzung erstellen kann. Per Gruppenrichtlinie kann die IT durchsetzen, dass die Anforderung für die Authentifizierung auf Netzwerkebene notwendig ist.

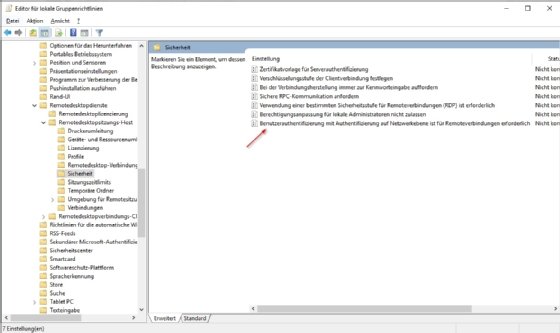

Im Editor für Gruppenrichtlinien navigiert man hierfür zu Computerkonfiguration/Administrative Vorlagen/Windows-Komponenten/Remotedesktopdienste/ Remotedesktopsitzungs-Host/Sicherheit. Die entsprechende Einstellung heißt Benutzerauthentifizierung mit Authentifizierung auf Netzwerkebene ist für Remoteverbindungen erforderlich.

Sicherheitsprobleme bei RDP

Abseits der Konfiguration sollte sich die IT-Abteilung auch damit vertraut machen, wie Angreifer Sicherheitsprobleme bei RDP für sich ausnutzen. Es gibt einige gängige Vorgehensweisen der Angreifer.

Zunächst kann ein Angreifer versuchen, eine RDP-Sitzung zu einem System direkt über das Internet einzurichten. Da die meisten Unternehmen für Maschinen, die direkt mit dem Internet verbunden sind, deaktivieren, mag man diese Möglichkeit unter Umständen nicht zu ernst nehmen. Dabei sollte man allerdings berücksichtigen, dass Instanzen virtueller Maschinen, die in der Public Cloud unter AWS oder Azure laufen, über eine internetbasierte RDP-Sitzung zugänglich sind.

Schutz vor RDP-Schwachstelle Bluekeep

Bereits im Mai 2019 hat Microsoft ein Sicherheits-Update für eine RDP-Schwachstelle veröffentlicht, die es einem Angreifer erlaubt aus der Ferne auf Windows-Systeme zuzugreifen. Und dies ohne Zutun des Opfers oder die Eingabe von Benutzername oder Passwort. Diese Schwachstelle wurde nachfolgend unter dem Namen „Bluekeep“ bekannt.

Diese Sicherheitsanfälligkeit CVE-2019-0708 besteht nicht in den neueren Windows-Versionen, wie Windows 8 oder Windows 10. Aber gerade bei den in Unternehmen noch häufig genutzten Systemen mit Windows 7, Windows Server 2008 R2, Windows Server 2008 und Windows XP und Windows Server 2003 existiert diese Sicherheitslücke. Die Tatsache, dass Microsoft Sicherheits-Updates für Windows-Versionen bereitgestellt hat, die eigentlich schon lange keine Patches mehr erhalten, mag die Schwere dieser Sicherheitslücke verdeutlichen. Noch im Juni 2019 berichtete das BSI noch von rund verwundbaren Rechnern in Deutschland, die direkt über das Internet zu erreichen waren.

Um Unternehmen vor Bluekeep zu schützen, sollten zuerst alle betroffenen Systeme mit den notwendigen Patches versehen werden, wenn nicht schon geschehen. Für die aktuelleren Windows-Versionen finden sich die Sicherheits-Updates hier. Informationen zu den älteren Versionen wie Windows XP werden von Microsoft hier zur Verfügung gestellt.

Da gerade auch Windows-Server in Rechenzentren gerne mal per RDP erreichbar sind, besteht auch immer das Risiko, dass ein Angreifer einen RDP-basierten Angriff von innerhalb des Unternehmens aus starten kann. Und dabei besteht natürlich immer die Gefahr, dass Cyberkriminelle RDP-Schwachstellen per Malware angreifen. Selbst wenn die Server nicht direkt von außen zugänglich sind, erhält der Angreifer möglicherweise Zugang, in dem er einfachen zunächst einen Desktop eines Endanwenders infiziert und von dort aus weitere Schritte unternimmt.