shane - stock.adobe.com

Perimetersicherheit und Zero Trust: Zeit für den Umstieg

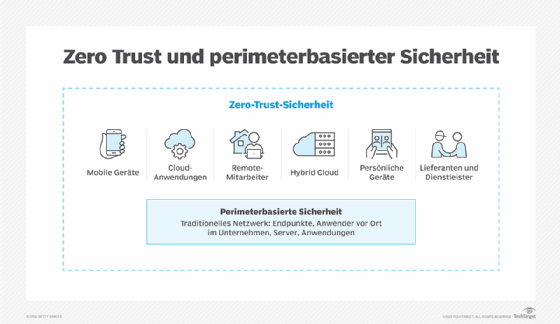

Perimetersicherheit erfordert eine Grenze, um Unternehmensdaten zu schützen. Da Nutzer vermehrt außerhalb dieser Grenze arbeiten, ist Zero Trust die bessere Sicherheitsoption.

Die wachsende Beliebtheit von Cloud- und Edge-Computing in Verbindung mit der zunehmenden Zahl von Mitarbeitern an entfernten Standorten veranlasst Sicherheitsarchitekten, nach einem neuen Ansatz für identitätsbasierte Cybersicherheit zu suchen.

Der traditionelle Ansatz mit definierten Sicherheitsgrenzen, die „vertrauenswürdige“ von „nicht vertrauenswürdiger“ Kommunikation unterscheiden, ist nicht mehr tragfähig. Die Mitarbeiter arbeiten außerhalb der traditionellen Festung und des Burggrabens des Büros und der Firewall. Hinzu kommt die vermehrte Nutzung von Cloud-Diensten, was insgesamt dazu führt, das große Teile des Datenverkehrs des Unternehmens nie das LAN der Firma passieren.

Um hier Abhilfe zu schaffen, können Unternehmen ein Zero-Trust-Modell für die Authentifizierung und Autorisierung verwenden. Damit lassen sich geschäftskritische Daten besser schützen. Zero-Trust-Philosophien und -Tools haben an Bedeutung gewonnen, da sie in grenzenlosen Unternehmensumgebungen besser funktionieren.

Grund genug, einen Blick auf die beiden Sicherheitsansätze zu werfen und zu klären, warum Unternehmen sich zeitnah mit der Umsetzung einer Zero-Trust-Philosophie beschäftigen sollten.

Was versteht man unter Perimetersicherheit?

Klassische Netzwerkkonzepte basierten auf dem Konzept eines Unternehmens-LANs, das aus Switches, Routern und Wi-Fi-Konnektivität bestand. Das LAN umfasste ein oder mehrere Rechenzentren, in denen Anwendungen und Daten untergebracht waren. Dieses LAN bildete die Sicherheitsgrenze des Netzwerks.

Der Zugriff auf Anwendungen und Dienste über das Internet, VPNs und entfernte Standorte über WAN-Verbindungen wird bei perimeterbasierter Sicherheit als außerhalb des Unternehmens betrachtet. Alles, was mit dem LAN verbunden ist, gilt als „vertrauenswürdig“, und Geräte, die von außerhalb des Perimeters kommen, sind „nicht vertrauenswürdig“. Das bedeutet, dass externe Benutzer ihre Identität durch verschiedene Sicherheits- und Identifizierungstools nachweisen müssen.

Wofür steht Zero Trust?

Zero Trust ist eine Philosophie und ein Ansatz für die Vertrauenswürdigkeit von Unternehmen, bei dem alle Benutzer, Geräte und Interkommunikationen ausdrücklich nicht vertrauenswürdig sind, bis sie verifiziert sind. Im Laufer der Zeit erfolgt die Überprüfung immer wieder. Das Sicherheitsmodell nutzt das Prinzip der geringsten Privilegien (PoLP), um zu begrenzen, womit ein Benutzer oder Gerät kommunizieren kann. Durch Zero Trust wird das Risiko von Seitwärtsbewegungen innerhalb einer Organisation erheblich reduziert, wenn ein Benutzerkonto oder ein Gerät kompromittiert wird.

Die Mikrosegmentierung spielt bei der Zero-Trust-Sicherheit eine Rolle, da das Netzwerk selbst logisch in verschiedene sichere Zonen bis hinunter zur Workload-Ebene segmentiert wird. Dies ist vor allem in Rechenzentren nützlich, wo verteilte Dienste in sicheren Netzwerksegmenten isoliert werden, die Kommunikation nach außen jedoch durch Sicherheitsrichtlinien streng kontrolliert wird.

Warum Zero Trust die perimeterbasierte Sicherheit ablösen sollte

Das größte Problem mit perimeterbasierter Sicherheit ist, dass sie statisch ist. Im Laufe der Jahre sind Anwendungen, Geräte und Benutzer über die traditionellen LAN-Grenzen hinausgewandert und sind daher vom architektonischen Standpunkt aus nicht vertrauenswürdig.

Die Perimetersicherheit leidet auch unter dem grundlegenden Fehler, dass man jedem, der von innerhalb des sicheren Perimeters auf Ressourcen zugreift, vertrauen kann. Dies ist eine falsche Annahme, da es ebenso viele interne wie externe Bedrohungen gibt, wie die verschiedenen Arten von böswilligen und fahrlässigen Insider-Bedrohungen zeigen.

Für eine identitätsbasierte Sicherheitsstrategie ist es sinnvoller, niemandem zu vertrauen, solange er nicht authentifiziert und immer wieder neu authentifiziert wird. Die Zero-Trust-Methode stellt alle Benutzer, Geräte, Anwendungen und Kommunikationen auf die gleiche Sicherheitsbasis. Dies ermöglicht auch eine optimierte Richtlinienerstellung, eine verbesserte Transparenz und eine zentralisierte Zugriffskontrolle.