Penetrationstest (Pentest)

Die Penetrationstests werden häufig von ethischen Hackern durchgeführt. Das können interne Mitarbeiter oder aber auch Dienstleister sein. Diese ahmen die Strategien und Aktionen eines Angreifers nach, um die Angreifbarkeit der Computersysteme, des Netzwerks oder den Webanwendungen einer Organisation zu bewerten. Organisationen können Pentests auch verwenden, um die Einhaltung von Compliance-Vorschriften zu testen.

Ethische Hacker sind IT-Experten, die Unternehmen mit Hilfe von Hacking-Methoden dabei unterstützen, mögliche Einbruchsstellen in ihrer Infrastruktur zu identifizieren. Durch den Einsatz verschiedener Methoden, Tools und Ansätze können Unternehmen simulierte Cyberangriffe durchführen, um die Stärken und Schwächen ihrer bestehenden Sicherheitssysteme zu testen. Penetration bezieht sich in diesem Fall auf den Grad, in dem ein hypothetischer Bedrohungsakteur oder Hacker an den Sicherheitsmaßnahmen vorbei, in ein Unternehmen eindringen kann.

Es existierten drei wesentliche Strategien für Pentests: Bei Whitebox-Penetrationstests erhält der Tester beispielsweise alle Details über das System oder das Zielnetzwerk einer Organisation. Bei Blackbox-Tests hat der Tester keinerlei Kenntnisse über das System. Und beim Graybox-Ansatz erhält der Testende Teilkenntnisse über das System.

Pentests werden als proaktive Sicherheitsmaßnahme betrachtet. Dies, weil auf Basis der Berichte und Ergebnisse konsequente und selbst initiierte Verbesserungen der IT-Sicherheit erfolgen können. Dies unterscheidet sich von nicht proaktiven Ansätzen, denen die Voraussicht fehlt, Schwachstellen zu verbessern, bevor sie zutage treten. Ein nicht proaktiver Ansatz für die Cybersicherheit würde zum Beispiel bedeuten, dass ein Unternehmen seine Firewall aktualisiert, nachdem eine Datenpanne aufgetreten ist. Das Ziel proaktiver Maßnahmen wie Pentests ist es, die Anzahl der nachträglich erforderlichen Anpassungen zu minimieren und die Sicherheit einer Organisation zu maximieren.

Die Unterschiede zwischen Penetrationstests und Schwachstellenanalyse

Pentest sind nicht dasselbe wie eine Schwachstellenbewertung. Bei einer Schwachstellenanalyse wird eine priorisierte Liste von Security-Schwachstellen angelegt, inklusive Maßnahmen zu deren Behebung. Allerdings werden Penetrationstests und Schwachstellenanalysen häufig zusammen durchgeführt. Pentests werden oft mit einem bestimmten Ziel vor Augen durchgeführt. Ganz typisch sind hierfür die drei folgenden Ziele:

- angreifbare Systeme zu identifizieren;

- versuchen, ein bestimmtes System anzugreifen;

- einen Datendiebstahl durchzuführen.

Jedes dieser Ziele konzentriert sich dabei auf bestimmte Ergebnisse, die IT-Leiter im richtigen Leben zu vermeiden versuchen. Wenn das Ziel eines Pentests beispielsweise ist, herauszufinden, wie leicht ein Hacker in die Unternehmensdatenbank eindringen, werden ethische Hacker beauftragt, einen Datendiebstahl zu versuchen. Die Ergebnisse eines Pentests geben nicht nur über die Solidität der aktuellen Sicherheitsmaßnahmen eines Unternehmens Aufschluss. Sie zeigen auch die verfügbaren Angriffsmethoden auf, die zum Eindringen in die Systeme einer Organisation zum Einsatz kommen könnten.

Die Bedeutung von Penetrationstests

Die Zahl der DDoS-, Phishing- und Ransomware-Angriffe steigt kontinuierlich und gefährdet somit alle Unternehmen. Wenn man bedenkt, wie abhängig Unternehmen heutzutage von IT und Vernetzung sind, waren die Folgen von erfolgreichen Cyberangriffen noch nie so groß wie jetzt. Ein Ransomware-Angriff könnte beispielsweise den Zugriff eines Unternehmens auf Daten, Geräte, Netzwerke und Server blockieren. Das ist in vielen Fällen gleichbedeutend mit der Einstellung oder zumindest schwersten Beeinträchtigung des Geschäftsbetriebs. Der Schaden solcher Angriffe geht daher sehr schnell in die Größenordnung von Millionen Euro. Pentests nutzen die Perspektive des Angreifers, um Sicherheitsrisiken zu identifizieren und zu entschärfen, bevor diese ausgenutzt werden können. Dies hilft IT-Verantwortlichen, fundierte Sicherheitsmaßnahmen zu implementieren, die die Wahrscheinlichkeit erfolgreicher Angriffe minimieren.

Die technologischen Innovationen gehören zu den großen Herausforderungen in der Cybersicherheit. So wie sich Technologie weiterentwickelt, so entwickeln sich auch die Methoden, die von Cyberkriminellen angewendet werden. Damit Unternehmen sich und ihre Anlagen erfolgreich vor diesen Angriffen schützen können, müssen sie in der Lage sein, die Sicherheitsmaßnahmen im gleichen Rhythmus zu aktualisieren. Die Herausforderung ist jedoch, dass es oft schwierig ist, zu erkennen, welche Methoden angewendet werden und wie sie bei einem Angriff eingesetzt werden könnten. Durch den Einsatz erfahrener ethischer Hacker können Unternehmen jedoch schnell und effektiv die kritischen, anfälligen Teile ihrer Systeme identifizieren, aktualisieren oder ersetzen.

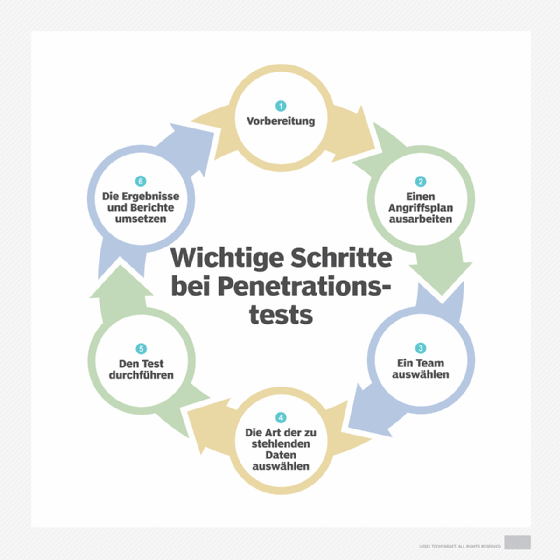

So werden Penetrationstests durchgeführt

Pentests unterscheiden sich von anderen Testmethoden in der IT-Sicherheit, da sie an jede Branche und jede Organisation angepasst werden können. Abhängig von der Infrastruktur und den Abläufen in einer Organisation kann es sein, dass sie einen bestimmten Satz an Angriffsmethoden oder -Tools verwenden möchten. Diese Techniken und ihre Methodik können auch je nach IT-Personal und Unternehmensstandards variieren. Mithilfe einen schrittweisen Prozesses, wie er nachfolgend beschrieben ist, erzeugt das Pentesting eine Reihe von Ergebnissen, die Unternehmen dabei unterstützen, ihre Sicherheitsmaßnahmen proaktiv zu aktualisieren.

Vorbereitung. Abhängig von den Bedürfnissen der Organisation kann dieser Schritt entweder ein einfaches oder ein aufwendiges Verfahren sein. Wenn das Unternehmen noch nicht entschieden hat, welche Schwachstellen es evaluieren will, sollte ein erheblicher Teil der Zeit und Ressourcen darauf verwendet werden, das System nach möglichen Eintrittspunkten zu durchkämmen. Solche tiefergehende Vorgehensweisen sind in der Regel nur für Unternehmen erforderlich, die nicht bereits eine vollständige Prüfung ihrer Systeme durchgeführt haben. Ist erstmal eine Schwachstellenanalyse durchgeführt worden, ist dieser Schritt wesentlich einfacher.

Einen Angriffsplan ausarbeiten. Bevor eine IT-Abteilung ethische Hacker beauftragt, entwirft sie einen Cyberangriff oder eine Liste von Cyberangriffen, die das Team zur Durchführung des Pentests verwenden soll. Während dieses Schrittes muss auch definiert werden, welche Ebene des Systemszugriffs die Testenden haben dürfen.

Ein Team auswählen. Der Erfolg eines Penetrationstests hängt nicht zuletzt von der Qualität der Testenden ab. In diesem Schritt werden häufig ethischer Hacker ausgewählt, die für die Durchführung des Tests am besten geeignet sind. Solche Entscheidungen können auf der Grundlage der Spezialisierung der Mitarbeiter getroffen werden. Soll die Cloud-Sicherheit abgeklopft werden, dann ist vermutlich ein Cloud-Experte die richtige Person für das Team, um auch die Cybersicherheit richtig bewerten zu können. Häufig beauftragen Unternehmen auch fachkundige Berater und zertifizierte Security-Experten mit der Durchführung von Pentests.

Die Art der zu stehlenden Daten auswählen. Was sollen die ethischen Hacker stehlen? Der in diesem Schritt gewählte Datentyp kann einen erheblichen Einfluss auf die Tools, Strategien und Techniken haben, die zur Beschaffung der Daten verwendet werden.

Den Test durchführen. Dies ist einer der kompliziertesten und anspruchsvollsten Schritte des Testprozesses. Es gibt viele automatisierte Programme, Tools und Techniken, die Testende verwenden können, exemplarisch seien hier Kali Linux, Nmap, Metasploit und Wireshark genannt.

Die Ergebnisse und Berichte umsetzen. Die Berichterstattung ist einer der wichtigsten Schritte des Prozesses. Die Ergebnisse müssen detailliert und nachvollziehbar sein, damit das Unternehmen die Erkenntnisse daraus entsprechend in die Sicherheitsstrategie umsetzen kann.