Getty Images/iStockphoto

OT vs. IT: Operative Technologie vs. Informationstechnologie

OT und IT haben lange Zeit unabhängig voneinander entwickelt. Aber technische Entwicklungen, vor allem das IoT, erfordern eine Konvergenz der zwei unterschiedlichen Disziplinen.

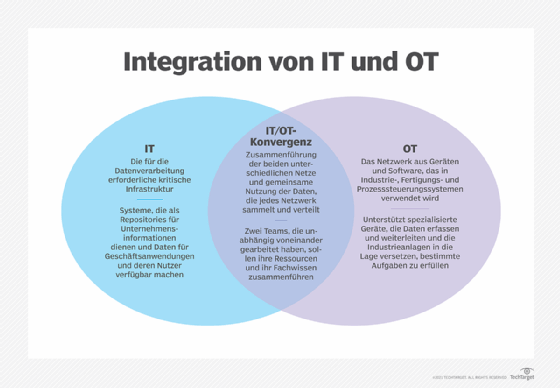

Obwohl einige Unternehmen Informationstechnologie (Information Technology, IT) und operative Technologie (Operational Technology, OT) als getrennte, aber gleichwertige Fachgebiete betrachten, haben die meisten festgestellt, dass die Konvergenz von IT und OT viele Vorteile mit sich bringt – genug, um die oft mühsame Integrationsaufgabe auszugleichen

Der Schwerpunkt der OT liegt auf den physischen Geräten, die industrielle Abläufe und Prozesse steuern, während sich bei der IT alles um Daten dreht. Sie können unabhängig voneinander arbeiten. Aber die IT/OT-Konvergenz bietet handfeste Vorteile, wenn jede Seite ihre Stärken einbringt, etwa Kosten- und Sicherheitskontrollen.

Die Konvergenz von IT und OT ist größtenteils auf die zunehmende Verbreitung von IoT-Infrastrukturen (Internet of Things, Internet der Dinge) zurückzuführen und darauf, wie das IoT die Prozesse und Datentypen, die von der OT überwacht werden, mit denen der traditionellen IT vereint. Die Faszination von IoT liegt in dem Potenzial für größere Effizienz, Einblicke und Monetarisierungsmöglichkeiten, die durch die Zusammenführung von Geräten, Daten und Menschen in einer einzigen Umgebung entstehen können.

Was ist Informationstechnologie?

Die IT ist die bekanntere dieser beiden Technologien und stellt die für die Datenverarbeitung erforderliche kritische Infrastruktur dar. Außerdem dürfte sie die ausgereiftere oder zumindest fortschrittlichere von beiden Technologien sein.

IT-Systeme sind datenorientiert, dienen als Speicher für Unternehmensinformationen und stellen diese Daten für geschäftsbezogene Anwendungen und deren Benutzer zur Verfügung. Die Rolle der IT ist breit gefächert und äußerst vielfältig: Sie umfasst Systeme zur Kontrolle und Verfolgung von Buchhaltungsaktivitäten, Vertrieb und Marketing, Kunden-Support, Lohn- und Gehaltsabrechnung sowie der Personalverwaltung.

Physisch gesehen umfasst die IT die bekannten Komponenten von Computing-Systemen, darunter Server, Storage-Lösungen sowie Netzwerk- und Endbenutzergeräte. Die meisten IT-Implementierungen basieren auf Ethernet-Netzwerktopologien, wobei TCP/IP für externe Datenübertragungen hauptsächlich über das Internet zum Einsatz kommt.

In den letzten Jahrzehnten hat sich die Definition von IT um Cloud-basierte Dienste und mobile Computing-Geräte erweitert, so dass die IT sowohl eine lokale als auch eine Remote-Komponente enthält. Konnektivität zum Internet ist die wichtigste Voraussetzung für die Remote- und Cloud-Operationen der IT, was zugleich aber wichtige Sicherheitsfragen aufwirft.

Was ist operative Technologie?

Auch die OT gibt es bereits seit geraumer Zeit. Aber diese Technologie erhielt erst eine eigene Identität, als die Automatisierung in Fertigungs- und Industriesysteme Einzug hielt und die Notwendigkeit entstand, automatisierte Geräte zu vernetzen, um eine angemessene Kontrolle über die Geräte und Prozesse im Produktionsbereich zu erhalten.

Heute bezieht sich OT auf das Geflecht von Geräten und Software, das in Industrie-, Fertigungs- und Prozesssteuerungssystemen eingesetzt wird. Die Arten von Geräten, die an IoT-Netzwerken hängen, reichen von Sensoren, Relais und anderen Einzweckschaltungen in der Fertigung bis hin zu Notebooks und Smartphones der Endanwender. Doch die OT unterstützt spezielle Geräte in industriellen Umgebungen, die Daten erfassen und weiterleiten, damit Industrieanlagen bestimmte Aufgaben erfüllen können. In der Regel werden diese IoT-Installationen als industrielle Steuerungssysteme (Industrial Control Systems, ICS) bezeichnet.

Die Verwaltung eines ICS wird häufig von SCADA-Software (Supervisory Control and Data Acquisition) übernommen, die sich um einen Teil der Datenerhebung und -verarbeitung sowie das Monitoring der Geräte kümmert.

Während man IT-Geräte üblicherweise regelmäßig austauscht und ihre Firmware aktualisiert, können OT-Geräte über viele Jahre hinweg unverändert in Betrieb bleiben. Solange sie ihre Aufgaben ordnungsgemäß erfüllen, müssen sie also nicht regelmäßig aktualisiert werden. Dieses Szenario führt häufig zu Situationen, in denen die OT mehrere Versionen eines Sensorbetriebssystems oder einer Anwendungssoftware verwalten muss. Das erschwert die ohnehin schon schwierige Aufgabe, Hunderte oder Tausende von Endpunkten zu managen.

Eine der größten Herausforderungen im OT-Bereich besteht im Umgang mit der schieren Anzahl von Remote-Geräten, was eine Dezentralisierung einiger Prozesse erforderlich macht, um Engpässe im Rechenzentrum zu vermeiden.

Die von OT-Systemen – insbesondere in IoT-Umgebungen – erfassten Daten können eine Doppelfunktion übernehmen. Ihre Hauptaufgabe besteht darin, zu gewährleisten, dass die von den Sensoren überwachten Geräte weiterhin sicher und effizient arbeiten. Aber OT-Netzwerke müssen diese Betriebsdaten möglicherweise auch an einen zentralen Standort, ein Rechenzentrum oder einen Cloud-Computing-Dienst, für eine zusätzliche Analyse in Verbindung mit anderen, bereits von IT-Systemen erfassten Daten zurückübertragen.

OT versus IT: Die wichtigsten Unterschiede

OT wie IT sind netzwerkbasierte technische Strukturen, die Hunderte oder Tausende von Geräten miteinander verbinden. Aber abgesehen von dieser grundlegenden Topologie gibt es mehr Unterschiede als Gemeinsamkeiten.

Sogar die Netzwerke weisen deutliche Unterschiede auf. IT-Netzwerke laufen in der Regel auf einer Handvoll standardisierter Betriebssysteme (OS), zum Beispiel Windows und Linux. IIoT-Umgebungen (Industrial Internet of Things), die OT unterstützen, können auf den IT-Netzwerk-OSes laufen. Doch es gibt auch eine Reihe von proprietären Betriebssystemen, die eher rollenbasiert arbeiten und oft auf eine bestimmte Branche oder spezifische industrielle Prozesse zugeschnitten sind. In einigen Fällen modifizieren Unternehmen ein Standard-OS, um ein Betriebssystem zu entwickeln, das ihren speziellen Anforderungen entspricht.

Die Kommunikationsprotokolle, die IT- und OT-Infrastrukturen nutzen, können ebenfalls variieren. Wie erwähnt, basieren die meisten IT-Netzwerke auf Ethernet, egal ob kabelgebunden (Kupfer oder Glasfaser) oder drahtlos. Ein OT-Netzwerk kann ganz oder teilweise ebenfalls Ethernet als Protokoll verwenden. Aber da eine einzelne IoT-Implementierung potenziell ein viel größeres geografisches Gebiet abdecken kann als ein IT-Netzwerk, werden andere Protokolle und Techniken eingesetzt. Dazu gehören LTE (meist 4G), bei zunehmender Verbreitung von 5G – und LPWAN-Kommunikation (Low Power Wide Area Network) in einer Reihe von Implementierungen, unter anderem Narrowband IoT und Lora.

Diese Nicht-Ethernet-Protokolle und -Carrier werden häufig verwendet, um die Remote-Geräte mit Edge-Servern und Edge-Storage-Systemen zu verbinden, bevor sie an die Ethernet-Infrastruktur des Unternehmens oder einen Cloud-Service angeschlossen werden, um die gesammelten Daten an einem zentraleren Ort zu speichern.

Obwohl sowohl OT- als auch IT-Netzwerke im Grunde Kanäle für den Datentransfer sind, unterscheiden sich die Größe der Datenpakete und die Geschwindigkeit, mit der sie übertragen, analysiert und genutzt werden. IT-Systeme basieren auf block-, datei- oder objektorientierten Dateisystemen. Daher müssen sie eine akzeptable Zugriffsleistung für eine Vielzahl von Datentypen bieten, die sich in Größe und Format erheblich unterscheiden können. Die über ein OT-Netzwerk übertragenen Daten können extrem klein sein – manchmal sogar nur ein paar Bits, die einfach einen Aspekt des aktuellen Zustands eines Geräts beschreiben.

Die OT ist stärker geräteorientiert als die IT und nutzt Daten in Echtzeit, um physische Geräte zu überwachen und zu steuern. In einigen Fällen geschieht dies verzögerungsfrei, um zu gewährleisten, dass Prozesse ohne Unterbrechung korrekt ablaufen und die Systeme für die Sicherheit am Arbeitsplatz nicht beeinträchtigt werden.

Die IT ist benutzer- und datenorientiert. Sie verwendet häufig Verlaufsdaten für Analysen im Zusammenhang mit Kunden-Support, Back Office Reporting und Marketing. Im Allgemeinen achten IT-Admins mehr auf ein Sicherheitsrisiko, das die Daten gefährden könnte, als auf das physische Wohlbefinden der Benutzer.

Was ist IT/OT-Konvergenz?

Vereinfacht ausgedrückt, bedeutet IT/OT-Konvergenz die Verschmelzung der zwei unterschiedlichen Netzwerke und die gemeinsame Nutzung der Daten, die jedes Netzwerk erfasst und verteilt. In der Praxis ist die Konvergenz jedoch oft ein schwieriger und zeitaufwendiger Prozess, bei dem es darum geht, zwei Teams, die bisher unabhängig voneinander gearbeitet haben, dazu zu bringen, ihre Ressourcen und ihr Fachwissen zu vereinen. Zwar gibt es einige Überschneidungen bei den Kompetenzen, aber es finden sich immer noch etliche Prozesse, die für die einzelnen Bereiche spezifisch sind, so dass ein interdisziplinäres Training erforderlich ist.

Bei der Konvergenz geht es auch um das Teilen von Daten und die Verbesserung der Sicherheit. Zahlreiche maschinen- und prozessbezogene Daten, die von OT-Systemen erfasst werden, können für die unternehmensexterne Ebene für Forecasting, Planung, Lieferkettenkontrolle und andere Entscheidungsfindungsprozesse nützlich sein. Umgekehrt kann die OT-Umgebung die IT-gehosteten Geschäftsdaten nutzen, um die Produktionssysteme im Sinne einer höheren Effizienz anzupassen.

Viele Unternehmen setzen auf Konvergenz, um ihre Sicherheitsprozesse zu verbessern. Dabei geht es oft darum, Wege zu finden, um traditionelle IT-Sicherheitsmaßnahmen an die geräteorientierte IoT-Umgebung anzupassen, die von der OT unterstützt wird. Möglicherweise existieren auch Sicherheitsmaßnahmen, die speziell für den Schutz der OT-Endgeräte konzipiert sind, so dass diese Methoden und Prozesse in die IT-Sicherheit integriert werden müssen. Die IoT-Sicherheit kann angesichts der Anzahl und Arten von Geräten, die mit dem Netzwerk verbunden sind, besonders knifflig sein – was die potenzielle Angriffsfläche vergrößert.

Vorteile der Konvergenz von IT und OT

Hauptvorteil der Konvergenz sind die Kosten. Zwei separate Netzwerke aufrechtzuerhalten, ist ein kostspieliges Vorhaben. Durch das Zusammenlegen von Netzwerken lässt sich die Menge der erforderlichen Netzwerkgeräte reduzieren, da einige Teile des konvergenten Netzwerks eine Doppelfunktion erfüllen und sowohl die industrielle als auch die Front-Office-Seite eines Unternehmens bedienen.

Ein konvergentes physisches Netzwerk erleichtert auch die gemeinsame Nutzung von Daten, wovon, wie bereits erwähnt, die Prozesse auf beiden Seiten des Unternehmens profitieren können. Es kann aber auch bedeuten, dass man zügiger auf Daten reagieren und die Ressourcen zur Datenspeicherung kombinieren kann, was einen zusätzlichen wirtschaftlichen Vorteil darstellt. Die IT und die davon unterstützten Geschäftsbereiche werden intelligenter, wenn die Echtzeitdaten der OT zur besseren Analyse in ihre Datensätze aufgenommen werden. Dadurch lassen sich Verfahren wie Just-in-Time-Fertigung und ein moderneres Lieferkettenmanagement realisieren.

Die OT-Mitarbeiter können Vertriebs- und Marketingdaten der IT mit den gesammelten umfangreichen Datenmengen kombinieren, um die Fertigungsprozesse effizienter zu steuern. Somit kann die Herstellung von Produkten, die sich am besten verkaufen, gesteigert und die Fertigung von solchen mit schlechtem Absatz zurückgefahren werden.

Obwohl es Möglichkeiten für ein interdisziplinäres Training gibt, um ein konvergentes Team aufzubauen, dürften manche Unternehmen immer noch darauf bestehen, dass sich einige Mitarbeiter auf Probleme und Geräte im OT- oder IT-Bereich spezialisieren. Das liegt vor allem daran, weil viele der Geräte, die die OT-Welt bevölkern, Computerexperten unbekannt sind. Zudem können die Betriebs- und Zustandsinformationen, die diese Geräte liefern, spezifisch für eine ganz bestimmte Branche sein.

Da KI und Machine Learning in Anwendungen sowohl für OT- als auch für IT-Umgebungen immer mehr an Bedeutung gewinnen, ist es sinnvoll, ihre Fähigkeiten zur effizienteren Interpretation von und Reaktion auf Daten zu synchronisieren. TinyML (Tiny Machine Learning) zum Beispiel bringt Machine-Learning-Funktionalität auf immer mehr IoT-Endgeräte. Die Integration ihrer Machine-Learning-Funktionen in andere KI-gestützte Anwendungen verspricht Vorteile sowohl für OT- wie für IT-Umgebungen.

Auch Verbindungen zu externen Unternehmen sind für beide Umgebungen wichtig geworden, so dass die Kombination ihrer Netzwerke und Netzwerkverbindungen ihnen gleichermaßen zugutekommen kann. Für einige IoT-Umgebungen, etwa die Energieverteilung von Kraftwerken, ist die Anbindung nach außen ein Muss. Und traditionelle IT-Netzwerke sind seit Langem auf Remote-Konnektivität angewiesen , oft über Cloud-basierte Services, um mit Lieferanten und Kunden in Kontakt zu bleiben.

Aus IT-Sicht bedeutet Konvergenz eine drastische Ausweitung der Reichweite installierter Systeme und der Computing-Ressourcen. Dies kann zu Managementproblemen führen, aber auch neue Möglichkeiten für die Geschäftsexpansion eröffnet.

Hindernisse bei der IT/OT-Konvergenz überwinden

Die IT/OT-Konvergenz ist eine große Herausforderung, die eine Änderung der Verfahren für beide technischen Disziplinen erfordert. Einige der Hindernisse, mit denen sich Unternehmen auseinandersetzen müssen, sind:

- Umfang der Konnektivität: Die OT verbindet in der Regel weit mehr Geräte als ein IT-Netzwerk. Die schiere Anzahl der an einer Konvergenz beteiligten Geräte muss vor der Zusammenführung der Netzwerke berücksichtigt werden.

- Geräteinventar: Alles, was mit OT- und IT-Netzwerken verbunden ist, muss erfasst werden, um zu gewährleisten, dass es keine unsicheren oder verwaisten Geräte gibt. Die Kommunikation zwischen verschiedenen Geräten ist zu testen und zu bestätigen. Dies setzt ebenfalls voraus, dass IT- und OT-Mitarbeiter ein grundlegendes Verständnis für den Betrieb der jeweils anderen Geräte entwickeln, um die Fehlersuche und -behebung zu verbessern.

- Update von Firmware und anderen Komponenten: Im Rahmen der IT-Sicherheitsmaßnahmen legt man in der Regel großen Wert auf Updates der Firmware und Systemsoftware, um zu gewährleisten, dass keine Schwachstellen entstehen. Im OT-Bereich hingegen finden sich möglicherweise Geräte, die seit vielen Jahren im Einsatz sind und deren Software veraltet ist oder sogar nicht mehr unterstützt wird. Diese Probleme müssen gelöst werden, um sicherzustellen, dass Endpunktgeräte keine zusätzlichen Schwachstellen aufweisen.

- Verschlüsselung: Die konvergenten Systeme sollten die gesamte Kommunikation zwischen Geräten und anderen Verarbeitungsressourcen verschlüsseln – ganz gleich, ob diese intern im Unternehmen oder von externen Diensten bereitgestellt werden.

- Anpassung von Networking-Systemen an unterschiedliche Datentypen und Übertragungsraten: Systeme sind häufig für die Datentypen optimiert, die sie erfassen und übertragen. So sind etwa OT-Daten in der Regel sehr klein und zahlreich, während IT-Daten angefangen von kleinen Dateien bis hin zu riesigen Mediendateien alles umfassen können. Da in einer konvergenten OT/IT-Umgebung Daten häufiger übertragen und miteinander kombiniert werden, kann eine gewisse Anpassung der Netzwerkgeräte erforderlich sein.

- Hybride Storage-Systeme: In den meisten Fällen werden die in OT- und IT-Umgebungen erfassten Daten irgendwann zusammengeführt. Die Kombination von Edge Storage mit herkömmlicher zentraler Speicherung kann aufgrund der unterschiedlichen Beschaffenheit der Daten, die die jeweilige Umgebung unterstützt, Probleme aufwerfen. Es gilt, alle Unterschiede bei der Netzwerkbandbreite, den Datentypen, den Kapazitäten, der Zugriffshäufigkeit und den Datenerfassungsraten zu berücksichtigen. IT-Gruppen, die nur wenig Erfahrung mit Cloud Storage besitzen, müssen eine steile Lernkurve bewältigen, da die IoT-Endpunktspeicherung oft auf die Nähe eines Cloud-Storage-Dienstes zur Speicherung von Daten angewiesen ist.

- Einblick in eine SBOM (Software Bill of Materials). Bei einer SBOM handelt es sich um eine Liste aller Softwarekomponenten und -abhängigkeiten, die in einem Gerät enthalten sind, das in einer IoT-Umgebung bereitgestellt wird. Im Deutschen findet sich zwar zunehmend der Begriff (S)BOM, häufig wird aber auch einfach nur von einer Stückliste gesprochen. SBOMs zur Verfügung zu stellen, ist eine relativ neue Praxis von Produktanbietern, aber ein wichtiger Schritt, um Probleme im Zusammenhang mit der Vielfalt und dem Alter von IoT-Geräten zu adressieren.

IT/OT-Konvergenz: Überlegungen zur Cybersicherheit

Es gibt zahlreiche Hürden, die IT- und OT-Teams bei der Konvergenz ihrer Bereiche überwinden müssen. Die größte Herausforderung besteht jedoch darin, zu gewährleisten, dass beide Umgebungen effektiv geschützt und auf Cyberbedrohungen gut vorbereitet sind.

In der IT konzentrieren sich die Sicherheitsmaßnahmen im Allgemeinen auf die Netzwerkinfrastrukturen, die Daten transportieren, sowie auf die Primär- und Sekundärspeicher, in denen Anwendungen und Daten dauerhaft oder vorübergehend gespeichert werden. Die OT muss die genannten Komponenten ebenfalls absichern. Doch diese Aufgabe wird aufgrund der enormen Anzahl der Endpunktgeräte, die mit Produktionsnetzwerken verbunden sind, noch erschwert.

Eine konvergente Umgebung zu schützen, erfordert Anpassungen sowohl für OT- wie IT-Sicherheitsteams, um signifikante Systemausfallzeiten zu vermeiden.

In OT-Umgebungen besteht die Herausforderung oft darin, alle Endpunkte zu identifizieren, was durch eine Mischung aus alten und neuen Geräten mit unterschiedlichem Bedarf an Patches und Updates kompliziert werden kann. Die erste Aufgabe könnte also darin bestehen, mit Managementsoftware den Gerätebestand genau zu inventarisieren und bei Bedarf systematisch zu aktualisieren. Das ist an sich schon eine anspruchsvolle Aufgabe, aber sie kann durch eine Vielzahl von Endpunktgeräten, zum Beispiel Kameras, Tonaufzeichnungsgeräte und Sensoren, noch schwieriger werden.

Ein konvergentes System umfasst mehrere Datenpfade. Dazu gehören unter anderem serverbasierte Unternehmensnetzwerke und Edge-Geräte bis hin zu Erfassungspunkten, bei denen es sich um zentrale oder satellitengestützte Data Center oder Cloud-Dienste handeln kann. Um eine konvergente Netzwerkumgebung abzusichern, ist es zudem äußerst wichtig, die Art der übertragenen Daten und deren Zweck zu verstehen. Während sich die IT vor allem darauf konzentriert, Daten zu schützen und Versuche, in das Netzwerk einzudringen, zu erkennen, befasst sich das OT-Sicherheitspersonal eher mit der Anomalieerkennung. Damit will man feststellen, ob Endpunktgeräte mit manipulierten Daten kompromittiert wurden, weshalb sie möglicherweise nicht mehr ordnungsgemäß oder sicher funktionieren.

Backups von Daten sind ein entscheidender Aspekt, wenn es um die Sicherheit und Aufrechterhaltung von Geschäftsprozessen geht, um Unterbrechungen sowohl für die IT wie die OT zu verhindern. Aber Ort und Art der zu schützenden Daten unterscheiden sich. Backup- und Disaster-Recovery-Anwendungen und -Prozesse müssen für beide Umgebungen effektiv funktionieren und in der Lage sein, effizient auf eine Vielzahl von Endpunkt-Storage-Geräten zuzugreifen und diese zu sichern.

In einer konvergenten Welt sollte die Sicherheit durch moderne Firewall-Technologien, wie Web Application Firewalls, und VPNs unterstützt werden, die Data in Motion über Remote-Netzwerkverbindungen verschlüsseln können und eine zusätzliche Schutzebene gegen zahlreiche Cyberangriffe bilden.