Sikov - stock.adobe.com

Netzwerksicherheit: Die 3 größten Gefahren und ihre Abwehr

Enterprise-Netzwerke sind, so scheint es, immer Angriffen ausgesetzt. Wir zeigen die häufigsten Bedrohungen für die Netzwerksicherheit und welche Schutzmaßnahmen sinnvoll sind.

Das Netzwerk ist geschäftskritisch. Alle Bedrohungen der Netzwerksicherheit, die den Betrieb und die Infrastruktur berühren, können erhebliche Auswirkungen haben.

Laut einer Studie von IBM Security und dem Ponemon Institute kostet jedes Datenleck eine Organisation typischerweise fast 4 Millionen US-Dollar. Da Umfang und Schwere der Cyberangriffe stark zunehmen, ist es wichtig, die größten Bedrohungen zu kennen, und zu wissen, welche Sicherheitsinfrastruktur vorhanden sein muss. Nur so kann man Attacken verhindern und die Hoheit über seine Systeme zurückgewinnen, wenn es zu Vorfällen kommt.

Angesichts der unterschiedlichen Angriffstypen und ihres Ausmaßes kann es eine Herausforderung sein, die gefährlichsten Bedrohungen der Netzwerksicherheit zu identifizieren. Von Exploit Kits bis zu Cryptojacking stellt alles eine Gefahr für den reibungslosen Netzwerkbetrieb und die Datensicherheit dar.

Insbesondere die folgenden drei häufigen Bedrohungen der Netzwerksicherheit sind für Unternehmen wohl am gefährlichsten:

In allen Fällen erfordert eine wirksame Abwehr einen mehrschichtigen Sicherheitsansatz. Die gute Nachricht ist, dass viele der Elemente vor mehreren Angriffsvektoren schützen.

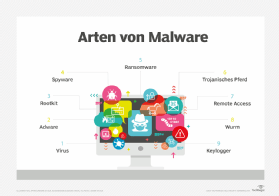

Wie gefährlich ist Malware?

Unter Malware versteht man bösartige Software, die Computer und andere Systeme infizieren soll, um den Betrieb zu stören und heimlich Aktivitäten zu verfolgen. Es handelt sich um eine der meistgenutzten und potenziell schädlichsten Angriffsarten.

Malware lässt sich über mehrere Organisationen hinweg breitflächig einsetzen. Oft bleibt sie unerkannt, bis es zu spät ist. Die Schadsoftware kann per E-Mail, über einen Download von einer Website oder durch andere Kommunikationsmethoden verteilt werden.

Während Berichte zeigen, dass einige Malware-Quellen weniger beteiligt sind, wächst die Bedeutung von anderen Vektoren rasch, zum Beispiel Phishing und anderen E-Mail-basierten Attacken. Malware wird für eine Reihe von Angriffsstrategien genutzt. Dazu zählt auch Ransomware, die im Consumer-Bereich zurückgeht, aber als Bedrohung für Unternehmen stark zunimmt.

Sich vor Malware zu schützen, erfordert mehr als Antivirensoftware und das regelmäßige Einspielen von Updates und Patches. Unternehmen müssen Content Scanning und Content Filtering auf E-Mail-Servern nutzen, die zu besonders lohnenden Angriffszielen geworden sind.

Firewalls – mit den passenden Regeln – können bei der Abwehr von bösartigem Code entscheidend sein. Virtuelle private Netzwerke übernehmen ebenfalls eine zentrale Rolle bei der Prävention, indem sie es Remote-Nutzern ermöglichen, sich mit dem Netzwerk auf sichere Weise zu verbinden und so Viren, Würmer und andere Schadsoftware zu vermeiden.

Zu einer guten Verteidigung gehört auch eine Schulung der Endanwender über die verschiedenen Strategien, die Angreifer nutzen, um sich Zugang zu Netzwerk-Assets zu verschaffen – etwa per Phishing und bösartigem Code, der über unsichere Webseiten verbreitet wird.

Wenn eine Sicherheitsverletzung stattfindet, muss die IT auf einen soliden Plan für Business Continuity und Disaster Recovery zurückgreifen können. Unternehmen ohne eine Strategie, zu der ein konsistenter Backup-Plan gehört, müssen damit rechnen, dass der Betrieb für Stunden, Tage oder sogar noch länger lahmgelegt ist.

Und sofern die Attacke Ransomware umfasst, ist die vorherrschende Meinung, kein Lösegeld zu zahlen. Ansonsten riskiert man weitere Angriffe in der Zukunft.

Welche Merkmale besitzen Advanced Persistent Threats?

Advanced Persistent Threats (APT) sind äußerst raffinierte und gut getarnte Angriffe, die ein spezielles Unternehmen oder System ins Visier nehmen. Sie verwenden diverse Mechanismen, um in das Netzwerk einzudringen, Enterprise-Kontrollen zu umgehen und ohne Autorisierung auf die gewünschten Informationen zuzugreifen.

APTs können sich mithilfe von Malware Zugang zum Netzwerk verschaffen und eine Technik wie Phishing anwenden, um Anmeldeinformationen abzugreifen, mit denen sie an die gewünschten Daten gelangen. Cyberangreifer, die APTs einsetzen, nutzen häufig ihr Wissen aus einem Datenleck, um die Organisation wiederholt zu attackieren.

Firewalls, E-Mail-Schutz, Managed Detection and Response Services sowie Antivirensoftware sind die Hauptkomponenten in der Abwehr von APTs. Unternehmen sollten zudem über eine Sandbox-Umgebung verfügen, um nicht vertrauenswürdige Programme und zu überprüfenden Code zu isolieren.

Was passiert bei einem DDoS-Angriff?

Nach Angaben von Akamai Technologies verdoppelte sich die Zahl der durchschnittlichen täglichen DDoS-Attacken zwischen Januar 2018 und Juni 2019 beinahe. DDoS-Angriffe nutzen mehrere Systeme, um das anvisierte Netzwerk-Asset mit Traffic zu fluten und auf diese Weise den Betrieb lahmzulegen. In vielen Fällen entführen die Angreifer hochwertige Ziele, um das Unternehmen zu erpressen. Diese Attacken sind mitunter ideologisch oder politisch motiviert.

Organisationen aus dem öffentlichen und privaten Sektor müssen mehrere Maßnahmen ergreifen, um ihre Infrastruktur vor diesen Angriffen zu schützen. Sie brauchen eine sichere Netzwerkinfrastruktur, die Intrusion Protection, Unified Threat Management (UTM) und Netzwerk-Performance Monitoring einsetzt. Für Unternehmen empfiehlt sich ein geografisch differenzierter Ansatz in puncto Serverstandort. Bei der Umsetzung dieser Strategie kann die Cloud wertvolle Dienste leisten.

Ebenfalls wichtig ist die Anwendung von Best Practices, die konsequente System-Updates umfassen. Unternehmen benötigen einen soliden und erprobten Reaktionsplan, wenn es zu einem sicherheitsrelevanten Vorfall kommt. Viele Firmen profitieren zudem von durch Drittanbieter angebotene DDoS-Mitigation-Services, die Angriffe erkennen und abwehren.