Olivier Le Moal - stock.adobe.co

Netzwerkangriffe mit Disaster-Recovery-Plänen verhindern

DR- und IT-Sicherheitsteams müssen das Netzwerk an vielen Fronten schützen, um Daten vor potenziellen Angriffen zu bewahren. Ein spezieller Disaster-Recovery-Plan kann dabei helfen.

Netzwerkangriffe können von allen Seiten kommen, und eine Vorbereitung darauf scheint oft unmöglich. Der Bericht von Rand Corporation The Defender's Dilemma: Charting a Course Toward Cybersecurity bringt es vielleicht am besten auf den Punkt: „Verteidiger müssen jedes Mal richtig liegen. Angreifer müssen nur einmal richtig liegen.“ Nie war ein IT-Zitat aussagekräftiger.

Es gibt viele verschiedene Arten von Netzwerkangriffen, darunter Ransomware, Insider-Bedrohungen und in einigen Fällen sogar Angriffe von Nationalstaaten. Bei der Verteidigung eines Netzwerks ist es entscheidend, einen methodischen Ansatz zur Eindämmung der verschiedenen Arten von Netzwerkangriffen anzuwenden.

Methodische Abhilfemaßnahmen erschweren den Angreifern den Zugriff auf das Netzwerk so weit wie möglich, während sie für die Mitarbeiter nutzbar bleiben. Es ist aber immer ein heikler Balanceakt.

Zu den üblichen Arten des unbefugten Netzwerkzugriffs gehören die folgenden:

- E-Mail-Phishing

- Automatisiertes Bot-Scanning nach ungepatchten Servern oder ungeschützten Ports

- Ransomware-Angriffe

- DDoS

- Interne Bedrohungsakteure

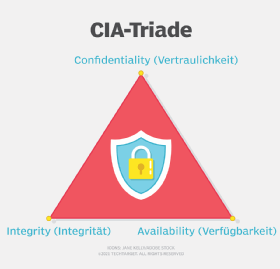

Das Triadenmodell der Datensicherheit

In Sicherheitskreisen gibt es ein Modell, das als CIA-Triade der Sicherheit bekannt ist. Es besagt, dass die Informationssicherheit in drei Schlüsselbereiche unterteilt werden kann: Vertraulichkeit, Integrität und Verfügbarkeit. Im Englischen bedeutet es Confidentiality, Integrity und Availability woraus das Akronym CIA abgeleitet ist.

Datendiebstahl ist ein Problem der Vertraulichkeit, und unbefugter Zugriff ist ein Problem der Integrität. Die Verfügbarkeit ist der Bereich, an den die meisten Menschen denken, wenn es um Netzwerkangriffe, den Zugang zur Infrastruktur und zu Daten geht. Die Auswirkungen eines Zugangsverlusts können für ein Unternehmen verheerend sein.

Bei der Verteidigung beziehungsweise beim Schutz geht es im Wesentlichen darum, das Risiko des Auftretens gegenüber den Kosten abzuwägen.

Einige wichtige Änderungen sind zwar mit geringen Kosten verbunden, tragen aber zur Sicherheit bei, wenn sie im Rahmen eines Defense-in-Depth-Szenarios richtig umgesetzt werden.

Defense in Depth

Einige der wichtigsten Maßnahmen zur Verringerung dieser Art von Netzwerkangriffen basieren auf einer Defense-in-Depth-Strategie. Ein Beispiel dafür ist, dass viele Unternehmen viel Geld für die Sicherheit am Netzwerkrand ausgeben, beispielsweise in Form von Firewalls und VPNs. Dadurch wird der Zugang für Angreifer von außen eingeschränkt, aber intern bleibt das Netzwerk ungeschützt.

Ein solches Szenario bedeutet, dass es dem Angreifer mit einem erfolgreichen E-Mail-Phishing-Angriff möglich ist, in das interne Netzwerk einzudringen und sich seitlich (lateral) zu verbreiten, um das gesamte System zu übernehmen. An diesem Punkt könnten Angreifer äußerst sensible Unterlagen exfiltrieren, um sie entweder zu verkaufen oder als Druckmittel zu verwenden, das das Unternehmen einem Reputationsrisiko aussetzt. Einige Netzwerkangriffe laden sogar Ransomware hoch, um alle Systeme zu verschlüsseln und die Daten trotzdem zu verkaufen.

Defense in Depth lässt sich wie folgt zusammenfassen:

- Nutzen Sie bewährte und getestete Backups.

- Führen Sie Programm-Updates rechtzeitig durch.

- Trennen Sie die Infrastruktur und stellen Sie eine Firewall mit virtuellen LANs und einer angemessenen Zugangskontrolle auf.

- Stellen Sie sicher, dass die Benutzer nur den für ihre Arbeit erforderlichen Netzwerkzugang erhalten.

Ein Bereich, der von vielen Administratoren vernachlässigt wird, ist die Überprüfung der Zugriffskontrollen und eine gute Protokollierungsrichtlinie, um zu sehen, was passiert ist. Es mag trivial klingen, aber es hilft zu verstehen, wer welche Rechte hat und was sich geändert hat. Wenn sich beispielsweise jemand nicht an den Prozess hält und einem Dritten oder einer Anwendung falsche Rechte gewährt, sollte dies durch regelmäßige Überprüfungen der Zugriffskontrolle auffallen. Konten, die Zugriff gewähren und Benutzer anlegen können, sollten genau definiert und geprüft werden, da sie ein hohes Risiko bergen.

Dies geht Hand in Hand mit der Sicherstellung, dass Mitarbeiter gemäß den Unternehmensrichtlinien ein- und ausgegliedert werden. Ein solcher Prozess ist ebenfalls von entscheidender Bedeutung, da moderne Benutzerkonten in den VPN-Zugang, die SaaS-Infrastruktur, die Dokumentenablagen und andere sensible Daten hineinreichen.

Planung ist essenziell

Die Verteidigung gegen verschiedene Arten von Netzwerkangriffen sollte nicht stückweise oder isoliert durchgeführt werden. Wenn der schlimmste Fall eintritt, hängt die Wiederherstellung des Dienstes von der vorherigen Planung ab. Aus diesem Grund ist ein dokumentierter und getesteter Netzwerk-DR-Plan wichtig.

Wenn ein Unternehmen nicht erst kürzlich von einem Angriff betroffen war, ist es jetzt an der Zeit, mit der Planung zu beginnen. Vorrangig ist die Wiederherstellung des Dienstes, und oft ist eine Service-Level-Vereinbarung im Spiel, was bedeutet, dass ein Ausfall schwerwiegende finanzielle Folgen haben kann, die über Ihre eigenen internen Verluste hinausgehen.

Für kleine Unternehmen kann ein spezieller DR-Plan zu kostspielig sein. Aus diesem Grund vertrauen viele Unternehmen auf ein Failover in die Cloud, um sicherzustellen, dass sie in der Lage sind, den Dienst vorübergehend wiederherzustellen, während sie sich mit dem Problem befassen.

Nicht alle Anwendungen sind kritisch und müssen geschützt werden. In jedem Unternehmen gibt es mehrere Schlüsselsysteme, auf die sich das Unternehmen stark verlässt. Es ist wichtig, dass diese Systeme geschützt sind und wieder in Betrieb genommen werden können.