Gina Sanders - stock.adobe.com

Mit diesen Tipps die Risiken in den Lieferketten minimieren

Um Sicherheit und Cyberresilienz zu gewährleisten, genügt es nicht, die eigene IT im Blick zu haben. Weniger gut geschützte Zulieferer oder Kunden können ebenfalls ein Risiko sein.

In der heutigen vernetzten Geschäftswelt sind Unternehmen üblicherweise je nach Rolle manchmal Kunde und Zulieferer gleichermaßen. So sind häufig alle Beteiligten in irgendeiner Art und Weise Teil einer Lieferkette. Und in dieser Kette wird unter Umständen das schwächste Glied angegriffen, was nachhaltige Folgen für alle Beteiligten haben kann. Grund genug, dass sich Unternehmen und IT-Teams in ihrer Sicherheitsstrategie und bei der Risikobewertung mit der Sicherheit der Lieferkette beschäftigen.

Zudem wird mit der NIS2-Richtlinie das Thema auch in Hinblick auf die Erfüllung von Vorschriften unabdingbar zur Tagesordnung gehören. Hier soll der Lieferkettenschutz nicht nur für direkt von NIS2 betroffene Unternehmen zur Pflicht werden, sondern betrifft auch Dienstleister und Lieferanten, die indirekt mit NIS2 in Berührung kommen.

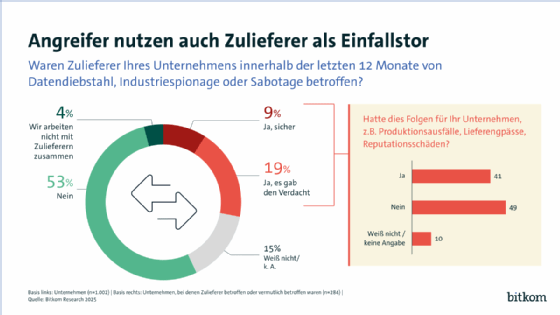

Der Branchenverband Bitkom hat Ende des Jahres 2025 in einer Studie untersucht, wie es um die Situation in Deutschland bestellt ist. Demnach weiß fast jedes zehnte Unternehmen, dass seine Zulieferer innerhalb von zwölf Monaten Opfer von Angriffen wurden. Berücksichtigt wurden beispielsweise Themen wie Industriespionage, Sabotage oder Datendiebstahl. Bei weiteren 19 Prozent der befragten Unternehmen gab es einen entsprechenden Verdacht.

Von den beiden genannten Gruppen, der Zulieferer Opfer eines Angriffs wurden oder wo zumindest der Verdacht bestand, gaben 41 Prozent an, dass sie etwaige Auswirkungen gespürt haben, beispielsweise Produktionsausfälle.

Apropos, das Thema Lieferkette ist denkbar weit gefasst: Das reicht vom klassischen Zulieferer, der etwa ein physisches Bauteil zu einer Produktion beisteuert, über einen Personaldienstleister bis hin zu Softwareanbietern, von denen man vielleicht nur ein auf den ersten Blick kleines Tool bezieht.

Warum Supply-Chain-Angriffe so gefährlich sind

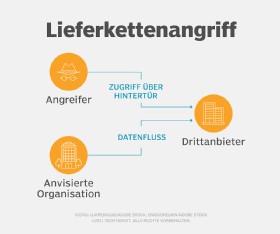

Betrachtet man beispielsweise den Bereich Software, kann dies für Unternehmen mit weitreichenden Folgen verbunden sein. Bei einer Attacke auf die Lieferkette, gelegentlich auch als Drittanbieter- oder Wertschöpfungskettenangriff bezeichnet, greift ein böswilliger Akteur auf das Netzwerk eines Unternehmens zu, indem er sich vorher in einen Teil der Lieferkette des avisierten Opfers einschleicht.

Diese Art von Angriffen ist deswegen so verhängnisvoll, weil die Zeit, die für ihre Aufdeckung benötigt wird, erheblich länger ist als bei anderen Arten von sicherheitsrelevanten Vorfällen.

Durch das Einschleusen von Schadsoftware in Drittanbieter-Dienste verändert sich die gesamte Bedrohungslandschaft. In der Folge können weit mehr Opfer – die Kunden des zunächst attackierten Unternehmens – angegriffen werden. Außerdem ist es mit einer Attacke auf die Supply Chain oft möglich, auch hochgradig separierte Systeme zu infiltrieren. Aus diesen Gründen können IT-Security-Verantwortliche nicht mehr davon ausgehen, dass sie sicher sind, nur weil sie noch nicht von einem attackierten Lieferanten kontaktiert wurden.

Maßnahmen zum Schutz vor Angriffen auf die Supply Chain

Wir leben in einem Zeitalter moderner Geschäftsmodelle, die ähnlich wie Ökosysteme aufgebaut sind. Gemeinsam genutzte Tech-Plattformen, Marktplätze für Apps, zahllose APIs (Application Programming Interfaces) und das Teilen von Daten sind zur allgemein akzeptierten Norm geworden. Diese Agilität der Lieferketten ist aber zugleich der Schlüssel zu einer erhöhten Widerstandskraft. Viele bislang genutzte Security-Strategien können damit jedoch nicht mehr Schritt halten. Die zunehmend vernetzte und von Daten getriebene Situation bewirkt, dass IT-Security-Verantwortliche über mehr als nur die üblichen Sicherheitsmaßnahmen nachdenken sollten.

Eine Organisation, ein Unternehmen oder eine Behörde ist nur so stark wie das schwächste Verbindungsglied. Es ist daher unverzichtbar, eine Sicherheitsstrategie zu entwickeln, die das gesamte heutige Ökosystem schützt. Das Umsetzen der im Folgenden beschriebenen Maßnahmen zum Schutz der gesamten Supply Chain reduziert die Risiken durch Drittanbieter-Lösungen und erfüllt trotzdem gleichzeitig die Bedürfnisse der sich laufend ändernden Ökosysteme in den Unternehmen.

1. Inventarisieren Sie nicht nur die Assets, sondern auch die Zugänge

Eine umfassende und zugleich aktuelle Inventur aller Güter im Unternehmen ist ein wichtiger erster Schritt. Verzeichnen Sie alle Spezifikationen für Ihre Hard- und Software sowie alle Updates, Patches und auch wie sich die Daten im Netzwerk verhalten. Nur eine maximale Transparenz kann dafür sorgen, dass zielgerichtete Maßnahmen zur Abwehr von Bedrohungen entwickelt werden können. Das gilt besonders für die immer größer und heterogener werdenden IT-Umgebungen, die mittlerweile auch IT/OT (Operational Technology), zahllose Endpunkte und zunehmend Remote-Dienste umfassen.

Eine Absicherung der gesamten Supply Chain setzt voraus, in weit größeren Dimensionen als bisher zu denken. So sollten Ihre IT-Security-Teams auch jegliche Zugriffe überwachen, um jederzeit genauestens über alle Teilnehmer und Aktivitäten informiert zu sein. Viele Unternehmen sind nicht in der Lage, alle Hersteller oder Drittparteien zu identifizieren oder zu registrieren, die auf ihre Daten und Dienste zugreifen. Dadurch entstehen jedoch teilweise gigantische blinde Flecken in der Absicherung ihrer IT-Systeme, beim Management der Bedrohungen und bei der Verwaltung der Zugriffe. Um den Schutz ihrer Daten zu erhöhen, sollten Unternehmen Zugriffe daher nur noch auf der Basis von eindeutig definierten klaren und zeitlich begrenzten Berechtigungen gewähren.

2. Verbessern Sie das Risikomanagement in der Lieferkette

Das Thema IT-Security gehört nun endlich auch bei Vorständen, Geschäftsführung und Regierungsvertretern zu den Topprioritäten. Trotzdem sind die geleisteten Investitionen und Anstrengungen immer noch nicht ausreichend, um für einen umfassenden Schutz zu sorgen. Organisationen sollten ihre Strategien und Taktiken zur Bekämpfung von Risiken nun auch auf die Drittanbieter erweitern. Dafür sind folgende Maßnahmen geeignet:

- Erweitern Sie Ihre Verträge mit Herstellern um Sicherheitsrichtlinien: Schaffen Sie eine kulturelle Basis, um sicherer mit anderen Organisationen zusammenzuarbeiten und legen Sie Parameter zum Schutz der Daten über ihren gesamten Lebenszyklus fest. Dabei sollten auch Informationspflichten und regelmäßige Kontrollen festgelegt werden. Je nach Branche oder Betroffenheit von Regularien gehört diese ohnehin zu den Pflichten.

- Bestehen Sie auf einer Überprüfung der Sicherheitslage bei den Anbietern: Prüfen Sie, ob die Hersteller zum Beispiel Penetrationstests durchführen, Security Ratings erstellen und ob sie sich an Compliance-Vorgaben wie die Datenschutz-Grundverordnung (DSGVO), NIS2 oder die Cybersecurity Maturity Model Certification halten.

- Führen Sie kontinuierlich Risikoeinschätzungen durch: Integrieren Sie wiederholte Inspektionen, Fragebögen und Simulationen, um die Reaktionsfähigkeit Ihrer Partner auf sicherheitsrelevante Vorfälle zu testen.

3. Stellen Sie sicher, dass die Beziehungen zu Dritten kooperativ aufgebaut sind

Die oben vorgestellten empfehlenswerten Maßnahmen zur Absicherung der Supply Chain konzentrieren sich auf Risiken durch Drittanbieter, die Sie kontrollieren können. Dabei geht es aber nicht darum, bestimmte Verhaltensweisen bei Drittanbietern zu erzwingen oder „zu befehlen“. Das würde nicht funktionieren.

Die beste Methode, um Bedrohungen im System zu lösen, ist Zusammenarbeit. Die zunehmende Bedrohungslage und Bewertungen wie das Allianz Risk Barometer sind eine gute Gelegenheit für Organisationen, um die anstehenden Probleme gemeinsam mit ihren Partnern und unabhängig von normalen Unternehmensentscheidungen zu lösen. So können Sie für eine gemeinsame Kultur sorgen, um das gesamte Ökosystem besser abzusichern:

- Laden Sie zur Risikobewertung ein, bei denen alle betroffenen Parteien gemeinsam und proaktiv an der Minimierung der für sie bestehenden Risiken arbeiten. Dazu gehören wiederum Penetrationstests, die Steuerung von Zugriffen sowie das Schließen von Schwachstellen.

- Verbessern Sie die Kommunikation und sorgen Sie dafür, dass die Sicherheitsteams ihre Erkenntnisse mit den Partnern austauschen. Damit unterstützen sich die Mitarbeiter gegenseitig, die richtigen Schlüsse aus sicherheitsrelevanten Vorfällen zu ziehen. Ein vermeintlich harmloses Ereignis in einem Bereich kann zu einer erhöhten Dringlichkeit an anderen Stellen oder zu Risiken führen, die erst über einen längeren Zeitraum sichtbar werden.

- Vermeiden Sie es, zu viele essenzielle Dienste von nur einem einzigen Anbieter zu beziehen. Verteilen Sie das Risiko stattdessen, indem Sie eine Zusammenarbeit mit neuen Partnern mit in Ihre Gesamtstrategie aufnehmen.

Da Angriffe auf die Lieferkette ein systemisches Problem sind, erfordern sie auch einen systemischen Ansatz, um sie zu lösen. Multilaterale Zusammenarbeit, Koordinierung und Kooperation sind entscheidend für eine effektive Eindämmung der sicherheitsrelevanten Vorfälle, die durch Attacken auf die Lieferketten verursacht werden.